栈溢出原理与防护:深入理解与利用策略

版权申诉

栈溢出是计算机编程中常见的安全问题,它发生在程序在内存栈上分配的存储空间超出预期,导致数据混乱或恶意代码执行。本文将深入探讨栈溢出的基础知识,保护机制以及利用方法。

**栈溢出基础知识**

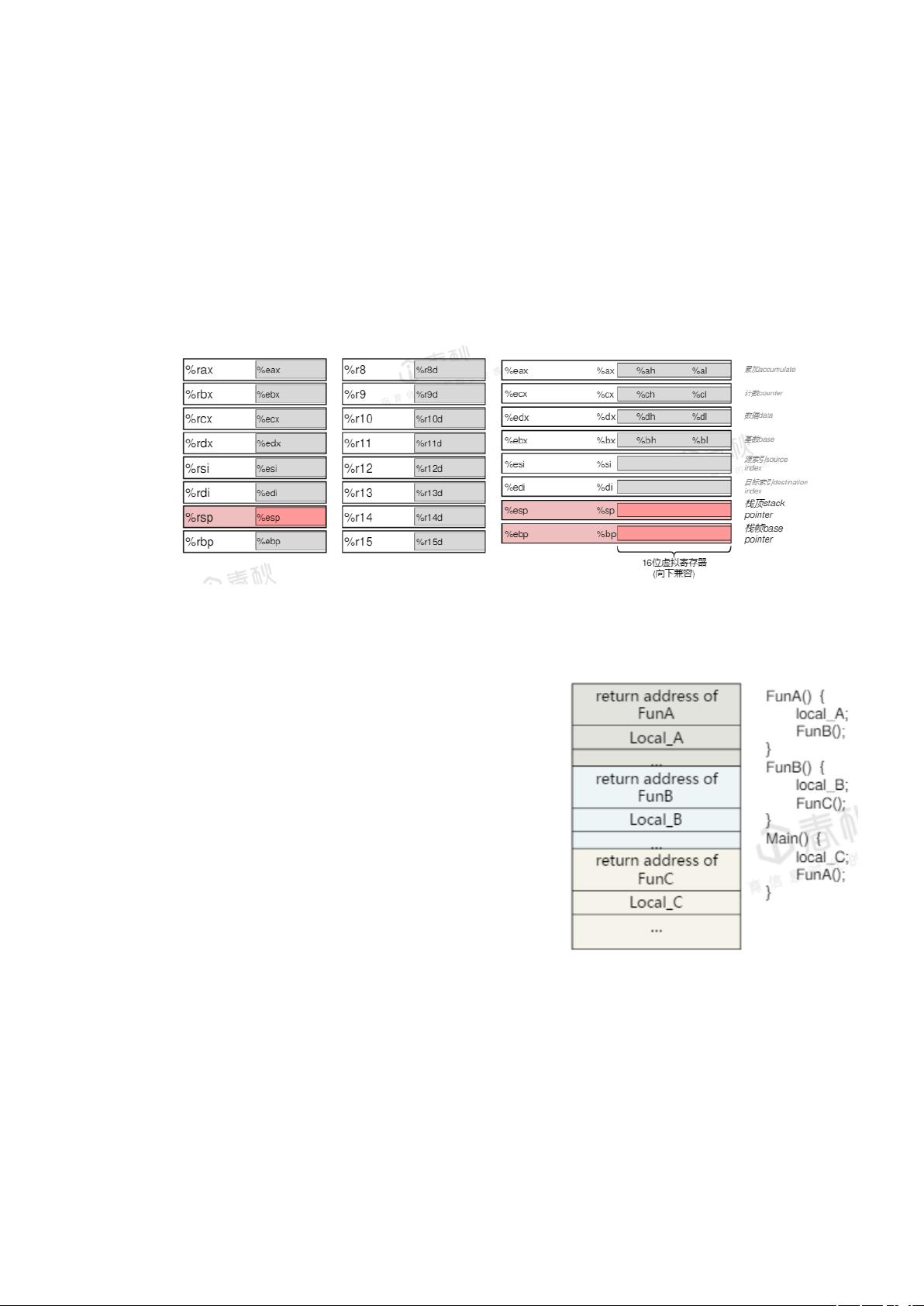

栈,作为一种数据结构,遵循先进后出(Last In, First Out, LIFO)原则。在程序中,栈主要用于存储函数调用信息和局部变量。重要寄存器包括RSP (X86的ESP)或RBP (X86-64的EBP),它们分别表示栈顶,存放函数调用返回地址和局部变量。其他如RAX/RAX, RDI, RSI, RDX, RCX等也常用于函数调用和参数传递。

**函数调用和参数传递**

函数调用通常涉及`call`指令,而在不同的调用约定中,如__stdcall, __cdecl, __fastcall, __thiscall, __nakedcall, 或__pascal,参数传递的方式有所不同。X86架构通常从右向左入栈,而X64首先倾向于使用寄存器,只有当参数过多时才使用堆栈。理解这些规则有助于分析函数调用过程和指令执行。

**栈溢出保护机制**

随着安全意识提高,现代操作系统开始采取措施防止栈溢出,如栈溢出保护(Stack Canaries)机制,通过在栈帧中插入随机值,检测溢出是否改变了这个值。此外,Address Space Layout Randomization (ASLR) 也被用来混淆程序地址,使得栈溢出后的恶意代码难以定位目标函数地址。

**栈溢出利用技术**

针对这些保护机制,攻击者发展了多种利用方法。例如,Return-Oriented Programming (ROP) 利用程序已有的可执行代码片段实现控制流的转移,即使在没有原始二进制文件的情况下(BROP)。Stack Pivot 技术允许攻击者劫持栈指针,绕过ASLR。Ret2Dlresolve 和 Fakelinkmap 是利用动态链接库(DLL)功能来执行恶意代码。还有 Partial Overwrite,通过覆盖部分内存来达到特定的目的,如绕过canary检查。

**ROP在CTF中的应用**

在网络安全竞赛(Capture the Flag, CTF)中,常见的栈溢出利用策略包括首次触发漏洞时通过ROP泄漏 libc 的地址(如puts_got),然后计算 system 函数地址,再回到可以再次触发漏洞的位置(如 main 函数),最后使用ROP执行系统调用(如system(“/bin/sh”) 或 execve(“/bin/sh”))。

栈溢出是一种复杂但重要的概念,掌握其原理和防护手段对于程序员和安全研究人员来说至关重要。理解栈的工作方式、寄存器的角色、函数调用规则以及如何对抗保护措施,能帮助我们更好地理解和防御此类安全威胁。

2022-07-14 上传

2021-10-26 上传

2019-05-11 上传

2023-02-01 上传

2021-03-17 上传

2020-05-04 上传

2012-04-13 上传

2020-06-23 上传

2022-07-10 上传

悠闲饭团

- 粉丝: 193

- 资源: 3398

最新资源

- ES管理利器:ES Head工具详解

- Layui前端UI框架压缩包:轻量级的Web界面构建利器

- WPF 字体布局问题解决方法与应用案例

- 响应式网页布局教程:CSS实现全平台适配

- Windows平台Elasticsearch 8.10.2版发布

- ICEY开源小程序:定时显示极限值提醒

- MATLAB条形图绘制指南:从入门到进阶技巧全解析

- WPF实现任务管理器进程分组逻辑教程解析

- C#编程实现显卡硬件信息的获取方法

- 前端世界核心-HTML+CSS+JS团队服务网页模板开发

- 精选SQL面试题大汇总

- Nacos Server 1.2.1在Linux系统的安装包介绍

- 易语言MySQL支持库3.0#0版全新升级与使用指南

- 快乐足球响应式网页模板:前端开发全技能秘籍

- OpenEuler4.19内核发布:国产操作系统的里程碑

- Boyue Zheng的LeetCode Python解答集