XCTF高校防疫挑战赛:实战揭秘SQL注入技巧

73 浏览量

更新于2024-08-29

收藏 1.94MB PDF 举报

在"XCTF高校战”疫”分享赛"中,讨论的核心主题是SQL注入漏洞的利用与防范。SQL注入是一种常见的Web应用程序安全威胁,当恶意用户能够通过输入恶意构造的SQL查询来操纵数据库服务器的行为时,就会发生这种攻击。在这个特定案例中,关注的是如何在"sqlcheckin"环节利用SQL注入进行攻击。

作者通过一个例子展示了如何利用"like"关键字进行绕过查询限制。在原始的payload中,攻击者利用了字符编码来绕过"="操作符,使用"char(61)"代替"=",以达到隐藏SQL语句的目的。例如,攻击者可能会尝试以下payload:

```

username=xxx’%2bchar(61)%2b’&password=xxx’%2bchar(61)%2b’

```

这里,百分号(%)在URL编码中代表通配符,允许任意字符跟随,而加上字符编码的方式确保了字符的实际含义不会被误解为SQL语句的一部分,从而实现绕过。

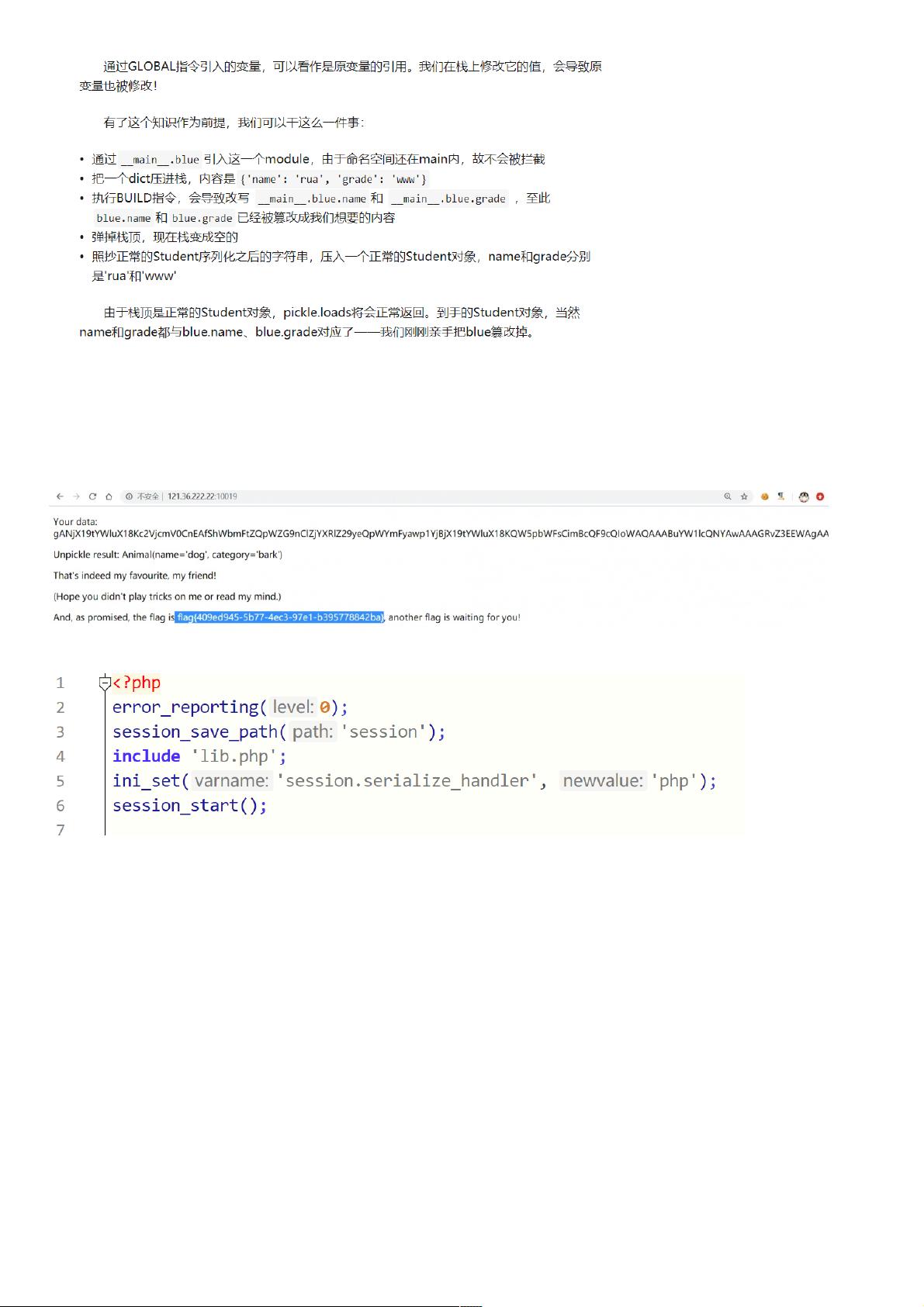

源码部分展示了使用Flask框架构建的一个小型Web应用,其中包含一个`Animal`类以及一个自定义的`RestrictedUnpickler`类,用于处理可能存在的恶意数据。`RestrictedUnpickler`类限制了从`__main__`模块加载类,防止恶意用户利用pickle序列化功能进行更复杂的攻击。

在实际的安全措施中,开发者需要对用户输入进行严格的验证和清理,例如使用参数化查询、预编译语句或ORM框架,以避免SQL注入。同时,对敏感操作的代码进行沙箱隔离,限制用户访问权限,并使用安全的序列化方法,如JSON或安全的pickle替代。

"XCTF高校战”疫”分享赛中的内容强调了在开发过程中防御SQL注入漏洞的重要性,提醒开发者要时刻警惕这类攻击手段,采取相应的编码和验证策略来保护系统安全。

2023-10-23 上传

2023-11-08 上传

2021-02-14 上传

2024-01-24 上传

2021-01-03 上传

2020-12-22 上传

点击了解资源详情

weixin_38612811

- 粉丝: 5

- 资源: 931

最新资源

- 正整数数组验证库:确保值符合正整数规则

- 系统移植工具集:镜像、工具链及其他必备软件包

- 掌握JavaScript加密技术:客户端加密核心要点

- AWS环境下Java应用的构建与优化指南

- Grav插件动态调整上传图像大小提高性能

- InversifyJS示例应用:演示OOP与依赖注入

- Laravel与Workerman构建PHP WebSocket即时通讯解决方案

- 前端开发利器:SPRjs快速粘合JavaScript文件脚本

- Windows平台RNNoise演示及编译方法说明

- GitHub Action实现站点自动化部署到网格环境

- Delphi实现磁盘容量检测与柱状图展示

- 亲测可用的简易微信抽奖小程序源码分享

- 如何利用JD抢单助手提升秒杀成功率

- 快速部署WordPress:使用Docker和generator-docker-wordpress

- 探索多功能计算器:日志记录与数据转换能力

- WearableSensing: 使用Java连接Zephyr Bioharness数据到服务器