"2023网络安全技术概述:基本问题、特征和现状"

需积分: 5 125 浏览量

更新于2024-03-11

收藏 480KB PPTX 举报

网络安全技术概述

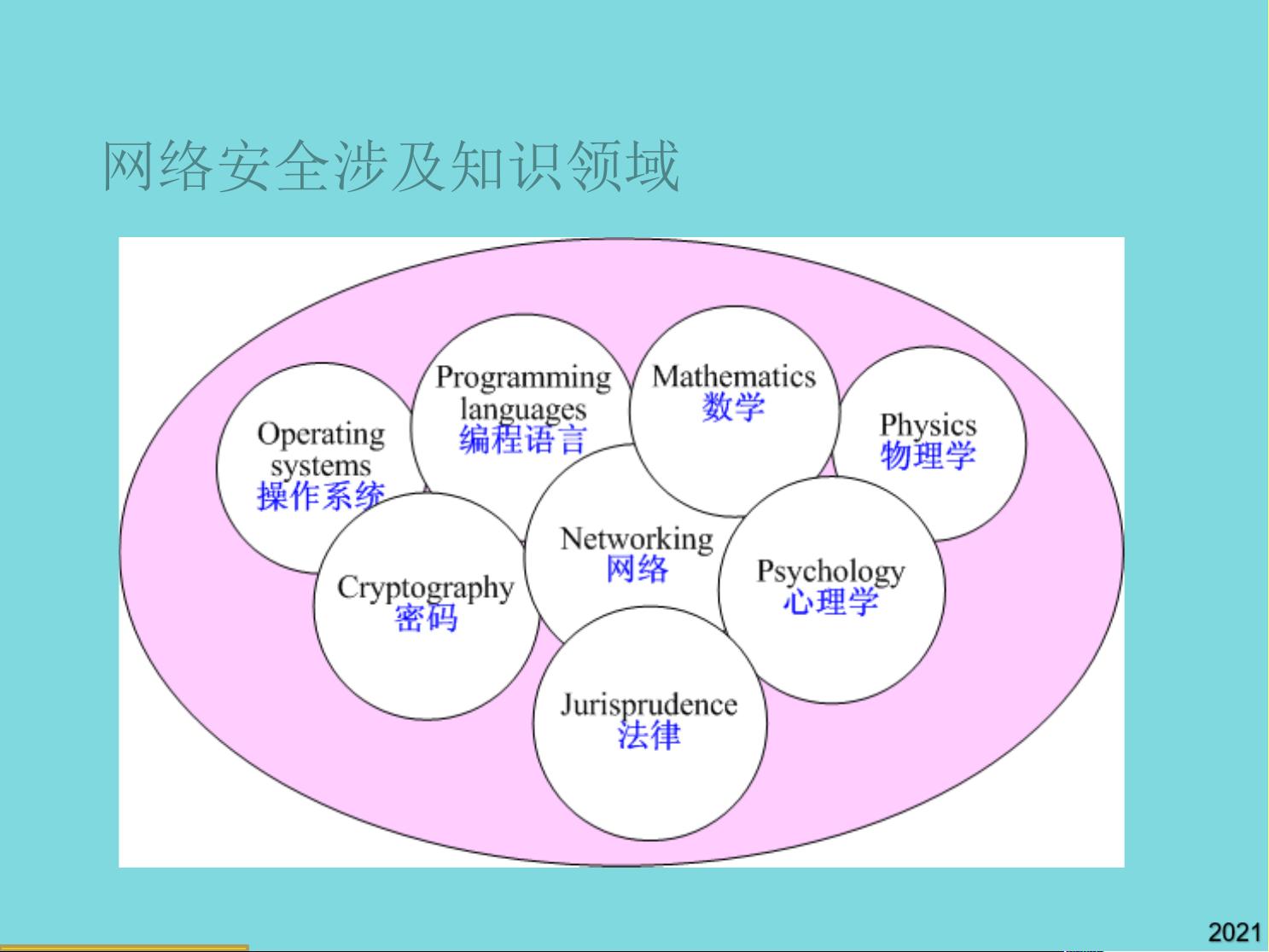

网络安全技术概述旨在介绍和探讨网络安全领域中的基本问题、体系结构、模型、防范体系及设计原则。网络安全的基本问题包括网络安全的定义,广义上涉及到网络上信息的保密性、完整性、可用性、真实性和可控性的相关技术和理论都是网络安全所要研究的领域。网络安全的特征包括保密性、完整性、可用性和可控性。当前网络安全的现状表现为系统的脆弱性,因特网的无国际性,TCP/IP本身在安全方面的缺陷,网络建设缺少安全方面的考虑(安全滞后),安全技术发展快而人员缺乏,以及安全管理覆盖面广,涉及的层面较多。

网络安全技术概述的内容共41页,包括基本问题、体系结构、模型、防范体系及设计原则等部分。首先介绍了网络安全的基本问题,包括网络安全的定义和广义上的研究领域。网络安全的特征包括保密性、完整性、可用性和可控性。其次,网络安全技术概述就网络安全现状进行了分析和阐述,包括系统脆弱性、因特网的无国际性、TCP/IP本身的安全缺陷、网络建设缺乏安全方面的考虑、安全技术发展快而人员缺乏,以及安全管理覆盖面广,涉及的层面较多。继而,网络安全技术概述介绍了网络安全体系结构、网络安全模型、网络安全防范体系及设计原则等方面的内容。

在网络安全体系结构部分,主要包括了网络安全的基本概念、网络安全的特性、网络安全的基本原则等。网络安全模型部分介绍了网络安全领域中的一些经典模型,如Bell-LaPadula模型、Biba模型、Clark-Wilson模型等。网络安全防范体系及设计原则部分主要介绍了网络安全需要考虑的一些方面和准则,如风险管理、访问控制、加密技术、安全审计、安全技术的合规要求等。

当前网络安全技术概述的内容涉及到网络安全领域中的一些重要理论、模型和技术,为相关领域的研究和应用提供了一定的参考和指导。网络安全技术概述的内容将有助于进一步推动网络安全领域的发展和应用,提升网络安全技术的水平和能力,从而保障网络信息系统的安全和稳定运行。

121 浏览量

2023-06-09 上传

2021-09-22 上传

2021-10-07 上传

是空空呀

- 粉丝: 199

- 资源: 3万+

最新资源

- echarts 柱状图-APP自适应完整方案代码.zip

- ln-1.1.0.zip

- 超参数优化框架-Python开发

- NatRail-开源

- REIS-机器人及自动化系统 创新解决方案 综合案例.zip

- 河源市城市总体规划(2001—2020)新.rar

- UnityLocalizationManager:本地化系统,用于管理多种语言,包括日期时间,货币和根据当前语言而变化的其他信息

- LeetCode

- 个人项目,electron打包脚手架

- dataset.zip

- device_realme_RMX1801

- 基础实用图标 .fig .xd .sketch .svg 素材下载

- Solution-module-3-Coursera:Web开发人员课程HTML,CSS和Javascript模块3的解决方案

- 工作汇报·总结3.rar

- 基于VB开发的家庭理财管理系统设计(论文+源代码).rar

- Angular-js-BoilerPlate:Angular js结构