STRUTS2 getClassLoader漏洞深度分析

15 浏览量

更新于2024-08-27

收藏 624KB PDF 举报

"STRUTS2的getClassLoader漏洞利用"

STRUTS2的getClassLoader漏洞主要涉及到Java Web开发框架Struts2中的一个安全问题,该漏洞可能导致远程代码执行或拒绝服务(DOS)攻击。在Struts2框架中,开发者通常使用OGNL(Object-Graph Navigation Language)表达式来处理用户输入并映射到Action类的属性上。在某个特定的条件下,攻击者可以通过构造恶意输入,控制Action执行时的类加载器,从而触发安全漏洞。

0x02 漏洞原理

在Struts2框架中,当用户提交的数据被解析为OGNL表达式时,如果没有正确地限制和过滤,攻击者可以尝试注入恶意的类路径,利用getClassLoader()方法获取到当前Action的类加载器。一旦获得类加载器,攻击者可以尝试加载任意的类,甚至执行不受信任的代码。在某些情况下,这可能导致远程代码执行,而在其他情况下,可能会导致类加载资源耗尽,从而造成DoS攻击。

0x03 漏洞背景

Tomcat 8.0版本发布后,这个问题变得更加突出。由于其类加载机制的变化,使得攻击者更容易利用此类漏洞。在Struts2中,如果用户提交的数据如`URLs[0]=zzzzz`,原本可能会导致字段类型转换错误,但在特定环境下,可能会被OGNL解析为执行代码,而非简单的抛出异常。

0x04 类加载器基础知识

在Java中,每个类都有一个与之关联的ClassLoader,它负责查找和加载类的字节码。默认情况下,类加载器遵循双亲委派模型,即先尝试从父类加载器加载,只有当父类加载器无法找到相应类时,才会尝试自己加载。在Web应用中,Web容器如Tomcat会提供自定义的ClassLoader,这些类加载器通常具有自己的类查找策略,这也为攻击者提供了利用的可能性。

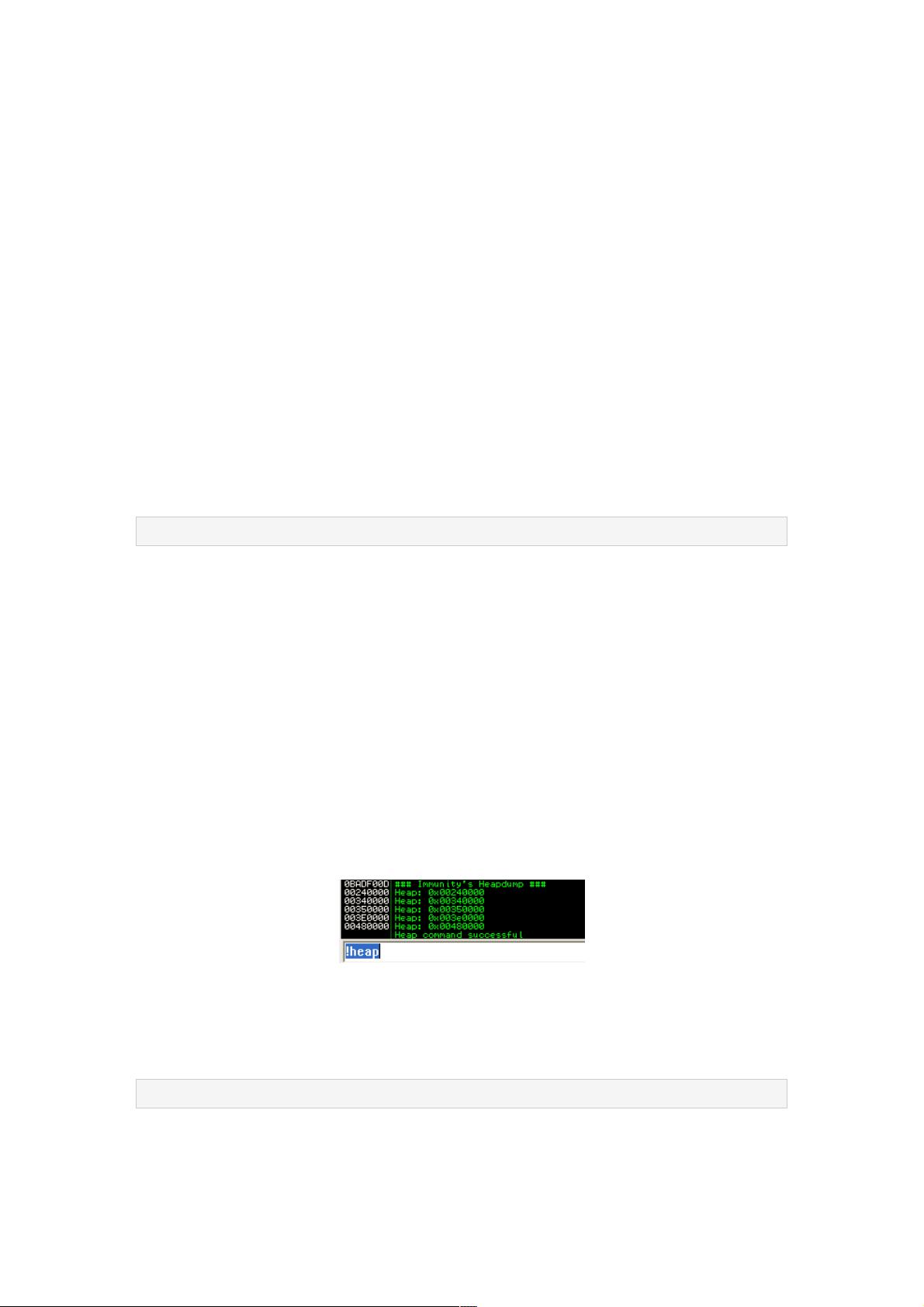

0x05 漏洞利用

要成功利用此漏洞,攻击者需要了解目标系统的环境和配置,包括Struts2版本、Web容器类型及其类加载策略。他们需要构造特定的输入,使得OGNL表达式能够触发类加载器加载恶意类。这可能涉及到对URLs或其它可映射到类加载器的方法的参数进行特殊编码。

0x06 防御措施

修复此类漏洞的关键在于限制OGNL表达式的执行权限,确保用户输入不会影响到类加载过程。Struts2官方通常会发布补丁来解决这类安全问题,因此及时更新Struts2到最新安全版本至关重要。此外,对用户输入进行严格的验证和过滤,避免恶意数据到达可能导致类加载的点,也是防止漏洞利用的重要手段。

总结,STRUTS2的getClassLoader漏洞是由于框架在处理用户输入时的安全疏忽,允许攻击者控制类加载器,从而可能引发严重的安全风险。理解和防范此类漏洞需要深入理解Java的类加载机制以及Web应用的运行环境。

2022-08-08 上传

2009-11-24 上传

点击了解资源详情

2022-08-08 上传

127 浏览量

2023-06-09 上传

130 浏览量

2023-04-11 上传

241 浏览量

weixin_38588592

- 粉丝: 3

- 资源: 922

最新资源

- 易语言超级列表框应用例程

- varlet

- tinyos:类似于UNIX的玩具操作系统在x86 CPU上运行

- Sales Navigator Search Plugin-crx插件

- boilerplate:我的个人项目样板

- 易语言超级列表框图标任意拖动

- spruct:使用可选的强类型字段清理 PHP 结构实现

- 霍尼韦尔三冲量控制器说明书

- robotfiiends-pwa:udemy课程-练习写作测试

- uri-template:https的Scala实现

- matlab附合导线平差_hillvwf_upwardc3i_附合导线_mountain864_matlab附合导线

- 皖宝集团中E文双语完整版

- 易语言超级列表框可编辑

- 软件集成工具(mysql+redis+nacos+consul)

- FoundersCard Chrome Extension-crx插件

- 詹金斯训练