腾讯SRC深度解析:Windows内网渗透策略与技巧

需积分: 0 9 浏览量

更新于2024-07-01

收藏 12.24MB PDF 举报

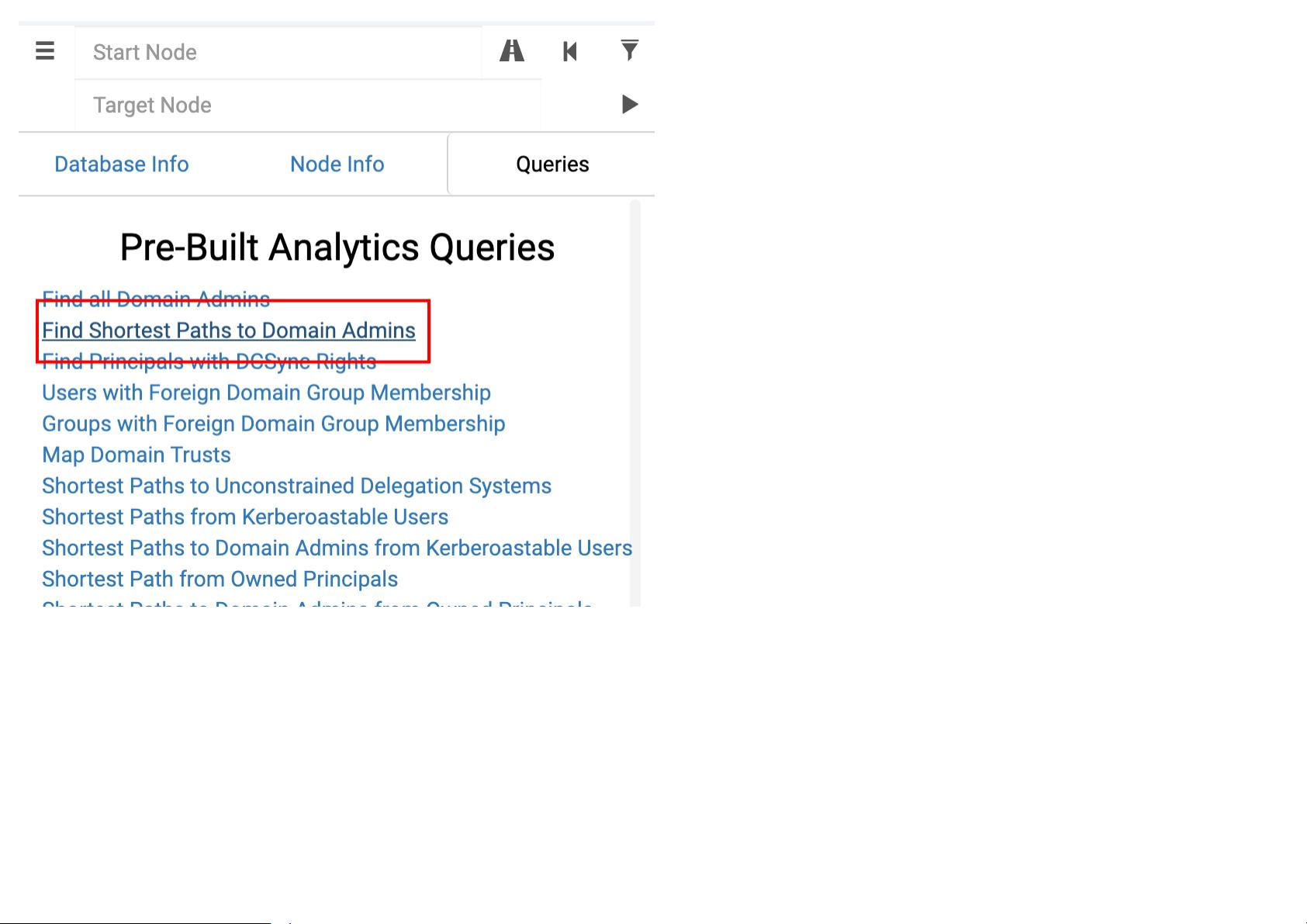

在"红蓝对抗之Windows内网渗透-腾讯SRC出品1"中,作者深入探讨了Windows内网渗透的各种技巧和方法,主要针对的是企业内部的安全挑战。文章从以下几个关键点展开:

1. **端口连接**:利用netstat-ano命令分析机器的网络通信,识别入站和出站流量,有助于识别潜在的跳板机、管理员PC的来源,以及敏感端口,如Web应用端口、Redis、MySQL或MSSQL等。

2. **配置文件**:通过对服务主体名称(SPN)的扫描,如通过setspn、GetUserSPNs.vbs和Rubeus工具,来发现内网中的服务并规避常规探测,例如识别DNS和可能存在的SQL服务。

3. **用户信息**:通过SPN信息可以推断哪些域用户注册了特定服务,这对于后续的Kerberoasting(一种获取Kerberos凭据的技术)至关重要。

4. **内网主机发现**:利用SPN扫描作为替代传统的端口扫描,减少对安全设备的触发,提高隐蔽性。

5. **会话收集**:渗透者通过收集与目标系统之间的会话,以了解权限级别和数据流动,这是渗透过程中获取有效信息的重要环节。

6. **凭据收集**:Kerberoasting是一种常用手段,通过攻击Kerberos协议获取域用户的凭据,从而获取访问权限。

7. **域信任**:理解域间的信任关系有助于渗透者在不同域间移动,增加渗透路径的可能性。

8. **域传送**:利用获取的凭据,渗透者可能通过域传送技术在内网中横向移动,进一步扩大影响力。

9. **DN**:虽然具体内容没有明确提及,但可能是指域名(Domain Name),在域管理中扮演重要角色,可能涉及对特定域名下的资源的访问控制。

10. **信息收集策略**:强调在渗透过程中,应谨慎行事,避免因操作过于直接或触发安全设备而失去权限。

这些技术旨在揭示Windows内网渗透的风险和应对措施,通过攻击模拟,提升组织的安全防御意识和能力。阅读这份长达1.4万字的详尽指南,有助于防御团队理解和改进其安全策略。

点击了解资源详情

点击了解资源详情

点击了解资源详情

250 浏览量

159 浏览量

126 浏览量

255 浏览量

212 浏览量

118 浏览量

家的要素

- 粉丝: 30

最新资源

- Vista系统便捷打印与MAC地址获取技巧

- 现代操作系统习题详解:工业版1-9章+15章作业与答案

- 点阵汉字显示技术与LCD&LED应用解析

- Fusioncharts报表工具使用教程:从入门到高级特性

- Teradata入门教程:理解关系数据库基础与员工表示例

- Struts与Hibernate整合实战:MySQL & Tomcat环境搭建

- 精通jQuery:15天学习计划

- EJB3.0入门教程:开发MessageDrivenBean

- 电源技术与电子变压器的相互影响及应用

- 自考名师视频授课+答疑:操作系统概论全程详解

- VINES网络通信协议详解

- Excel基础教程:表格处理与数据分析实战

- 功率MOSFET驱动技术在大功率开关电源中的关键点解析

- 林锐软件工程思想:实践与哲理的交融

- DWR中文教程:快速入门与配置指南

- 新手入门指南:简明批处理教程