saMAccountName Spoofing漏洞详解:域内提权原理与实验

版权申诉

177 浏览量

更新于2024-07-02

收藏 23.39MB PDF 举报

"域内最新提权漏洞原理深⼊分析,主要涉及两个微软安全补丁修复的漏洞CVE-2021-42287和CVE-2021-42278,这些漏洞被称为saMAccountName spoofing,允许攻击者在只有普通域账户的情况下提升权限,控制整个域。漏洞细节和POC在公布后引起了广泛关注。本文将深入探讨漏洞原理,包括影响版本、攻击链、PAC(票证授权证书)机制以及如何利用S4U2Self协议进行攻击。通过一系列实验展示了漏洞利用的过程,如不同权限用户的Kerberos认证、PAC的处理以及跨域攻击等。"

本文详细分析了2021年11月微软发布的安全补丁所修复的两个关键域内提权漏洞,这些漏洞最初并未引起广泛注意,直到后续的安全研究员公开了漏洞细节和exploit。这两个漏洞被统称为saMAccountName spoofing漏洞,它们允许攻击者只需一个普通域账户就能掌控整个域网络,具有极大的危害性。

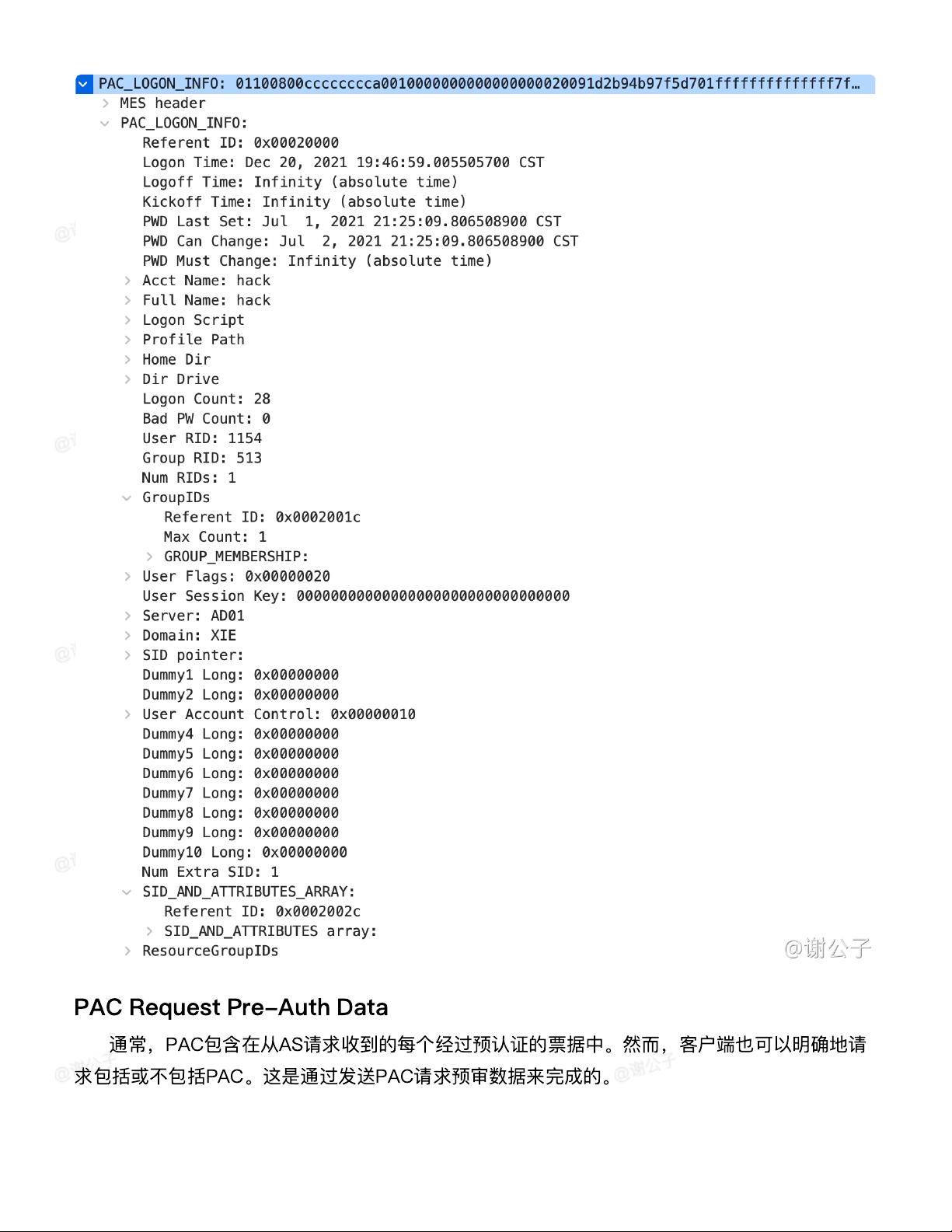

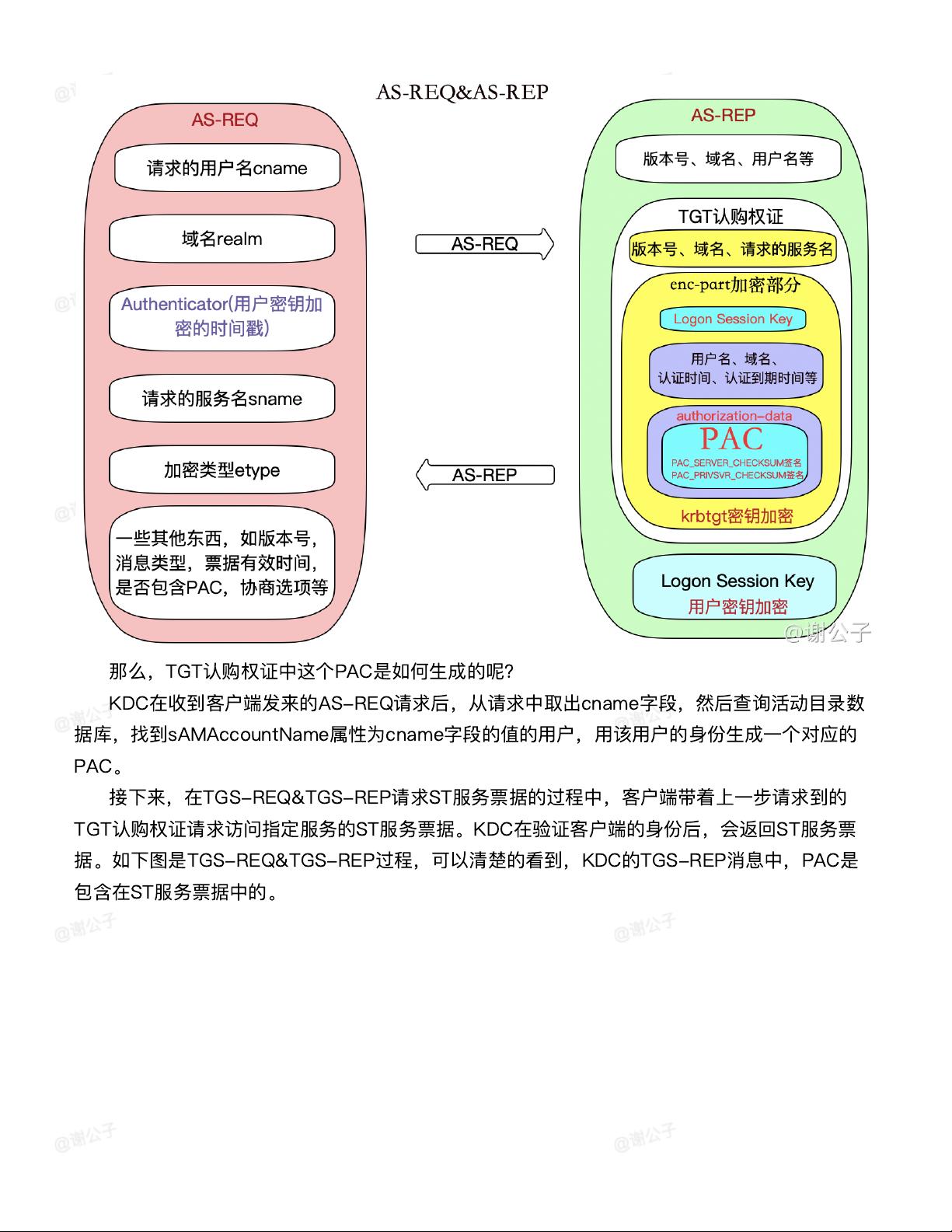

漏洞主要涉及的是Windows域环境中的Kerberos认证过程,特别是PAC(票证授权证书)机制。PAC是Kerberos验证过程中的一部分,它包含了用户权限和身份验证信息。攻击者可以通过操纵PAC特权属性证书,利用S4U2Self协议,欺骗Kerberos服务器,从而在不被检测的情况下提升权限。

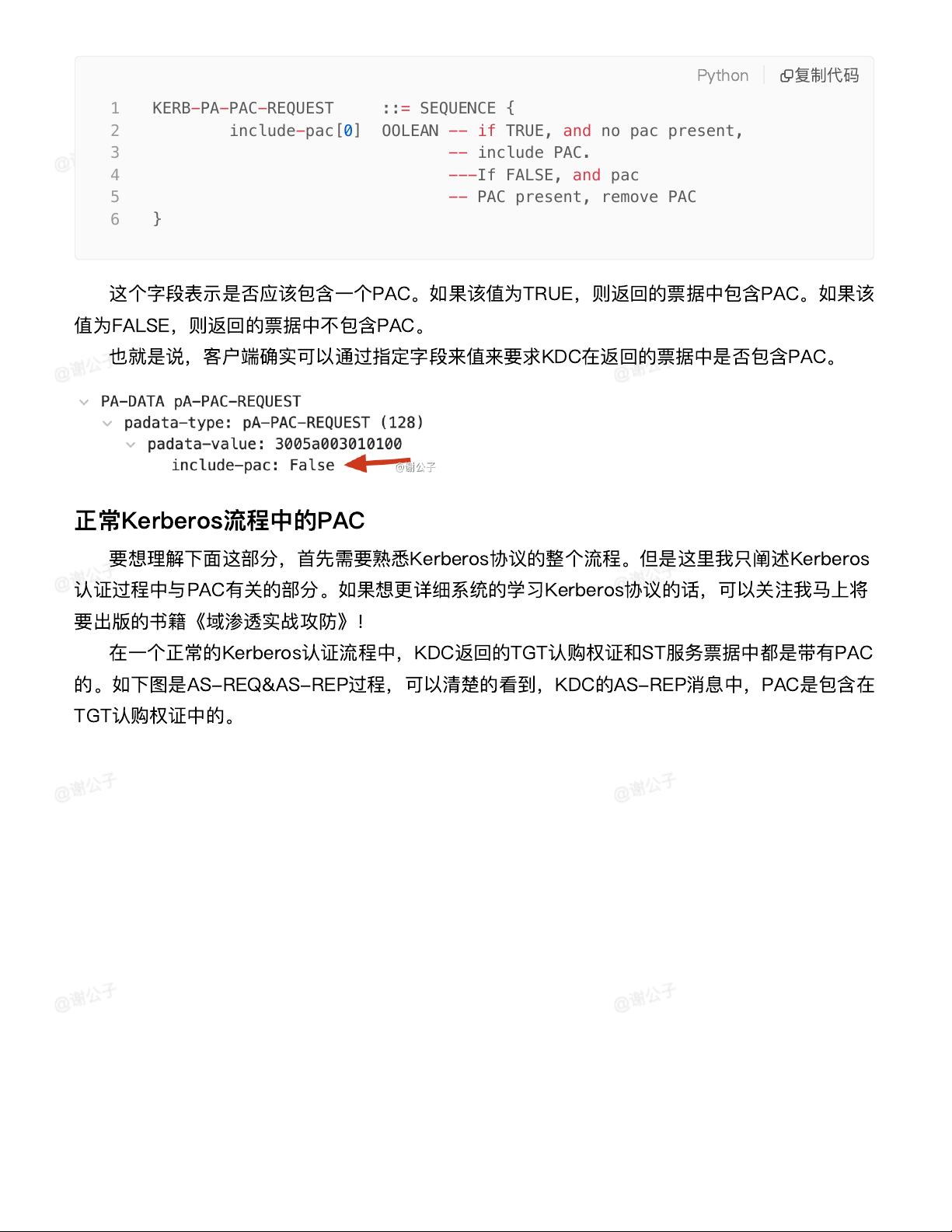

在文章中,作者通过一系列实验步骤展示了漏洞是如何被利用的,包括不同权限用户在Kerberos认证过程中的行为差异,以及如何在TGT(Ticket Granting Ticket)阶段请求不包含PAC的认证。此外,还涉及了如何修改saMAccountName属性以绕过PAC检查,以及如何利用S4U2Self协议进行带或不带PAC的攻击尝试。

实验部分详细描绘了攻击者如何逐步提升权限,从攻击域内其他机器,到攻击域用户,甚至进行跨域攻击。特别地,当MAQ(Machine Account Quota)为0时,攻击者可能有更大的操作空间。

最后,文章强调,虽然提供了漏洞原理分析,但仅限于技术交流,不应用于非法目的。对于网络安全专业人员来说,理解这些漏洞的原理至关重要,以便及时采取措施保护网络环境,避免潜在的威胁。同时,这也提醒了组织应定期更新安全补丁,以防止类似漏洞被恶意利用。

2021-06-23 上传

2023-10-18 上传

2024-10-28 上传

2024-10-28 上传

2024-10-28 上传

2023-06-01 上传

2023-06-01 上传

2023-05-11 上传

H4k

- 粉丝: 563

- 资源: 11

最新资源

- WordPress作为新闻管理面板的实现指南

- NPC_Generator:使用Ruby打造的游戏角色生成器

- MATLAB实现变邻域搜索算法源码解析

- 探索C++并行编程:使用INTEL TBB的项目实践

- 玫枫跟打器:网页版五笔打字工具,提升macOS打字效率

- 萨尔塔·阿萨尔·希塔斯:SATINDER项目解析

- 掌握变邻域搜索算法:MATLAB代码实践

- saaraansh: 简化法律文档,打破语言障碍的智能应用

- 探索牛角交友盲盒系统:PHP开源交友平台的新选择

- 探索Nullfactory-SSRSExtensions: 强化SQL Server报告服务

- Lotide:一套JavaScript实用工具库的深度解析

- 利用Aurelia 2脚手架搭建新项目的快速指南

- 变邻域搜索算法Matlab实现教程

- 实战指南:构建高效ES+Redis+MySQL架构解决方案

- GitHub Pages入门模板快速启动指南

- NeonClock遗产版:包名更迭与应用更新