栈溢出利用详解:从原理到实战

版权申诉

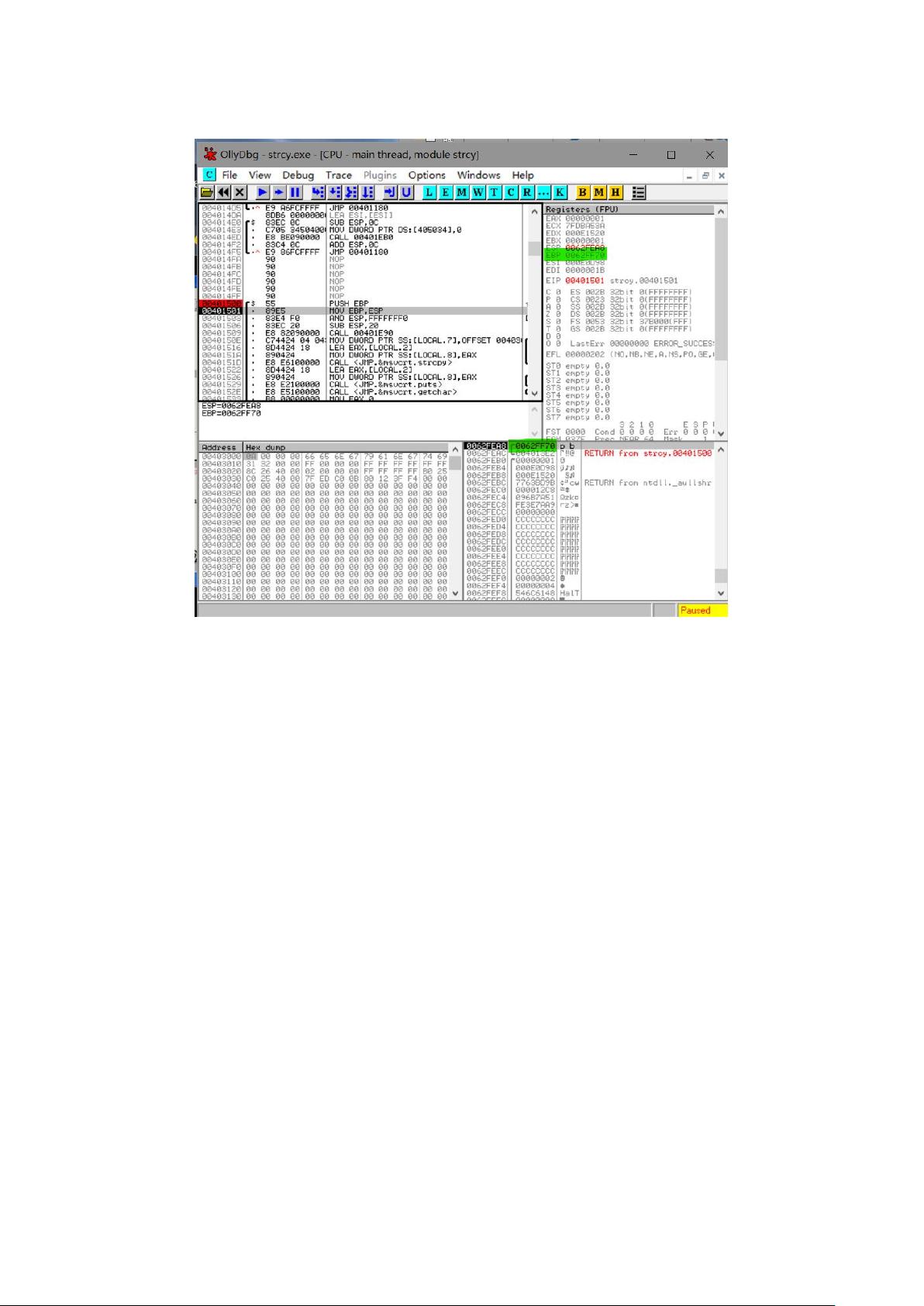

"该实验详细介绍了缓冲区溢出利用的过程,包括实验目的、实验环境、实验原理和实验过程。实验中使用了IDAPro、OllyDbg、VisualC++、Dev-C++等工具,以及一系列的示例程序,如strcy.exe等。实验的核心在于利用strcpy函数导致的栈溢出,通过修改返回地址,使得计算机执行自定义的shellcode代码。关键点包括函数返回时ESP+4的位置、64位系统中user32.dll的使用以及寻找jmp esp指令来跳转到shellcode。实验过程涉及精确定位返回地址、分析栈空间变化,并通过调试工具观察和控制执行流程。"

在缓冲区溢出攻击中,程序通常因为未正确验证输入长度,使得超出预期的输入数据覆盖了栈上的重要信息,如返回地址。在本实验中,通过使用strcpy函数复制字符串,如果输入的字符串长度超过预先分配的缓冲区大小,就会发生溢出。溢出的数据可以覆盖相邻的栈帧,特别是函数返回地址,这使得攻击者有机会控制程序的执行流。

实验步骤涉及使用逆向工程工具IDAPro来查找程序中的main函数及其调用位置,通过设置断点并在OllyDbg中分析栈的变化。在确定了返回地址后,攻击者可以构造一个特殊的输入,使得当函数返回时,ESP寄存器的值指向攻击者提供的shellcode,而不是正常的返回地址。在64位系统中,通常会使用System32目录下的user32.dll库,因为其中包含可以用于跳转到shellcode的 jmp esp 指令。

shellcode是一段自包含的机器码,设计用于执行攻击者想要的任意操作,如获取系统的控制权。在实验中,学生需要理解shellcode的结构,并学习如何编写或找到合适的shellcode以利用溢出漏洞。

实验过程还包括在OllyDbg中跟踪函数调用和返回,以及观察栈帧的变化。通过这种方式,学生可以更好地理解栈的工作原理,以及如何利用这些知识进行安全测试或恶意攻击。此外,实验还涵盖了如何定位和利用jmp esp指令,这是实现控制流转移的关键。

这个实验提供了一个实践平台,让学生深入理解缓冲区溢出漏洞的危害,以及如何利用这种漏洞执行任意代码。通过这个实验,学生不仅能学习到安全相关的技术,还能提升逆向工程和调试技能。

点击了解资源详情

197 浏览量

点击了解资源详情

463 浏览量

217 浏览量

584 浏览量

472 浏览量

657 浏览量

2021-10-30 上传

爱吃咖喱的小熊

- 粉丝: 2630

- 资源: 8

最新资源

- xtdiff:此REPO是不推荐使用的Python库,用于比较两个XML树并生成一组将一个转换为另一个的动作

- Pokemon_Battle_Simulator:第一代跨平台战斗模拟器,具有扩展到其他世代的框架

- C#完成窗体版计算器,运行于.NET Framework之上的高级程序设计语言

- 2010年热门创业赚钱小项目

- git-remote-dropbox:Git和Dropbox之间的透明桥梁-将Dropbox(共享)文件夹用作Git远程! :wrapped_gift:

- matlab开发-改良型眼球震颤

- 64位远程注入dll工具源码.rar

- spring-data-jpa-study

- Broadband Circularly Polarized Microstrip Antenna.rar

- OSR-开源

- 爱彼迎克隆

- getting-started-github-apps

- easygui0.96.zip

- angular-nginx-config-example:Angular App NginX配置示例

- matlab开发-日志文件阅读器ForgrandRapidStechnologies Vionics

- UIWebview字体变大变小(iPhone源代码)