CTF日志分析实战:Web日志揭秘与SQL注入追踪

需积分: 0 19 浏览量

更新于2024-08-05

收藏 3.71MB PDF 举报

在当今的网络安全竞技场——CTF(Capture The Flag)竞赛中,日志分析作为一种独特的挑战形式,尽管相较于流量分析更为少见,但依然会在部分比赛中出现。这类题目通常要求参赛者通过解析日志来寻找隐藏的线索,而不是直接揭示flag。日志分析在实际网络防御中扮演着关键角色,它帮助组织监控和应对安全威胁,确保符合法规要求。

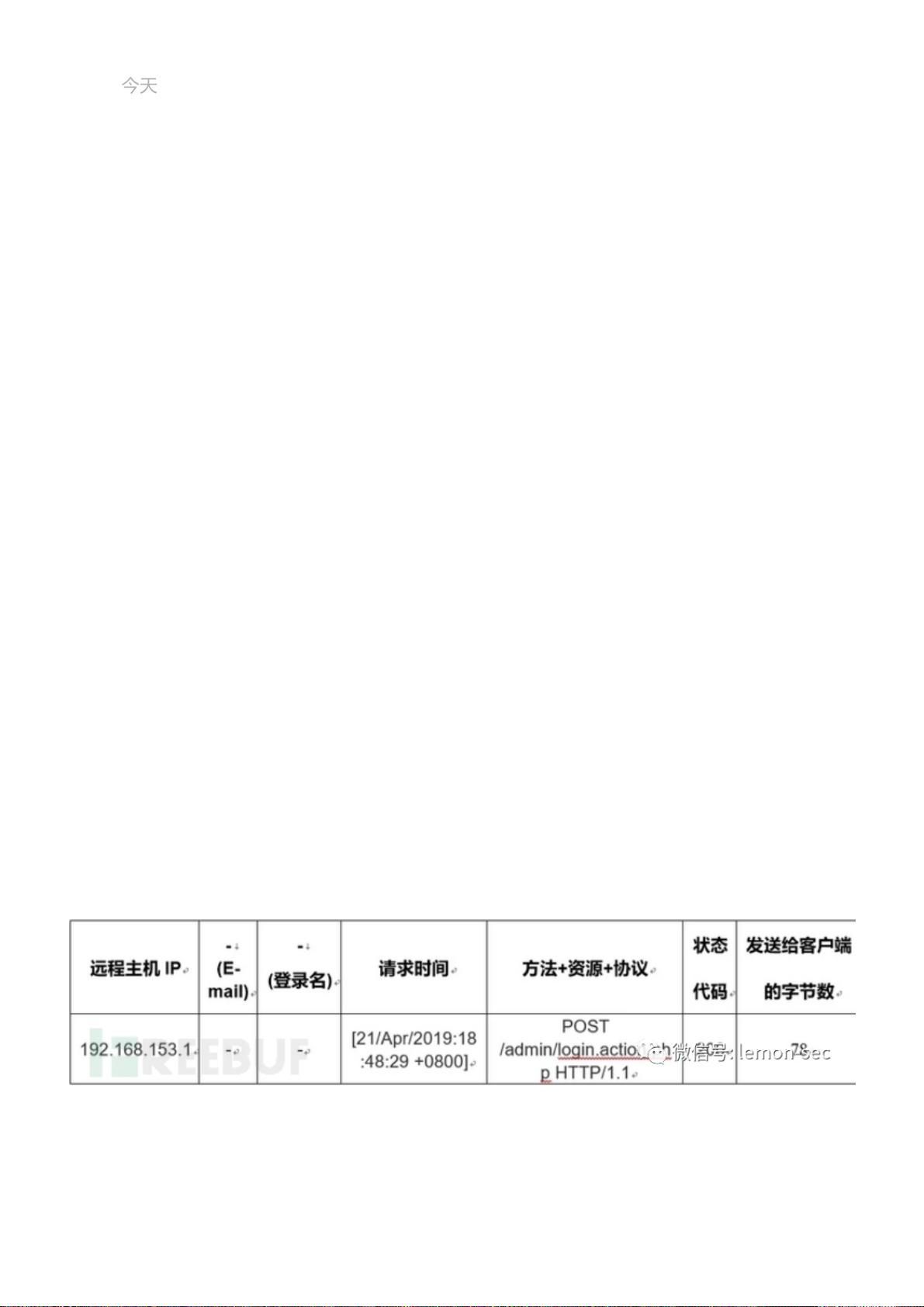

日志分析主要分为Web日志分析和系统日志分析两个类别。在这个例子中,重点放在Web日志分析上,特别是NCSA(Network Common Log Format)日志格式,包括NCSA普通日志格式(CLF)和NCSA扩展日志格式(ECLF),以及IIS(Internet Information Services)常用的W3C日志格式。不同的日志格式虽然细节各异,但分析方法的核心原理类似。

在NCSA普通日志格式中,常见的日志条目包含客户端IP地址、请求时间、URL、HTTP状态码和服务器端软件信息等。对于日志分析,有两类常用的方法:

1. 特征字符分析:这是一种基于攻击行为特征的识别技术,例如针对SQL注入攻击,可以通过查找特定的SQL语句模式,如参数后加上单引号、布尔盲注、时间盲注等来判断。其他类型的攻击,如XSS(Cross-Site Scripting)、恶意文件上传和一句话木马连接,也有各自的特征标志。

2. 访问频率分析:通过对日志中的访问记录进行统计,检测异常的访问模式,可能是攻击者试图隐藏的行为或频繁的重复尝试。

在进行日志分析时,参赛者需要熟练掌握这些方法,仔细阅读日志中的每一个细节,以便找出可能的漏洞和线索。由于题目设计通常不会直接给出flag,因此需要运用逻辑推理和经验,逐步缩小搜索范围,最终找到隐藏在日志中的关键信息。

日志分析是网络安全领域的一项重要技能,不仅在CTF竞赛中有所体现,也是网络防御中不可或缺的一环。理解和掌握日志分析方法,对于提升网络安全防护能力至关重要。

点击了解资源详情

点击了解资源详情

点击了解资源详情

2022-08-03 上传

2022-08-03 上传

2022-08-03 上传

2022-04-17 上传

2024-04-26 上传

点击了解资源详情

love彤彤

- 粉丝: 728

- 资源: 310

最新资源

- Angular实现MarcHayek简历展示应用教程

- Crossbow Spot最新更新 - 获取Chrome扩展新闻

- 量子管道网络优化与Python实现

- Debian系统中APT缓存维护工具的使用方法与实践

- Python模块AccessControl的Windows64位安装文件介绍

- 掌握最新*** Fisher资讯,使用Google Chrome扩展

- Ember应用程序开发流程与环境配置指南

- EZPCOpenSDK_v5.1.2_build***版本更新详情

- Postcode-Finder:利用JavaScript和Google Geocode API实现

- AWS商业交易监控器:航线行为分析与营销策略制定

- AccessControl-4.0b6压缩包详细使用教程

- Python编程实践与技巧汇总

- 使用Sikuli和Python打造颜色求解器项目

- .Net基础视频教程:掌握GDI绘图技术

- 深入理解数据结构与JavaScript实践项目

- 双子座在线裁判系统:提高编程竞赛效率