Spring Security 3.x 教程:自定义配置与权限管理

需积分: 3 121 浏览量

更新于2024-09-15

收藏 59KB DOC 举报

本篇教程详细介绍了如何在Spring Security 3.x版本中搭建和配置安全措施,适用于Spring 3.1及以上的框架。以下是教学步骤的详细解析:

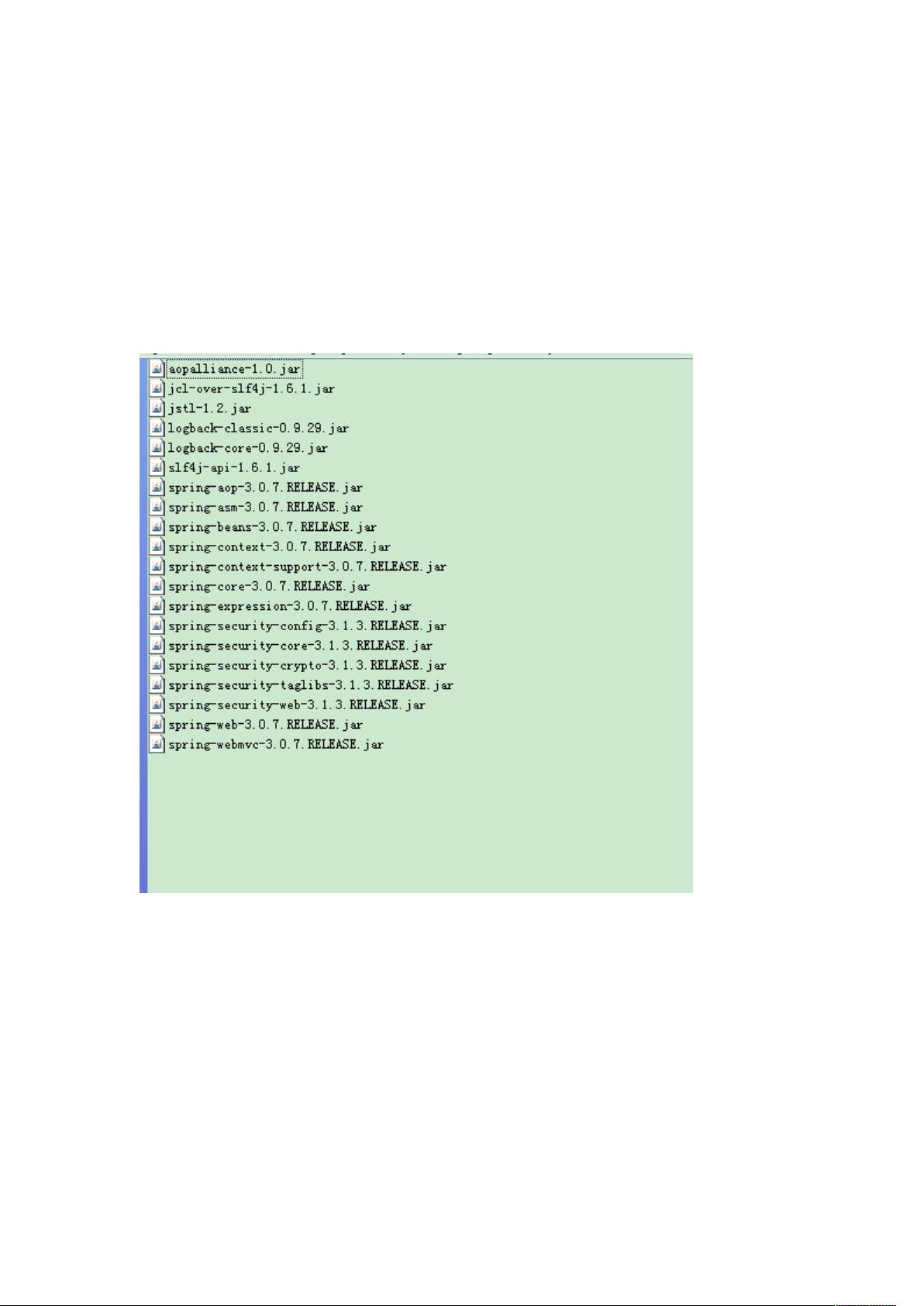

1. **依赖包引入**:

首先,确保将Spring Security 3.x所需的必要jar包添加到项目的web-inf/lib目录下。这些包可以从Spring官方仓库下载,包括核心库、依赖的AOP和Web过滤器等组件。

2. **配置web.xml**:

在web应用的部署描述符(web.xml)中,设置基础的Spring Security配置。这可能包括设置Spring Security Filter链,以管理HTTP请求的权限过滤。例如,指定哪些URL路径(如/css/**)无需Spring Security控制,允许直接访问。

3. **创建`applicationContext-security.xml`**:

创建一个新的XML配置文件,如`applicationContext-security.xml`,作为Spring Security的专门配置中心。在这里,主要是声明命名空间,以便于与其他框架(如SSH)的整合,并配置权限管理和访问控制策略。例如,`<http>`元素用于定义访问控制规则,`<intercept-url>`标签用于设置不同URL的访问权限条件,比如仅对`/main.html`或所有URL(使用`/**`通配符)的权限要求。

4. **权限控制机制**:

Spring Security提供了多种权限控制机制,如form、anonymous和rememberMe。通过`<http auto-config='true'/>`启用自动配置,简化了权限设置。`intercept-url`标签用于具体指定URL的访问规则,用户必须具备特定的权限(以`ROLE_`开头的角色标识符)才能访问相应资源。遵循就近原则,优先匹配第一个匹配的规则。

5. **用户服务配置**:

在`user-service`中,定义用户登录相关的逻辑,通常涉及数据库操作,如用户验证、密码加密和角色映射。这一步是实现身份验证的关键,需要根据实际应用设计合适的UserDetailsService实现类。

6. **整合与部署**:

将上述配置文件整合到Spring应用程序上下文中,启动应用后,Spring Security将开始接管HTTP请求的权限检查。在部署时,确保正确配置了Spring Security的相关bean,包括filter链和安全上下文处理器。

通过以上步骤,您将能够构建一个基于Spring Security 3.x的基本安全框架,有效地管理Web应用的用户认证、授权和资源访问控制。根据实际需求,您可以进一步扩展配置,比如自定义登录页面、异常处理、多因素认证等高级功能。

2023-09-02 上传

2024-04-03 上传

113 浏览量

2023-05-25 上传

2023-05-31 上传

2023-06-01 上传

2023-07-25 上传

2023-07-12 上传

2023-07-20 上传

sinklife2012

- 粉丝: 2

- 资源: 10

最新资源

- 构建基于Django和Stripe的SaaS应用教程

- Symfony2框架打造的RESTful问答系统icare-server

- 蓝桥杯Python试题解析与答案题库

- Go语言实现NWA到WAV文件格式转换工具

- 基于Django的医患管理系统应用

- Jenkins工作流插件开发指南:支持Workflow Python模块

- Java红酒网站项目源码解析与系统开源介绍

- Underworld Exporter资产定义文件详解

- Java版Crash Bandicoot资源库:逆向工程与源码分享

- Spring Boot Starter 自动IP计数功能实现指南

- 我的世界牛顿物理学模组深入解析

- STM32单片机工程创建详解与模板应用

- GDG堪萨斯城代码实验室:离子与火力基地示例应用

- Android Capstone项目:实现Potlatch服务器与OAuth2.0认证

- Cbit类:简化计算封装与异步任务处理

- Java8兼容的FullContact API Java客户端库介绍