深入剖析NtVDM子系统的安全问题

需积分: 9 107 浏览量

更新于2024-07-23

收藏 1.06MB PDF 举报

"王宇在SyScan360 2013国际前瞻信息安全会议上分享了关于NtVDM子系统的安全分析。NtVDM是Windows中的一个组件,用于支持DOS应用程序运行。该演讲深入探讨了NtVDM用户态与内核态的实现,模拟器引擎的工作原理,以及相关安全漏洞的成因和启示。"

在Windows操作系统中,NtVDM(Windows NT Virtual DOS Machine)子系统是一个关键组件,它使得在现代的Windows平台上能够运行基于DOS的老式程序,为用户带来了怀旧的游戏体验。然而,这个系统并不总是那么安全。从CVE-2004-0208到CVE-2012-2553,NtVDM已经暴露出了多个安全漏洞,这些漏洞提醒我们,即使是在看似不重要的组件中,安全性也必须得到充分重视。

Intel SDM(Software Developer's Manual)对8086 Emulation的概述揭示了虚拟8086模式是实模式的一个扩展,支持32位操作,并利用保护模式的特性来模拟8086处理器环境。在这个模式下,任务始终在特权级别3(CPL3)执行,通过页表条目的U/S标志来保护虚拟8086监控器和其他系统软件。每个虚拟8086模式的任务包括一个32位任务状态段(TSS)、8086程序、8086操作系统服务以及虚拟8086监控器。

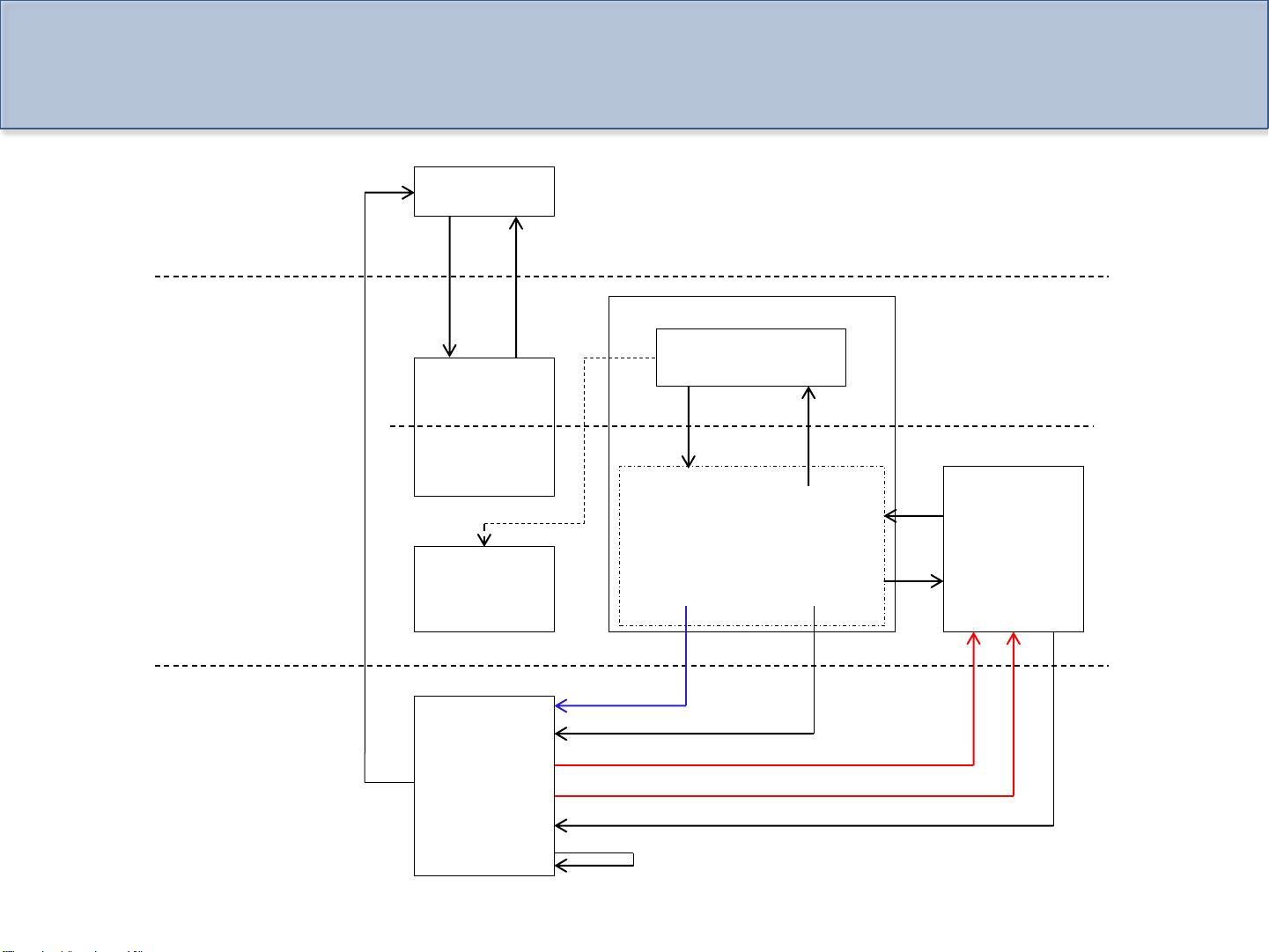

NtVDM子系统的设计包含用户态和内核态两部分,这允许它在操作系统核心层面与用户应用程序之间交互。用户态部分处理与用户界面相关的任务,如接收输入和显示输出,而内核态部分则负责更底层的硬件交互和系统调用。在模拟DOS环境时,NtVDM会进行虚拟8086模式的切换,处理中断和异常,并使用BOP(Branch to Operating Procedure)机制和事件回调来协调DOS应用程序和Windows系统之间的通信。

在讨论NtVDM的安全性问题时,王宇可能提到了如何利用这些漏洞进行攻击,以及如何防御这些攻击。他可能会阐述漏洞产生的原因,比如边界检查的缺失、内存管理错误或者权限控制不当等,并给出相应的安全实践建议,例如代码审查、更新补丁和加强系统隔离。

最后,演讲的结论部分可能探讨了这些安全漏洞带给我们的思考和启示。它强调了对于系统组件全面理解和深入分析的重要性,因为即使是不常被关注的部分也可能成为攻击者的目标。同时,这也提醒了开发者和安全专业人员,安全防护不应只关注显眼的系统层面,而是要全方位考虑所有可能的入口点。

2009-10-29 上传

2021-05-03 上传

2021-09-24 上传

2007-06-28 上传

2021-08-05 上传

2021-02-05 上传

2010-12-25 上传

110 浏览量

villa123

- 粉丝: 418

- 资源: 236

最新资源

- 俄罗斯RTSD数据集实现交通标志实时检测

- 易语言开发的文件批量改名工具使用Ex_Dui美化界面

- 爱心援助动态网页教程:前端开发实战指南

- 复旦微电子数字电路课件4章同步时序电路详解

- Dylan Manley的编程投资组合登录页面设计介绍

- Python实现H3K4me3与H3K27ac表观遗传标记域长度分析

- 易语言开源播放器项目:简易界面与强大的音频支持

- 介绍rxtx2.2全系统环境下的Java版本使用

- ZStack-CC2530 半开源协议栈使用与安装指南

- 易语言实现的八斗平台与淘宝评论采集软件开发

- Christiano响应式网站项目设计与技术特点

- QT图形框架中QGraphicRectItem的插入与缩放技术

- 组合逻辑电路深入解析与习题教程

- Vue+ECharts实现中国地图3D展示与交互功能

- MiSTer_MAME_SCRIPTS:自动下载MAME与HBMAME脚本指南

- 前端技术精髓:构建响应式盆栽展示网站