Adminer 4.6.2任意文件读取漏洞详解:防范与利用

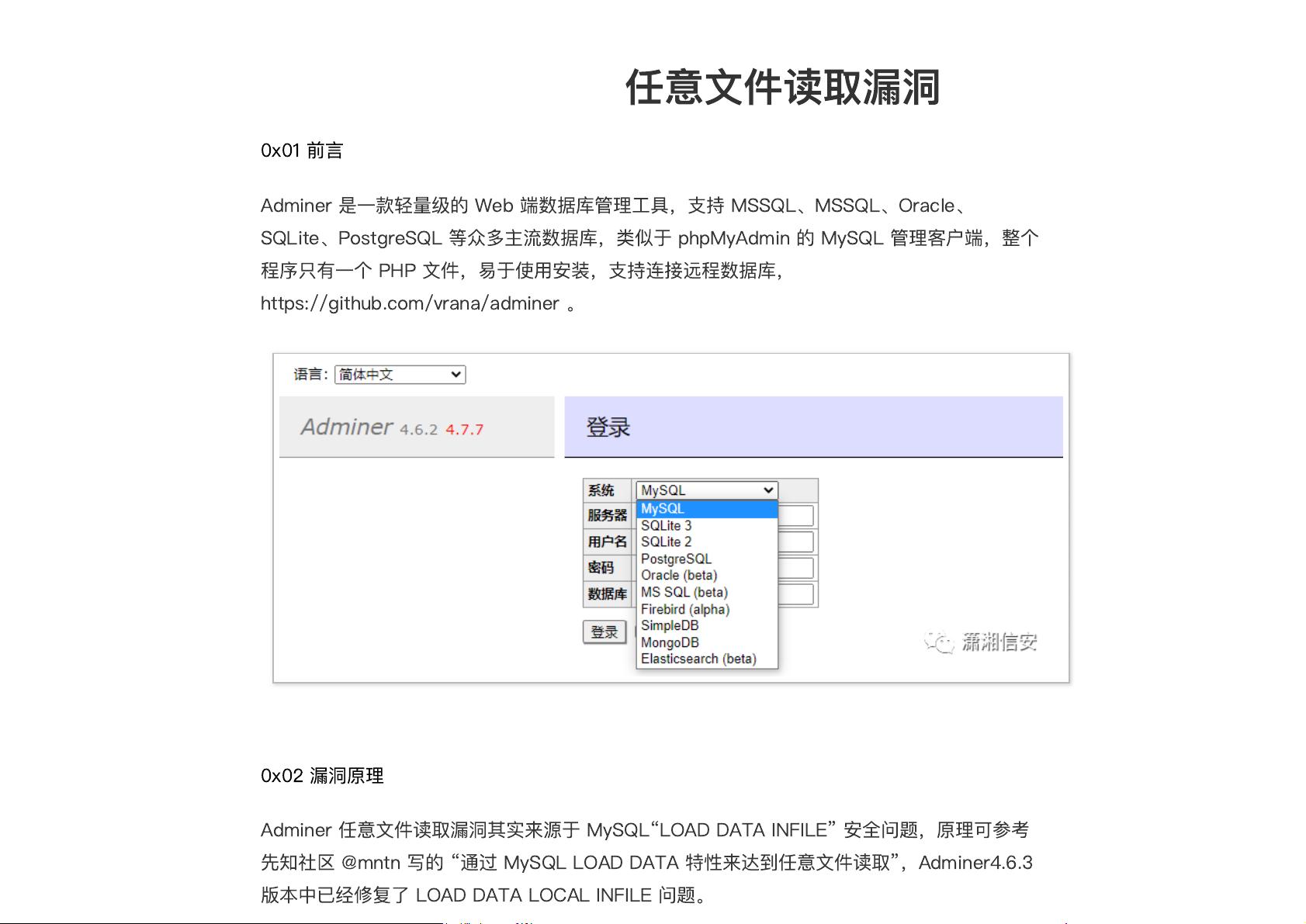

Adminer≤4.6.2版本存在一个严重的任意文件读取漏洞,该漏洞主要源于MySQL的LOADDATAINFILE功能。Adminer是一个轻量级的Web端数据库管理工具,支持多种主流数据库如MSSQL、MySQL、Oracle、SQLite和PostgreSQL,类似于phpMyAdmin的MySQL客户端。它只有一个PHP文件,便于安装和使用,并支持连接远程数据库。

漏洞原理是利用Adminer中的这一功能,攻击者可以利用服务器上的MySQL服务,通过恶意构造的SQL语句执行"LOADDATA LOCAL INFILE"命令。这个命令允许加载本地文件内容到数据库中,如果被滥用,就可能导致未经授权的文件读取。先知社区的@mntn在文章中详细解释了如何通过这个特性进行文件读取,但值得注意的是,Adminer 4.6.3版本已经修复了与LOADDATALOCALINFILE相关的安全问题。

漏洞复现步骤包括:首先,在攻击者的MySQL服务器上设置外联权限,然后使用Python脚本(如mysql_client.py)通过Adminer连接目标服务器。攻击者可以输入任意的用户名、密码和数据库名,只要服务器的IP地址正确。接着,创建或利用已有的数据库和表,执行SQL语句,如"LOADDATA LOCAL INFILE",指定要读取的文件路径。然而,这个操作受到secure_file_priv配置选项的影响,如果该选项设置为null,则可能无法成功读取文件。

Adminer≤4.6.2的任意文件读取漏洞提供了潜在的安全风险,攻击者可以通过这个漏洞窃取敏感文件,尤其是当用户没有正确配置MySQL的secure_file_priv选项时。管理员应尽快更新到最新版本的Adminer以修复这个问题,并确保数据库服务器的配置设置足够安全。对于开发人员和系统管理员来说,理解并强化Web应用程序的安全性至关重要,尤其是在处理用户输入和数据库交互时要避免此类漏洞的发生。

2020-12-15 上传

2021-04-06 上传

2019-08-07 上传

2014-10-11 上传

2014-08-08 上传

2015-12-29 上传

LauraKuang

- 粉丝: 23

- 资源: 334

最新资源

- Angular程序高效加载与展示海量Excel数据技巧

- Argos客户端开发流程及Vue配置指南

- 基于源码的PHP Webshell审查工具介绍

- Mina任务部署Rpush教程与实践指南

- 密歇根大学主题新标签页壁纸与多功能扩展

- Golang编程入门:基础代码学习教程

- Aplysia吸引子分析MATLAB代码套件解读

- 程序性竞争问题解决实践指南

- lyra: Rust语言实现的特征提取POC功能

- Chrome扩展:NBA全明星新标签壁纸

- 探索通用Lisp用户空间文件系统clufs_0.7

- dheap: Haxe实现的高效D-ary堆算法

- 利用BladeRF实现简易VNA频率响应分析工具

- 深度解析Amazon SQS在C#中的应用实践

- 正义联盟计划管理系统:udemy-heroes-demo-09

- JavaScript语法jsonpointer替代实现介绍