SQL盲注技术解析:数据库与表的探测

需积分: 0 74 浏览量

更新于2024-08-04

收藏 2.19MB PDF 举报

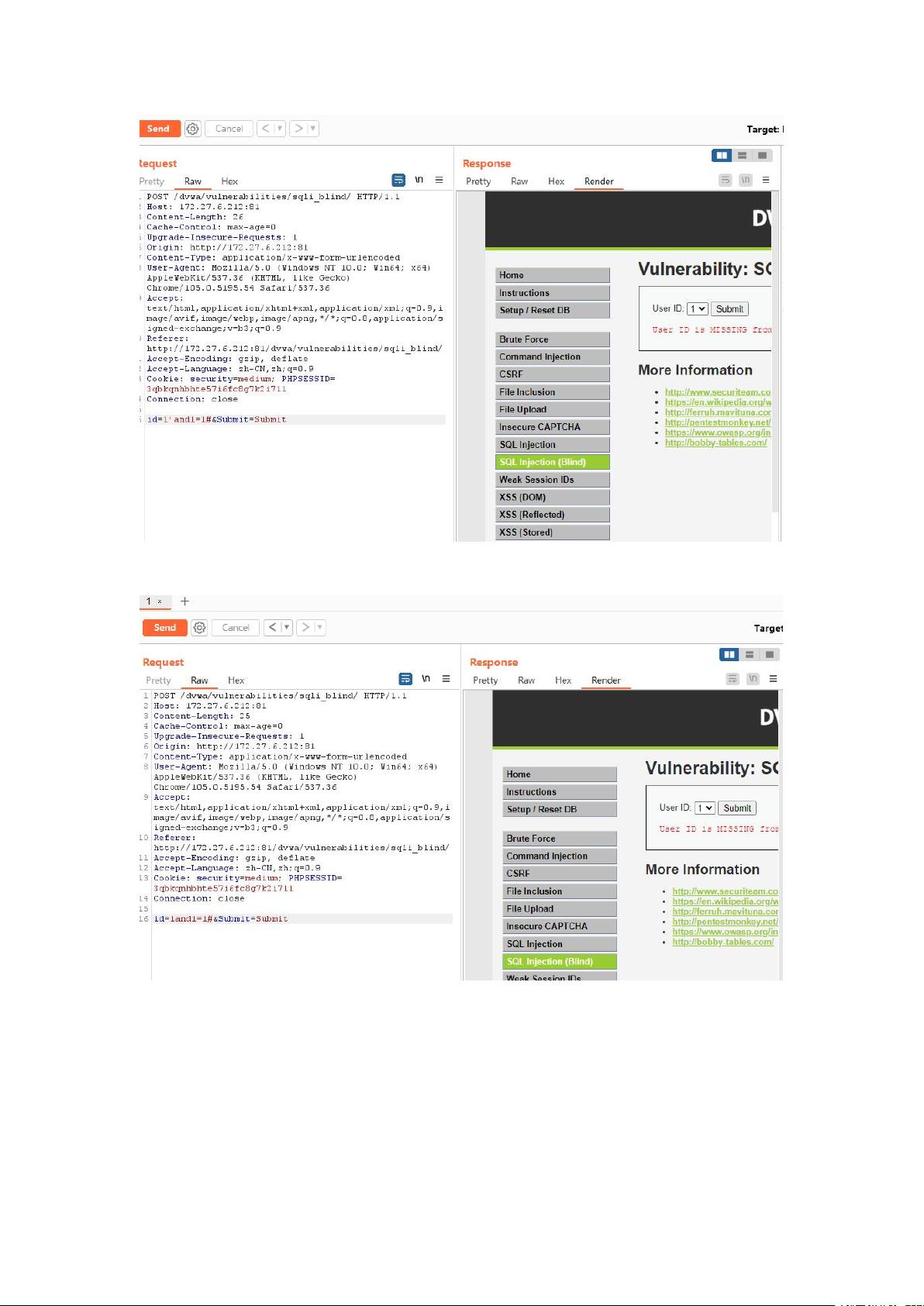

"这篇文档是关于SQL盲注的中级教程,通过一系列步骤展示了如何在DVWA(Damn Vulnerable Web Application)安全平台中进行SQL注入攻击,以揭示数据库信息,包括数据库名、表名和字段名的猜解过程。"

在这个过程中,我们可以学到以下几个关键的SQL盲注知识点:

1. **SQL注入基础**:SQL注入是一种常见的网络安全漏洞,它发生在应用的输入验证不足时,允许攻击者插入恶意SQL代码以获取未经授权的数据。在本例中,攻击者通过修改URL中的`id`参数进行注入。

2. **盲注识别**:通过改变`id`参数(如`1' and 1=1 #`),观察页面是否显示异常来判断是否存在SQL注入漏洞。如果页面没有明显变化,这可能意味着是盲注,因为即使查询成功,也不会直接影响页面输出。

3. **数据库名长度的猜测**:通过`length(database())`函数,结合`and`和逻辑比较,逐步确定数据库名的长度。例如,如果`length(database())>3`返回结果存在,那么我们知道数据库名长度大于3。

4. **ASCII值猜解**:利用`ascii()`函数,可以猜解数据库名、表名或字段名的ASCII值。例如,通过比较`ascii(substr(database(),1,1))`的值,来确定首字母的ASCII值。

5. **数据表数量的猜测**:通过`select count(table_name) from information_schema.tables where table_schema=database()`查询,可以得到当前数据库中的表数量。

6. **表名的长度和字符猜解**:类似数据库名,利用`length(substr(...))`和`ascii(substr(...))`,可以猜解表名的长度及其字符。

7. **字段猜解**:在确定了表名后,可以进一步猜解表中的字段。在MySQL中,`information_schema.columns`通常用于获取表的列信息。但由于是盲注,需要通过`mysql_real_escape_string`等函数处理返回结果,这在中高级难度的盲注中常见。

8. **应对策略**:对于开发者而言,应确保所有用户输入都经过充分的验证和转义,如使用参数化查询或预编译语句,以防止SQL注入。同时,限制数据库权限和使用最小权限原则也能减少潜在危害。

以上就是针对“SQL盲注medium.pdf”文档内容的解析,它详细介绍了SQL盲注的一系列技术,对于理解和防范此类攻击非常有帮助。

2021-12-02 上传

2022-06-10 上传

2012-12-17 上传

2019-07-18 上传

2021-09-19 上传

2022-06-19 上传

2022-05-16 上传

小鬼别闹了!

- 粉丝: 16

- 资源: 3

最新资源

- loopstudios:响应式网页旨在训练HTML,CSS和少量JavaScript

- ga_blog

- 每周:每周

- Contour plot based on Delaunay with linear interpolation:Contour plot based on Delaunay triangulation with linear interpolation between triangles-matlab开发

- Lotide

- study:我的最佳实践总结

- chrispearce.co:个人网站

- groups群的复合参数化:使用复合参数化生成unit矩阵和特殊unit矩阵。-matlab开发

- rodrigoSilva23

- CeoClick项目

- elive-开源

- TowerDefence:根据教程学习塔防游戏

- Laurel-genes

- lumberjack:伐木工人是Go的日志滚动包

- pmap - 参数空间稳定性映射套件:在连续时间系统的参数空间中查找 Hurwitz 稳定性区域。-matlab开发

- OPPOR9mh原厂维修图纸.zip