IPsec安全评估:揭示加密算法的弱点

需积分: 10 49 浏览量

更新于2024-07-18

收藏 243KB PDF 举报

"IPsec密码学评估"

本文"IPsec密码学评估"由尼尔斯·弗格森和布鲁斯·施奈尔撰写,并由拉赫拉·拉尔哈呈现,深入探讨了IPsec(互联网协议安全)在实际应用中的各种问题和潜在缺陷。这两位作者在密码学领域具有深厚的背景,尼尔斯·弗格森曾破解了英特尔开发的HDCP系统,而布鲁斯·施奈尔是Counterpane Internet Security Inc.的创始人和首席技术官,同时也是六本关于密码学和安全书籍的作者。

文章的核心观点之一是IPsec的认证头(AH)和传输模式并非不可或缺。AH主要用于验证数据包的完整性和来源,但文章指出它可能并不总是必要的,因为某些场景下,ESP(封装安全负载)可以提供等效的保护,同时提供了额外的加密服务。传输模式常用于点对点通信,但它可能存在边界情况下的安全性漏洞,例如NAT穿越问题。

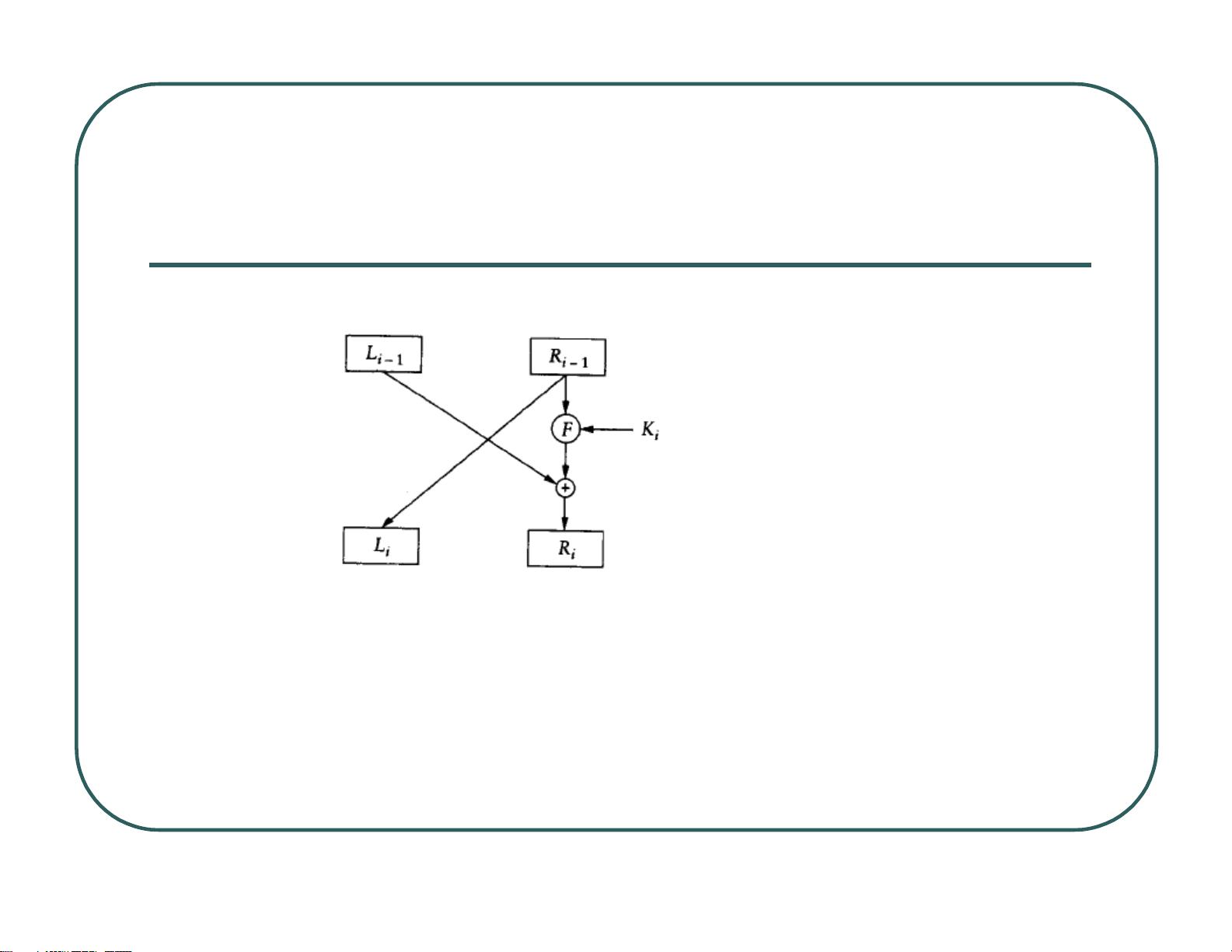

IPsec中的加密算法也是讨论的重点。加密算法是将明文数据转化为密文的关键过程,这个过程应该是可逆的。加密密钥是控制加密设备以特定方式加密消息的特殊数据。文章可能指出了某些加密算法的弱点,这可能包括弱密钥、算法攻击或其他安全漏洞。

文章提到了三种主要类型的密码学算法:

1. 秘密密钥算法(对称加密):在这种算法中,两个参与者共享同一个密钥来加密和解密信息,如DES、AES等。

2. 公开密钥算法(非对称加密):每个参与者拥有一个私钥(不共享)和一个公开的公钥,如RSA、ECC等,私钥用于解密,公钥用于加密。

3. 哈希算法(消息摘要):如MD5、SHA-1或SHA-2系列,能够将任意长度的消息压缩成固定长度的摘要,确保消息的完整性。

IPsec协议中使用的主要组件如AH和ESP都涉及到了这些算法。AH通常使用哈希算法来验证数据包,而ESP结合了加密和哈希功能,提供更全面的安全保障。

然而,文章还指出,尽管IPsec提供了强大的安全保障,但其复杂性可能导致配置错误,这些错误可能会削弱甚至完全破坏安全防护。IKE(因特网密钥交换)协议用于建立和管理IPsec的安全关联,其安全性也受到了评估,可能包括密钥管理、身份验证和会话密钥协商的潜在风险。

"IPsec密码学评估"深入剖析了IPsec协议及其组件的安全性和实用性,揭示了在实际部署中可能忽视的问题,提醒读者在设计和实现网络安全策略时,需要充分理解并考虑这些潜在的缺陷。

郭宝宝

- 粉丝: 1

- 资源: 6

最新资源

- 开源通讯录备份系统项目,易于复刻与扩展

- 探索NX二次开发:UF_DRF_ask_id_symbol_geometry函数详解

- Vuex使用教程:详细资料包解析与实践

- 汉印A300蓝牙打印机安卓App开发教程与资源

- kkFileView 4.4.0-beta版:Windows下的解压缩文件预览器

- ChatGPT对战Bard:一场AI的深度测评与比较

- 稳定版MySQL连接Java的驱动包MySQL Connector/J 5.1.38发布

- Zabbix监控系统离线安装包下载指南

- JavaScript Promise代码解析与应用

- 基于JAVA和SQL的离散数学题库管理系统开发与应用

- 竞赛项目申报系统:SpringBoot与Vue.js结合毕业设计

- JAVA+SQL打造离散数学题库管理系统:源代码与文档全览

- C#代码实现装箱与转换的详细解析

- 利用ChatGPT深入了解行业的快速方法论

- C语言链表操作实战解析与代码示例

- 大学生选修选课系统设计与实现:源码及数据库架构