Android APK反编译教程:解析XML与dex文件

需积分: 3 69 浏览量

更新于2024-09-20

收藏 357KB DOC 举报

"Android反编译教程"

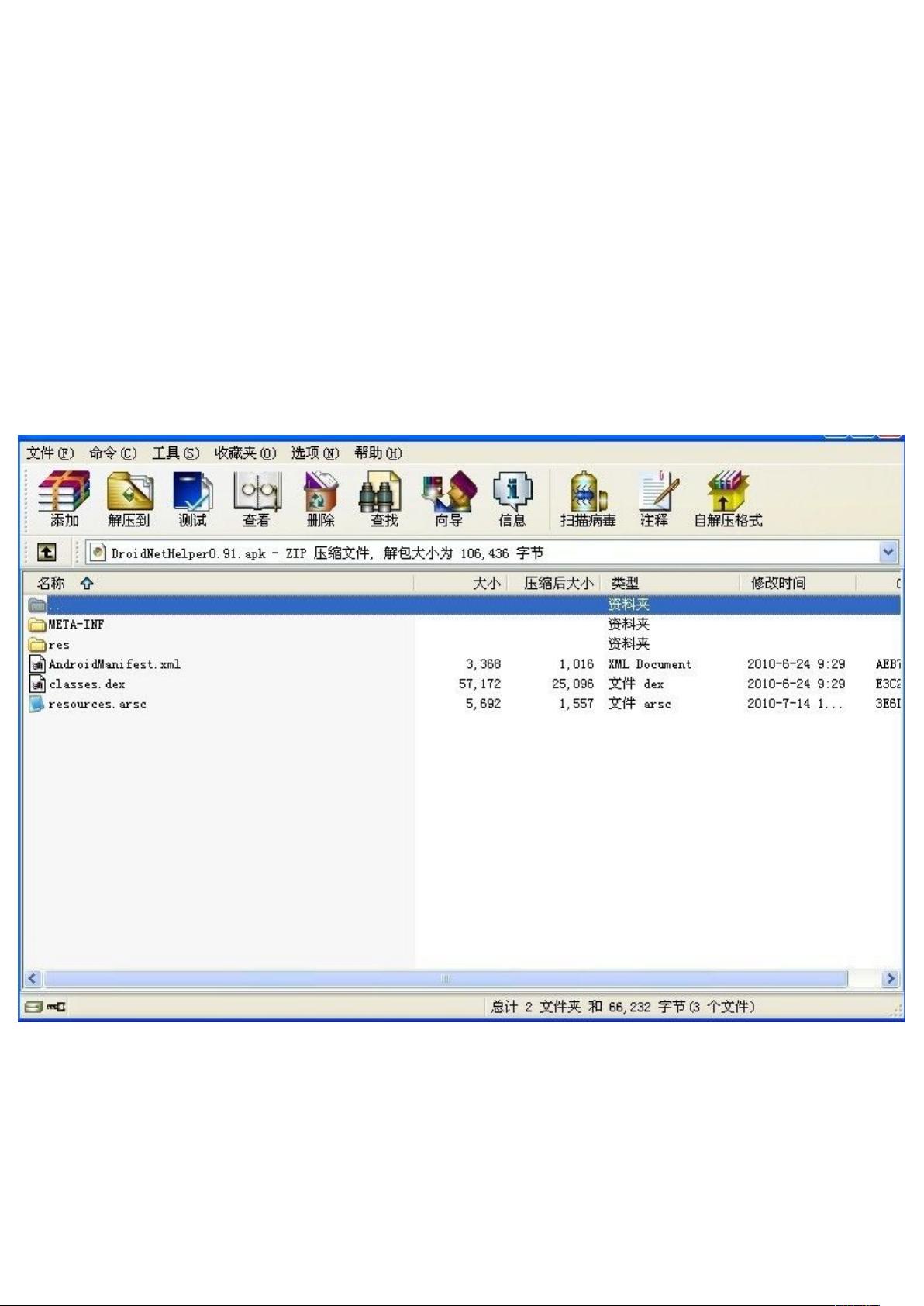

在Android开发领域,了解如何反编译APK文件对于调试、安全分析以及学习他人代码等目的非常有用。本文将探讨如何逆向工程一个Android应用程序,主要涉及的工具有JDK、AXMLPrinter2.jar和baksmali.jar。

首先,JDK(Java Development Kit)是Java编程的基础,它提供了运行和开发Java应用所需的环境。在Android反编译过程中,JDK用于执行一些命令行工具,如dex2jar和jd-gui,这些工具帮助我们将.dex字节码转换回可读的Java源代码。

接下来,AXMLPrinter2.jar是一个专门用来解析和打印Android .xml资源文件的工具。在原始的APK文件中,XML文件被编译成二进制格式,无法直接用文本编辑器理解。通过使用AXMLPrinter2.jar,我们可以将这些二进制XML转换回人类可读的格式。例如,AndroidManifest.xml文件包含了应用的元数据,如版本信息、权限声明、Activity和Service的定义等。通过以下命令,我们可以将AndroidManifest.xml转换成文本文件:

```bash

java -jar AXMLPrinter2.jar AndroidManifest.xml > AndroidManifest.txt

```

然后,baksmali.jar是Smali反汇编器的轻量级版本,用于将Dalvik字节码(.dex文件)转换为Smali语言,这是一种与汇编语言类似的文本格式。Smali代码虽然不如原始的Java源代码易读,但依然可以提供足够的信息来理解应用的工作原理。要使用baksmali.jar,我们可以将classes.dex反编译为一系列的Smali文件:

```bash

java -jar baksmali.jar disassemble classes.dex -o smali

```

这将在当前目录创建一个名为"smali"的文件夹,其中包含了反编译后的Smali代码。

在逆向工程过程中,我们还可以利用其他工具,如dex2jar,它将.dex文件转换为可由JD-GUI或JD-Core分析的.jar文件,从而进一步提取出Java源代码的结构。同时,Apktool可以帮助重新打包和重建资源文件,例如res/目录下的图片、布局文件等。

需要注意的是,反编译和逆向工程可能涉及到版权和法律问题,因此仅应在合法且合规的范围内进行,例如用于自我学习、软件调试或者安全审计。在实际操作时,应确保遵循所有适用的法律和许可协议,尊重软件开发者和知识产权。

Android反编译是一个复杂的过程,涉及到多个工具和技术,包括JDK、AXMLPrinter2.jar和baksmali.jar。通过这些工具,我们可以深入洞察APK内部的运作机制,这对于开发者提升技能、调试代码或进行安全评估都是极其有价值的。

368 浏览量

2013-09-24 上传

2012-12-01 上传

2012-12-05 上传

2021-01-12 上传

2017-05-11 上传

2016-08-11 上传

2024-11-27 上传

2024-11-27 上传

k717644330

- 粉丝: 1

- 资源: 2

最新资源

- MATLAB新功能:Multi-frame ViewRGB制作彩色图阴影

- XKCD Substitutions 3-crx插件:创新的网页文字替换工具

- Python实现8位等离子效果开源项目plasma.py解读

- 维护商店移动应用:基于PhoneGap的移动API应用

- Laravel-Admin的Redis Manager扩展使用教程

- Jekyll代理主题使用指南及文件结构解析

- cPanel中PHP多版本插件的安装与配置指南

- 深入探讨React和Typescript在Alias kopio游戏中的应用

- node.js OSC服务器实现:Gibber消息转换技术解析

- 体验最新升级版的mdbootstrap pro 6.1.0组件库

- 超市盘点过机系统实现与delphi应用

- Boogle: 探索 Python 编程的 Boggle 仿制品

- C++实现的Physics2D简易2D物理模拟

- 傅里叶级数在分数阶微分积分计算中的应用与实现

- Windows Phone与PhoneGap应用隔离存储文件访问方法

- iso8601-interval-recurrence:掌握ISO8601日期范围与重复间隔检查