利用Dropbox中转C2流量:步骤解析与配置指南

需积分: 0 171 浏览量

更新于2024-08-05

收藏 1.51MB PDF 举报

"本资源主要介绍了如何利用Dropbox作为中继来传输C2(Command and Control)流量,适用于网络安全测试和渗透测试场景。教程详细阐述了利用Dropbox进行C2通信的步骤,包括注册Dropbox账户、创建应用获取Token、配置客户端和服务器端的脚本,以及打包和执行客户端程序。此外,还提供了免杀测试和通信过程的解析。"

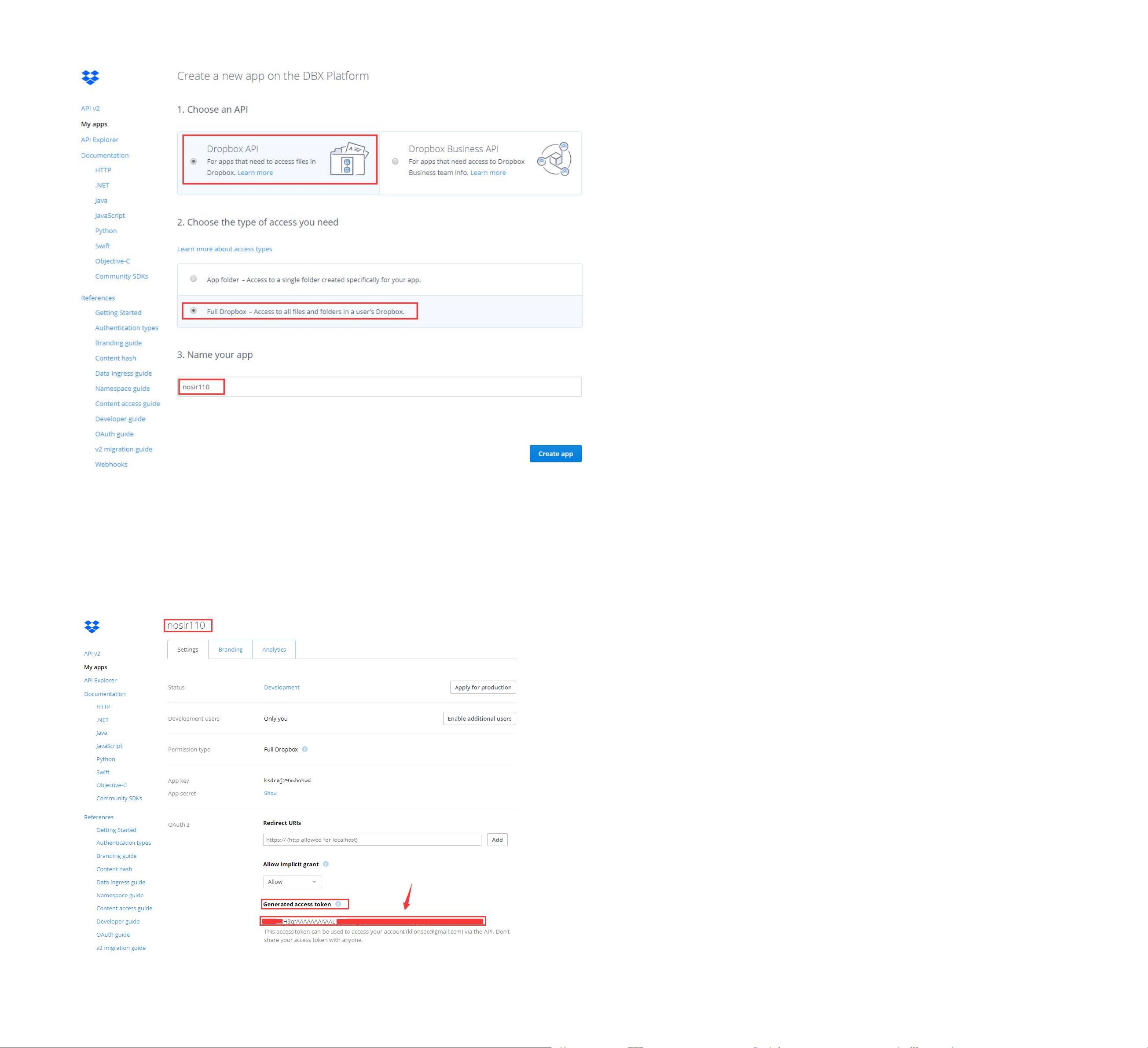

在网络安全和渗透测试中,C2通道的建立至关重要,它允许攻击者与受控目标机器之间进行隐蔽的数据交换。本教程以Dropbox为例,展示了如何构建这样的C2通信链路。首先,你需要注册一个Dropbox账户,并完成基础设置。接着,通过Dropbox的开发者平台创建一个新的应用程序,这将为你提供一个访问令牌(Token)。这个Token将在客户端和服务器端的脚本中使用,用于授权数据交换。

在外部C2框架(external_c2_framework)的client和server目录下,你需要分别添加刚才申请的Token。然后,在客户端目录下运行`compile_dll.sh`脚本来生成DLL文件,确保系统已安装mingw环境。接下来,使用pyinstaller工具将`dbox_client.py`脚本打包成可执行的exe文件。在CS(可能是你的VPS)上加载`start_externalc2.cna`脚本启动服务器。最后,将打包好的客户端程序(dbox_client.exe)部署到目标机器上,Beacon模块将正常上线,实现C2通信。

教程还提到了一个免杀测试环境,使用的是最新版本的Nod32防病毒软件,这表明该方法可能具有一定的反检测能力。在演示环境中,有三台机器分别扮演了不同角色:Kali作为CS服务器,Mary-Pc作为目标个人机,Pentest-Srv作为目标服务器。

通信过程的核心在于Dropbox中的文件创建,客户端将数据上传到Dropbox的特定文件,而服务器端则定时检查这些文件以获取数据,并根据服务器目录下的`config.py`脚本中定义的C2地址和端口与实际C2服务器进行交互。默认情况下,C2服务器的地址是127.0.0.1的2222端口,但可以根据需要自定义。

本教程详细介绍了如何利用Dropbox构建一个隐秘的C2通信渠道,这对于安全研究人员进行红队演练或渗透测试时建立隐蔽控制通道非常有用。通过这种方式,可以提高C2通信的隐蔽性,降低被检测到的风险。

2021-06-30 上传

2019-09-25 上传

2021-06-23 上传

2023-05-14 上传

2024-09-24 上传

2023-05-18 上传

2024-10-04 上传

2023-08-21 上传

2023-08-23 上传

AIAlchemist

- 粉丝: 628

- 资源: 304

最新资源

- ES管理利器:ES Head工具详解

- Layui前端UI框架压缩包:轻量级的Web界面构建利器

- WPF 字体布局问题解决方法与应用案例

- 响应式网页布局教程:CSS实现全平台适配

- Windows平台Elasticsearch 8.10.2版发布

- ICEY开源小程序:定时显示极限值提醒

- MATLAB条形图绘制指南:从入门到进阶技巧全解析

- WPF实现任务管理器进程分组逻辑教程解析

- C#编程实现显卡硬件信息的获取方法

- 前端世界核心-HTML+CSS+JS团队服务网页模板开发

- 精选SQL面试题大汇总

- Nacos Server 1.2.1在Linux系统的安装包介绍

- 易语言MySQL支持库3.0#0版全新升级与使用指南

- 快乐足球响应式网页模板:前端开发全技能秘籍

- OpenEuler4.19内核发布:国产操作系统的里程碑

- Boyue Zheng的LeetCode Python解答集