上海交通大学-中银科技金融学院考生服务系统文件上传漏洞分析

45 浏览量

更新于2024-08-03

收藏 1.01MB PDF 举报

"该文件是关于上海交通大学-中银科技金融学院考生服务系统的一个安全漏洞分析,特别是涉及文件上传功能的漏洞。文件包含了对漏洞的分析、利用方法以及exploit的示例,对于理解网络安全、渗透测试、红蓝对抗等领域的实战技能具有参考价值。"

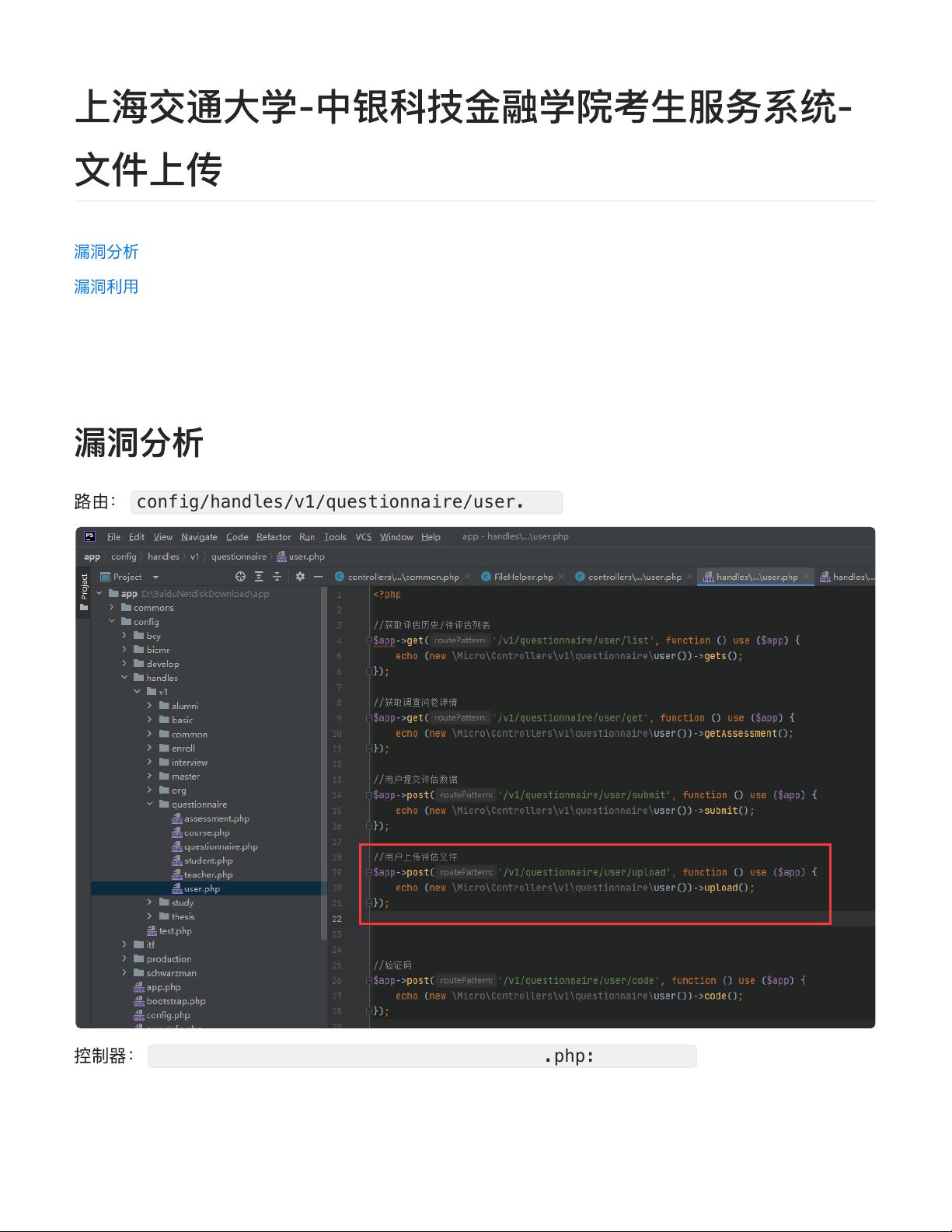

在网络安全领域,文件上传漏洞是一个常见的安全隐患,它允许攻击者上传恶意文件到服务器,从而可能执行任意代码或获取敏感信息。在这个案例中,描述了一个存在于上海交通大学-中银科技金融学院考生服务系统的文件上传漏洞。该系统在处理文件上传时,存在一个简单的哈希验证机制,但这个验证可以被轻易绕过。

首先,漏洞分析指出上传功能几乎没有任何限制,只是在上传过程中有一个名为“campuswitHash”的POST参数需要进行哈希验证。这个哈希值被设置为“campuswit_hash_success”,表明系统可能依赖这个特定的字符串来确认上传请求的合法性。

接下来,文档提到了漏洞利用的步骤。攻击者可以通过构造特定的HTTP POST请求来绕过验证。请求的目标URL是`/v1/questionnaire/user/upload`,并且需要包含两个关键参数:`org_id`和`APPID`。这些参数可能是前端生成的,可以通过抓取并分析正常的数据包来获取。同时,POST请求的`Content-Type`设置为`multipart/form-data`,这是上传文件时的标准格式,包括了`campuswitHash`参数的值以及要上传的文件信息。

提供的exploit示例显示了如何构造这样一个POST请求,其中包含了哈希验证值以及要上传的文件(在这里是名为“1.ph”的文件,通常这样的扩展名可能是为了隐藏文件的真实类型,例如PHP后缀)。一旦上传成功,恶意文件可能会被执行,从而对系统造成破坏或进一步的渗透。

这个案例对于学习网络安全的人来说是一个宝贵的实例,它可以教育人们如何识别和利用此类漏洞,同时对于系统管理员来说,也是一个警示,提醒他们需要加强文件上传的安全控制,比如进行严格的文件类型检查、使用随机哈希验证、防止目录遍历等,以防止类似的攻击发生。在红蓝对抗和实战演练中,这样的场景十分常见,能够提升防御者和攻击者的实战技能。

2019-11-08 上传

2021-09-15 上传

2021-05-17 上传

2023-05-28 上传

2023-04-30 上传

2021-06-30 上传

2023-07-23 上传

吉吉说安全

- 粉丝: 1094

- 资源: 151

最新资源

- 高清艺术文字图标资源,PNG和ICO格式免费下载

- mui框架HTML5应用界面组件使用示例教程

- Vue.js开发利器:chrome-vue-devtools插件解析

- 掌握ElectronBrowserJS:打造跨平台电子应用

- 前端导师教程:构建与部署社交证明页面

- Java多线程与线程安全在断点续传中的实现

- 免Root一键卸载安卓预装应用教程

- 易语言实现高级表格滚动条完美控制技巧

- 超声波测距尺的源码实现

- 数据可视化与交互:构建易用的数据界面

- 实现Discourse外聘回复自动标记的简易插件

- 链表的头插法与尾插法实现及长度计算

- Playwright与Typescript及Mocha集成:自动化UI测试实践指南

- 128x128像素线性工具图标下载集合

- 易语言安装包程序增强版:智能导入与重复库过滤

- 利用AJAX与Spotify API在Google地图中探索世界音乐排行榜