Frida Objection基础与Wallbreaker:Android应用Hook实战

objection是一个强大的Android逆向工程和动态代码插桩框架,用于在不修改源代码的情况下监控和控制应用程序的行为。它在Frida的基础上构建,Frida是一个广泛应用于移动和桌面应用的动态代码插桩工具,允许开发者在运行时拦截和修改程序的执行流程。

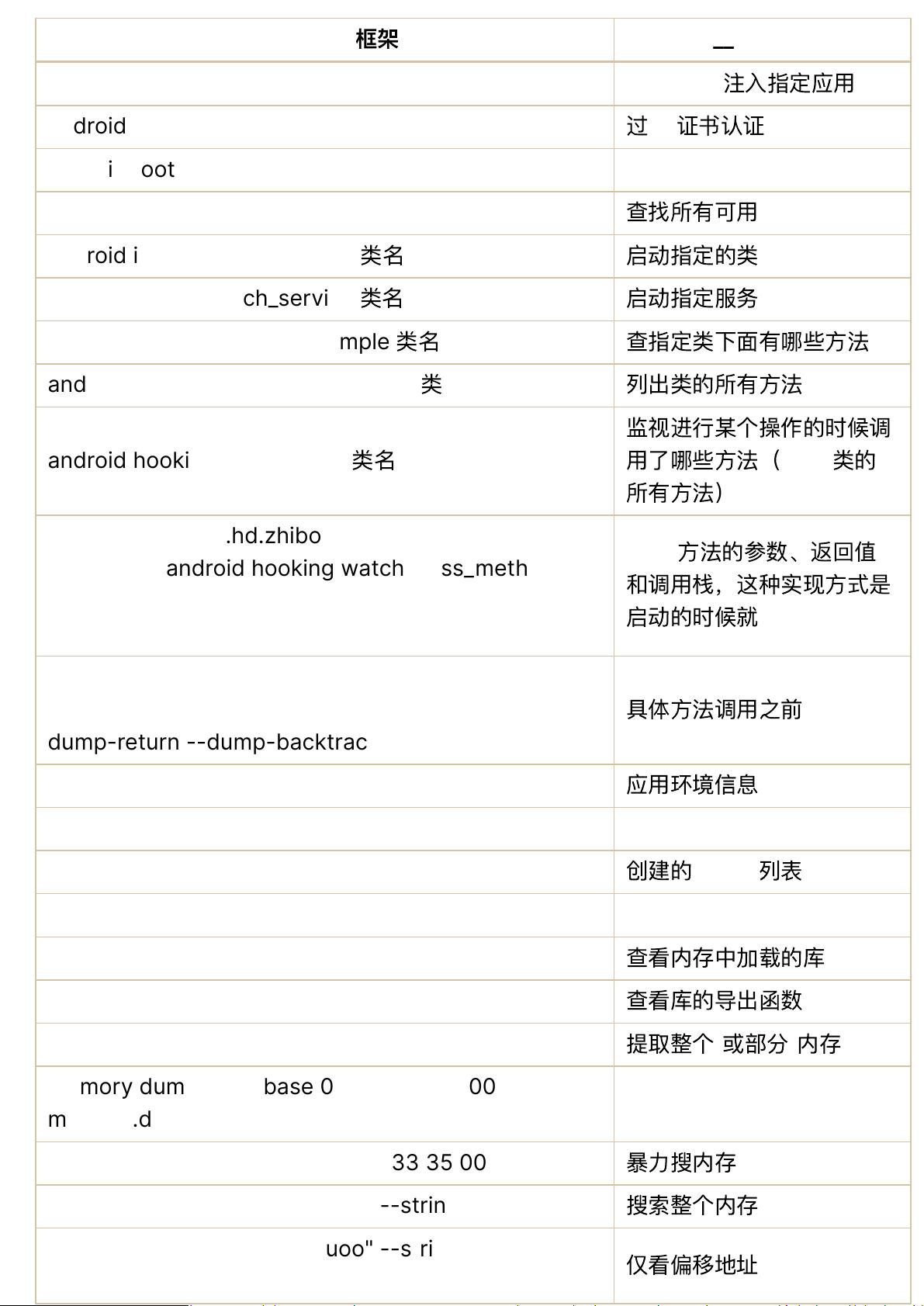

在使用objection时,有一些关键功能:

1. 注入指定应用:objection允许你选择特定的应用进行操作,通过`objection注⼊指定应⽤`这一特性,你可以对目标应用的代码进行实时监控。

2. SSL证书验证绕过:通过`androidsslpinningdisable`,开发者可以避免因证书问题导致的Hook失败,确保插桩过程的顺利进行。

3. 动态活动列表查找:`androidhookinglistactivities`可以帮助你获取应用中所有的活动实例,这对于控制应用程序的导航路径非常有用。

4. 启动指定类或服务:`androidintentlaunch_activity`和`androidintentlaunch_service`分别用于启动指定的Activity或Service,这对于模拟用户行为或者执行自动化测试非常有帮助。

5. 监视类方法调用:`androidhookingwatchclass_method`功能让你能够监控指定类在特定操作时调用的方法,比如`android.app.AlertDialog.onCreate`的参数、返回值以及调用栈,这对于理解代码逻辑和追踪异常至关重要。

6. 应用环境获取:在Hook方法之前,可以通过`env`获取应用当前的环境信息,这有助于了解上下文并做出相应的操作。

7. Hook管理:`ls`, `jobslist`等命令用于查看和管理已创建的Hook,确保插桩的有序进行。

8. 内存操作:`memorylistmodules`用于查看内存中加载的库,`memorylistexportslibssl.so`则能查看特定库的导出函数,这些对于动态分析和调试非常实用。`memorydumpallfrom_base`和`memorydumpfrom_base0xc935628c100`提供内存提取功能,可以用来查找特定数据或进行内存搜索。

9. 暴力内存搜索:`memorysearch`支持字符串搜索,如`memorysearch"aiyou,bucuoo"--string`,以及精确匹配模式搜索,如`memorysearch"aiyou,bucuoo"--st`,这对于定位内存中的特定数据或字符串非常有效。

objection结合Frida的强大功能,提供了灵活且深入的动态代码分析和控制手段,适用于安全测试、逆向工程、自动化测试等场景,但必须注意合法合规使用,尊重他人的知识产权。

104 浏览量

点击了解资源详情

102 浏览量

249 浏览量

626 浏览量

2021-05-03 上传

2021-05-02 上传

2021-05-14 上传

122 浏览量

移动安全星球

- 粉丝: 8838

- 资源: 45

最新资源

- 快捷方式 到 LoadRunner性能测试实战.doc

- 4. Introduction to Objects-1

- 3. Requirements Phase

- pentaho快速启动指南

- 2. Software Life-cycle Model

- Deploying Red5 to Tomcat

- scrum---xp---chinaese

- PL1 Programming Guide

- DHTML 动态网站手册

- CSS 实例基础教程

- SAP与ORACLE比较之技术篇

- ATX电源的工作原理

- 爱立信薪酬体系(PPT)

- 介绍ERP软件售前顾问的书籍《走进售前顾问》

- 学习C++的五十条规则.doc

- 一些面向对象的设计法则