C3P0反序列化漏洞与Fastjson/Jackjson内存注入示例

版权申诉

96 浏览量

更新于2024-07-01

收藏 9.28MB DOC 举报

"C3P0反序列化链学习文档详细探讨了C3P0库在Java中的一种常见安全漏洞利用方式,即通过序列化和反序列化过程中的远程代码执行(RCE)攻击。C3P0通常被用于数据库连接池管理,但当不当配置或恶意数据注入时,它可能会成为攻击者利用的对象。

首先,文档提到的C3P0反序列化链主要是指通过`getObject`方法,该方法接收一个字符串参数,这个参数可能是包含恶意代码的URL。在这个例子中,`http://127.0.0.1:8000/:EXP` 被用作参数,其中`:EXP`部分将被执行。`EXP`类是一个精心构造的payload,它包含了利用C3P0漏洞执行的操作,如创建`Runtime`对象并运行shell命令,从而可能导致本地系统执行恶意操作。

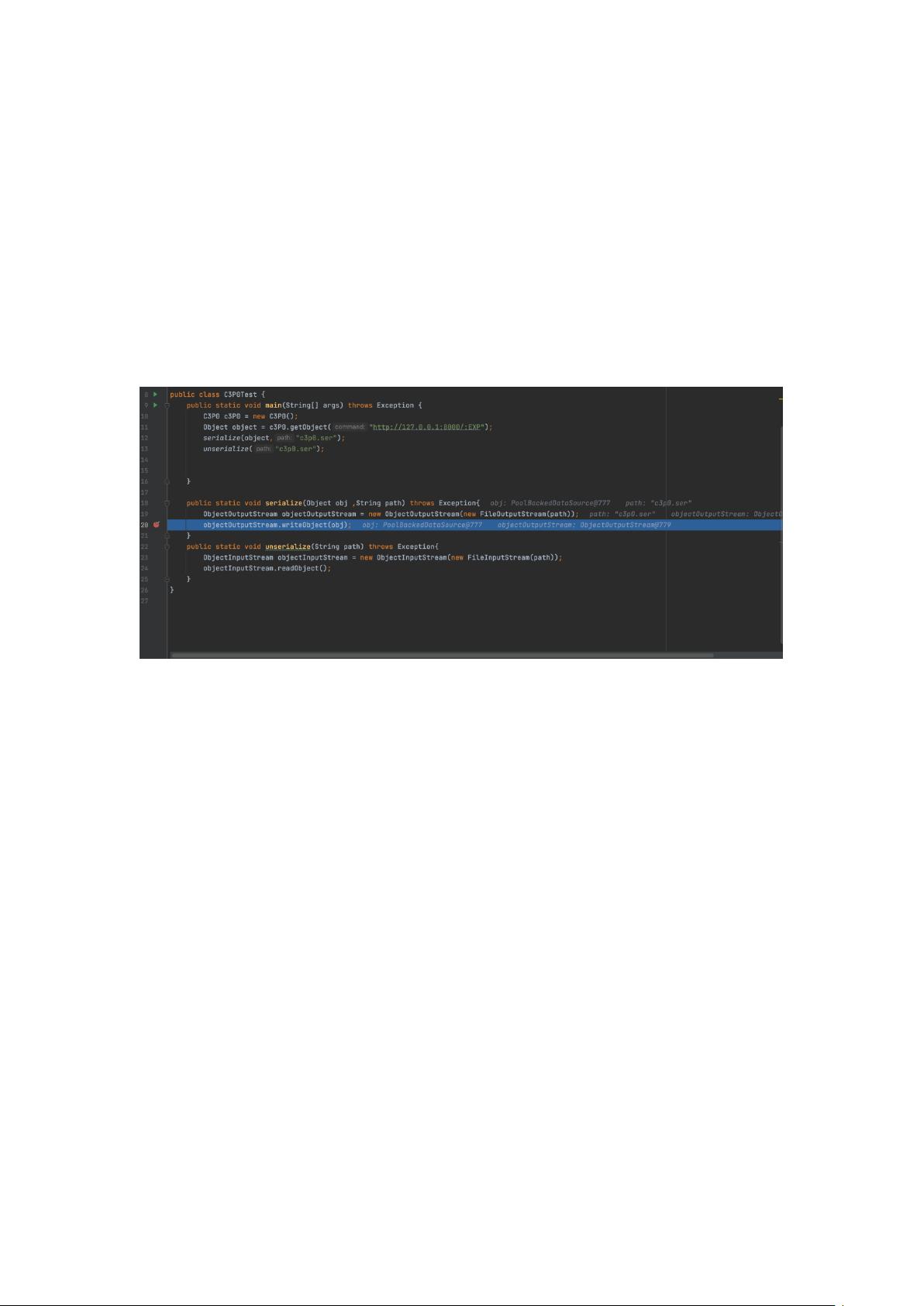

1.1 漏洞复现部分展示了如何构建一个简单的测试场景。`C3P0Test`类包含了两个关键方法:`serialize`和`unserialize`。`serialize`方法将`obj`对象序列化到指定的`.ser`文件,而`unserialize`方法则读取该文件并重新反序列化。攻击者可以通过这两个方法将恶意代码写入文件,然后在另一个地方通过`getObject`调用进行执行。

攻击者利用这种反序列化链,可以绕过C3P0库的安全防护机制,将控制权交给恶意代码,从而实现对系统的潜在攻击。为了防止此类漏洞,开发者应确保C3P0库的正确配置,避免使用不安全的序列化库,同时对输入数据进行严格的验证和清理,以阻止恶意注入。

C3P0反序列化链学习文档提供了关于C3P0库在实际环境中可能存在的安全风险,以及如何利用序列化和反序列化过程进行攻击。对于IT安全专家和开发人员来说,理解这些概念至关重要,以便采取相应的防御措施,保护应用程序免受此类攻击。"

点击了解资源详情

250 浏览量

点击了解资源详情

2013-05-13 上传

147 浏览量

2021-11-29 上传

1414 浏览量

2023-04-18 上传

2021-09-16 上传

书博教育

- 粉丝: 1

- 资源: 2837

最新资源

- 行业文档-设计装置-一种具有储热功能的太阳能采暖箱.zip

- STM32 I2C 12864 ssd1306 0.96寸 OLED 屏幕 HAL 库功能封装和样例

- redi_search:围绕RediSearch的Ruby包装器,可以与Rails集成

- 在线销售的东西

- 安卓基础开发库,包含各常用模块,让开发简单点

- 第三章 geowebcatch

- USB重启助手V1.0

- 行业文档-设计装置-一种平台护栏门.zip

- asp.net快速开发框架(eFrameWork) v2.1.0

- sys cortex-m-对Cortex-M处理器的低级别访问-Rust开发

- maxway

- FrontEnd:回购前端

- html5手机淘宝万能时装屋小游戏源码下载

- Gauntlet_FPGA:Atari的Gauntlet街机游戏的FPGA实现

- WIN11新版画图问题解决

- com.atomist:我的新项目