揭秘Web安全测试:案例解析与漏洞利用

版权申诉

126 浏览量

更新于2024-07-21

1

收藏 2.96MB PPTX 举报

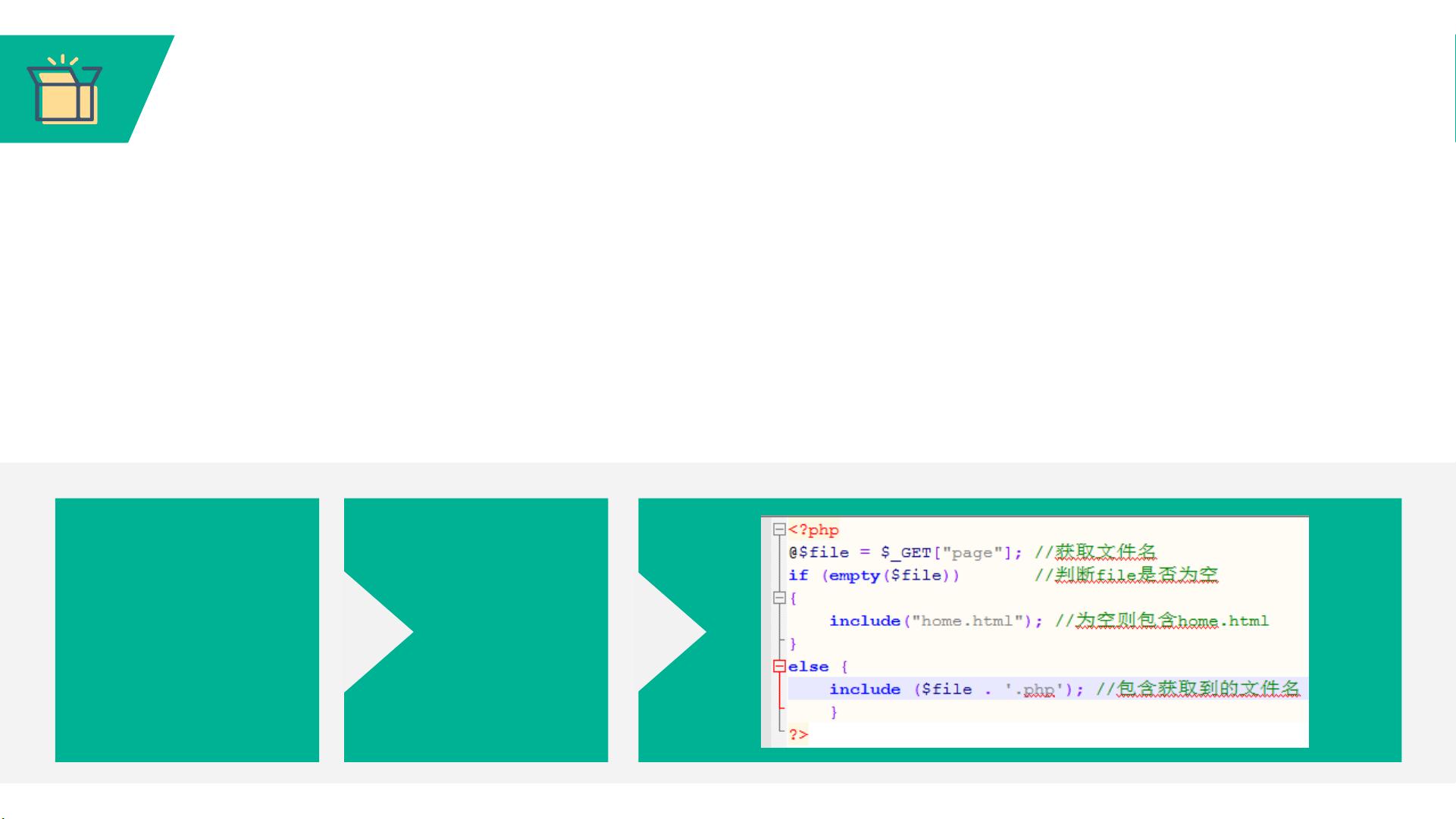

"Web安全测试和案例展示PPT详细探讨了文件包含漏洞在Web开发中的重要性和风险。文件包含是程序开发中常用的技术,它允许源文件包含其他文件的内容,但这种功能也可能成为攻击者的目标,导致本地文件包含漏洞。此类漏洞通常发生在通过URL参数传递文件名时,包括直接输入文件名或拼接参数构造恶意请求。

直接本地文件包含漏洞主要通过HTTP请求来触发,例如`http://test.com/test/normal_LFI/?page=phpinfo.txt`,攻击者可以通过修改`page`参数来包含敏感文件,如数据库配置或服务器配置,从而获取不应公开的信息。值得注意的是,如果包含的文件不在中间件的解析列表中,其内容可能不会显示,但中间件仍会尝试执行。

另一种利用方法是使用参数拼接,如`http://test.com/test/normal_LFI/?page=phpinfo%00//%00`,这里使用了%00作为终止符,试图绕过文件类型检查。攻击者通过这种方式尝试截断代码流,以达到包含目标文件的目的。然而,这种方法并非总能成功,因为%00终止符可能导致程序停止执行后续代码。

在处理文件包含漏洞时,除了直接包含和参数拼接,还应关注其他协议的支持,如file、ftp、http和UNC路径(内部网络共享)。服务器设置,如是否启用相对路径和远程包含功能,也会影响漏洞的利用。理解这些细节有助于开发者识别和修复潜在的安全隐患,同时,进行Web安全测试时,培训师会演示具体的测试方法和案例,以便学习者能够有效地评估和防御此类威胁。"

2022-06-25 上传

2021-10-11 上传

2021-10-11 上传

2021-10-06 上传

2021-03-26 上传

2021-09-21 上传

2021-10-12 上传

2024-03-17 上传

2022-06-12 上传

信息安全与企业管理

- 粉丝: 375

- 资源: 1311

最新资源

- 单片机串口通信仿真与代码实现详解

- LVGL GUI-Guider工具:设计并仿真LVGL界面

- Unity3D魔幻风格游戏UI界面与按钮图标素材详解

- MFC VC++实现串口温度数据显示源代码分析

- JEE培训项目:jee-todolist深度解析

- 74LS138译码器在单片机应用中的实现方法

- Android平台的动物象棋游戏应用开发

- C++系统测试项目:毕业设计与课程实践指南

- WZYAVPlayer:一个适用于iOS的视频播放控件

- ASP实现校园学生信息在线管理系统设计与实践

- 使用node-webkit和AngularJS打造跨平台桌面应用

- C#实现递归绘制圆形的探索

- C++语言项目开发:烟花效果动画实现

- 高效子网掩码计算器:网络工具中的必备应用

- 用Django构建个人博客网站的学习之旅

- SpringBoot微服务搭建与Spring Cloud实践