渗透测试:www.testfire.net情报搜集与DNS分析

需积分: 12 49 浏览量

更新于2024-08-07

收藏 1.31MB PDF 举报

渗透测试情报搜集是网络安全评估的重要环节,尤其是在针对www.testfire.net这样的模拟银行网站时,该站点由IBM设立,主要用于展示AppScan漏洞扫描器的能力,因此包含大量Web安全漏洞。在这个过程中,情报搜集涉及到多个步骤和工具的运用。

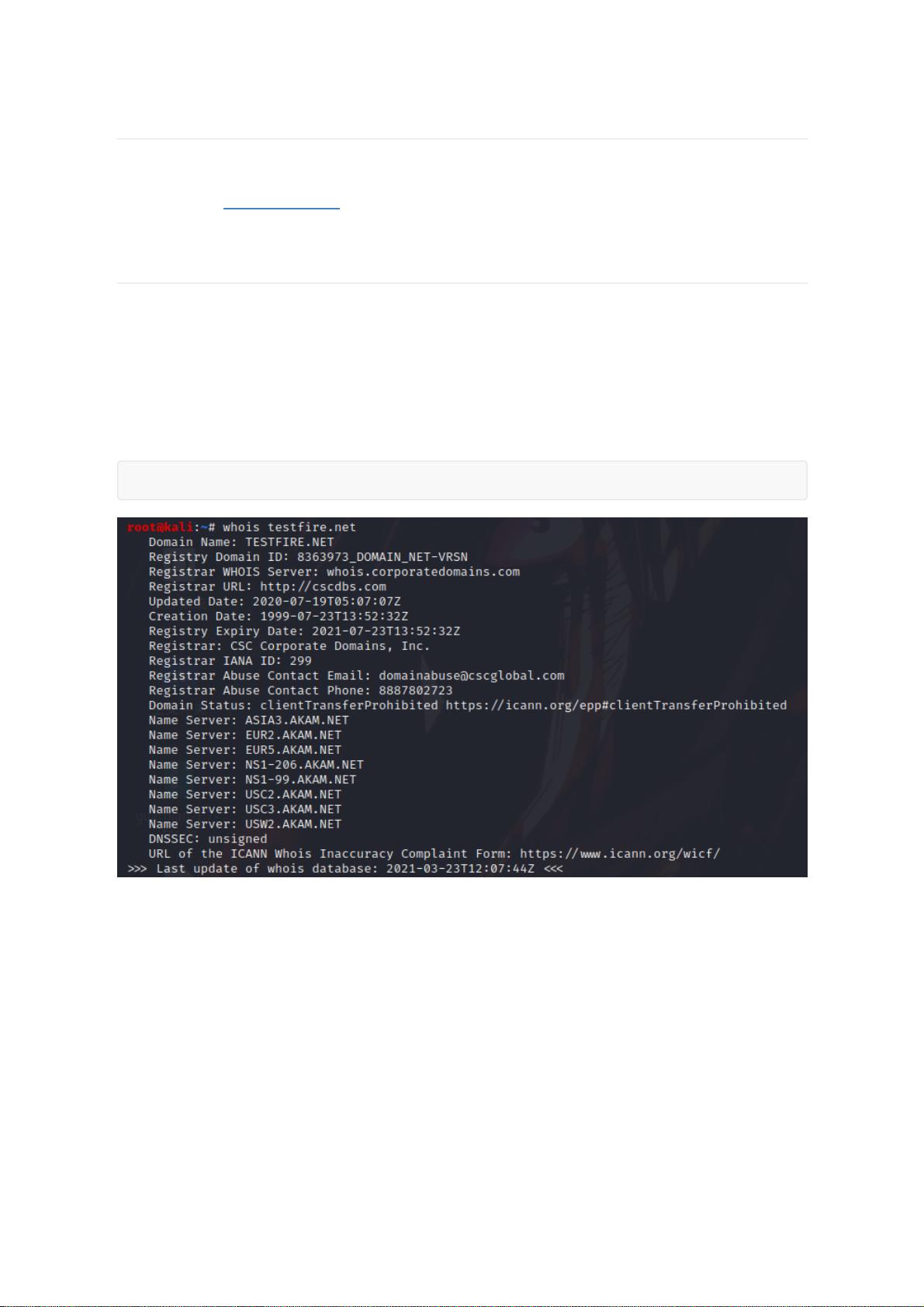

1. **DNS信息获取**:

- **Whois查询**: Whois是嵌入在Kali Linux系统中的工具,用于查询域名的注册信息,如域名注册商、管理员联系信息(包括电话和邮箱)、子域名等。需要注意的是,虽然Whois数据通常是公开的,但部分信息可能会被隐藏。

- **子域名查询**:

- 使用Netcraft工具查找子域名。

- T001s在线工具也用于子域名扫描。

- 搜索引擎辅助发现隐藏的子域名。

2. **DNS与IP映射**:

- **DNS2IP**: 通过ping命令,获取www.testfire.net的IP地址,这里是65.61.137.117。

- **Nslookup**: 这个工具可以指定查询类型,不仅显示IP地址,还能查看DNS记录的生存时间和指定DNS服务器。

- **dig**:

- 安装dig并执行基本查询,如ping、nslookup和使用apt-get安装必要的工具。

- 指定特定DNS服务器查询。

- 进行更详细的DNS解析,包括域传送漏洞的验证。

3. **利用DNSenum工具**:

DNSenum是一款强大的DNS查询工具,它能通过猜测和字典文件找出可能存在的子域名,并进行反向查询,有助于扩大搜索范围。

4. **网站工具应用**:

结合DNS查询工具,对目标网站进行深入的分析,确认是否存在潜在的漏洞或可疑活动。

在进行渗透测试的情报搜集阶段,这些技术的结合使用能帮助测试者获取关于目标网站的完整网络架构信息,识别可能的安全薄弱点,为后续的渗透测试提供有价值的情报支持。同时,注意在执行此类操作时,应遵循道德准则,确保合法且授权的测试行为。

821 浏览量

347 浏览量

458 浏览量

457 浏览量

280 浏览量

157 浏览量

715 浏览量

119 浏览量