SQL注入实战:盲注与sqlmap运用解析

需积分: 13 21 浏览量

更新于2024-08-04

1

收藏 2.52MB DOCX 举报

"这篇文档是关于网络安全实验,特别是SQL注入技术的一个实践教程,重点在于盲注和使用sqlmap工具。实验在Windows 7 x64系统作为靶机,Kali Linux作为攻击机的环境中进行,两台机器位于同一局域网内。靶机上运行了DVWA(Damn Vulnerable Web Application)作为测试平台,用于模拟SQL注入漏洞。"

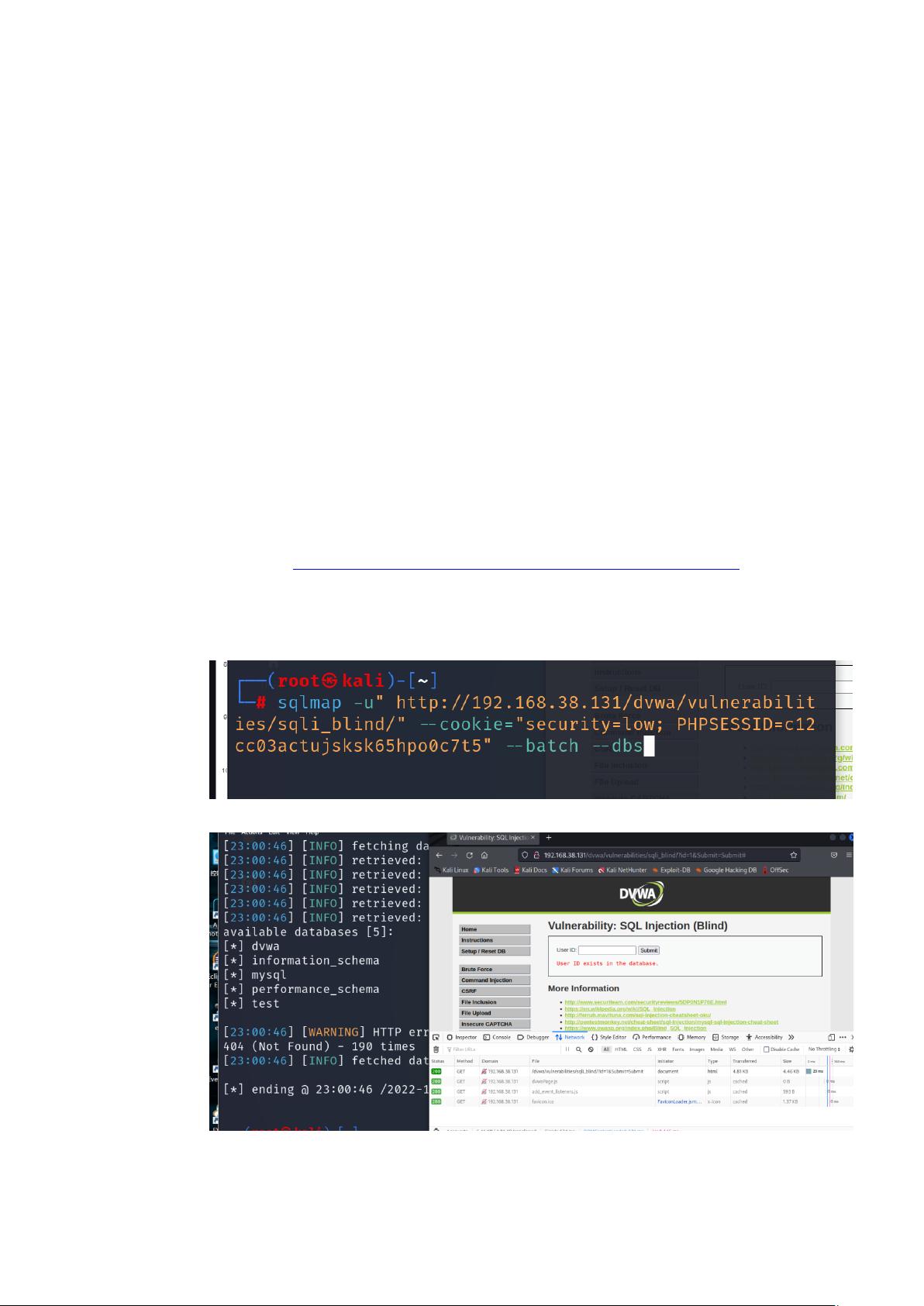

在SQL注入攻击中,盲注(Blind Injection)是一种特殊的注入手法,当攻击者无法直接看到数据库返回的结果,只能通过判断页面响应时间或内容的微小变化来推测数据库信息。在这个实验中,攻击者首先通过设置Referer和Cookie信息,模拟用户登录并尝试对DVWA的sqlinjection模块进行注入。

1. 获取数据库信息:

使用SQLMAP,一个强大的自动化SQL注入工具,攻击者可以探测靶机MySQL数据库中存在的数据库。通过执行命令,他们可以获取到靶机上DVWA数据库的相关信息。

2. 获取数据表和字段:

在获取了数据库名之后,攻击者进一步探测特定数据库中的数据表。在这个案例中,他们关注的是"users"表,并接着找出该表中的字段,如"user"和"password"。这些字段通常与用户账户信息相关,是攻击者可能感兴趣的目标。

3. 查询数据:

一旦确定了表和字段,攻击者会尝试获取实际的数据。他们查询了"users"表中"user"和"password"字段的内容,这可能揭示了靶机上用户的用户名和密码,为后续的攻击提供基础。

4. 布尔盲注:

对于DVWA靶机中的sqlinjection(Blind)模块,攻击者利用布尔型盲注来确定数据库名字的长度以及其具体名称。通过发送精心构造的SQL查询并观察服务器响应时间的变化,攻击者可以逐个字符地猜出数据库名。虽然这种方法效率较低,但它在某些情况下是唯一可行的方法。

在实际操作中,为了提高效率,攻击者通常会编写脚本来自动执行这些测试,从而减少手动操作的时间和复杂性。SQL注入是网络安全中一个严重的问题,因为它们可能导致敏感数据泄露、权限提升甚至完全控制被攻击的系统。因此,了解和防御这种攻击方式对于保护网络资产至关重要。

点击了解资源详情

点击了解资源详情

点击了解资源详情

2019-12-15 上传

点击了解资源详情

2023-06-13 上传

2023-06-13 上传

文章永久免费只为良心

- 粉丝: 299

- 资源: 24