Windows堆溢出与格式化字符串漏洞利用深度解析

本文将深入探讨Windows平台下的两种关键漏洞利用技术:堆溢出和格式化字符串漏洞。堆溢出是针对内存管理中的缺陷,特别是当程序动态分配的堆内存超出其预期大小时,可能导致数据溢出到相邻的内存区域。作者强调,通常通过控制指令指针EIP或栈上结构(SEH)来利用栈溢出,但在本文中,将介绍一种不直接依赖这些机制的方法,即通过覆盖可控制的内存地址,实现任意DWORD值的覆盖。

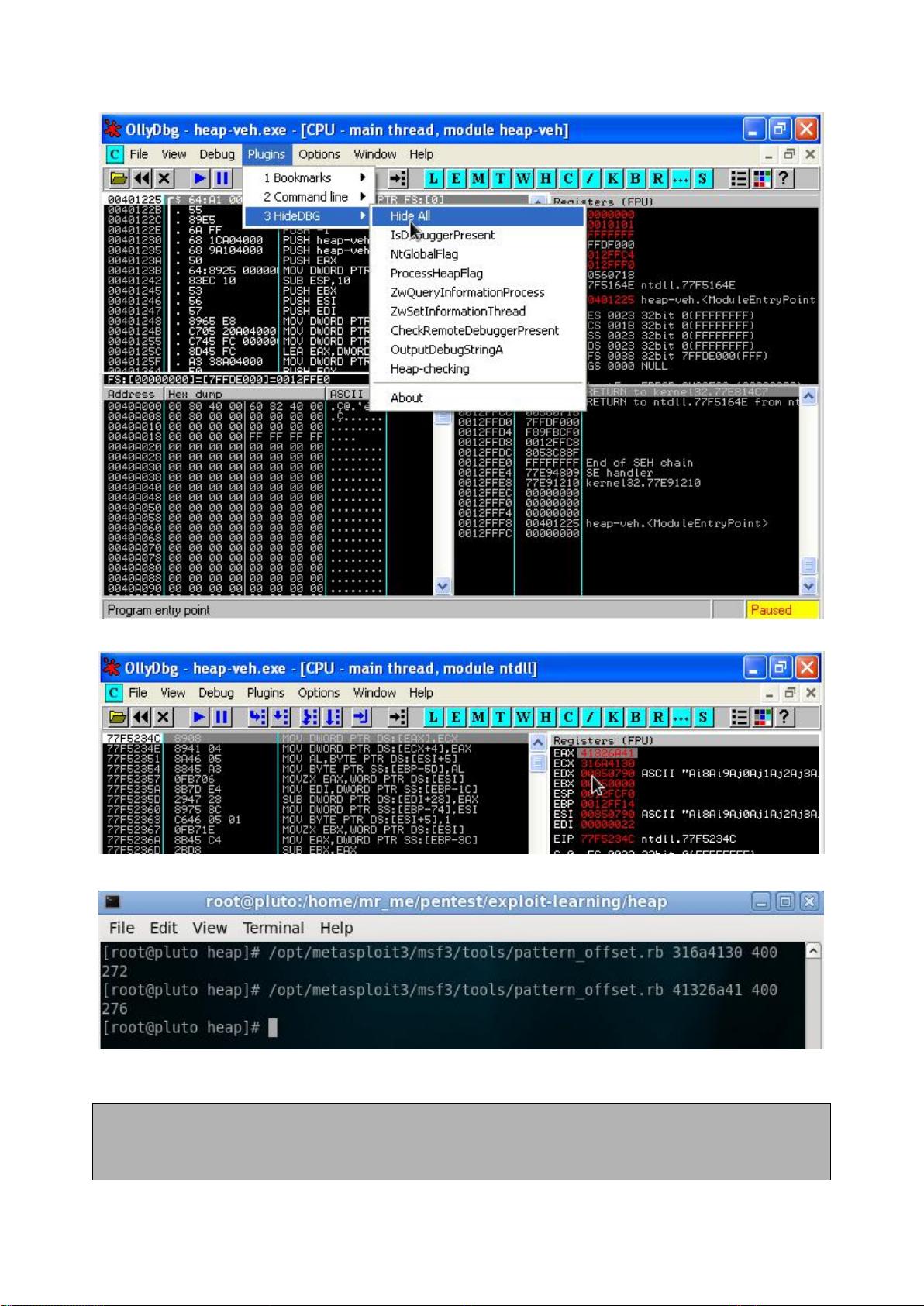

堆溢出利用的基础是在Windows XP SP1环境下进行的,因为文章提到了这个特定版本的操作系统。调试工具如OllyDebugger、ImmunityDebugger和windbg必不可少,以辅助分析和修改程序执行流程。C/C++编译器如DevC++、lcc-32和Visual C++ 6.0用于编写和测试代码,而脚本语言如Python或Perl则用来处理自动化任务。

文中提到的堆在Windows中是动态内存分配的一部分,堆内存以0xFFFFFFFF的边界增长,这意味着连续调用HeapAllocate可能导致内存溢出。每个进程的堆内存包含多个数据结构,其中包括一个空闲链表FreeList,它由128个LIST_ENTRY结构组成,用于跟踪可用内存块。理解这些内存布局对于理解和利用堆溢出至关重要。

堆溢出利用涉及到底层内存操作,包括对内存地址的控制和理解,以及如何利用调试器(如HideDbg插件或ImmunityDebugger的!hidedebug命令)进行逆向工程和动态分析。这需要具备汇编和C语言基础,以及使用调试工具进行调试的能力。

尽管文章提到的技术较为老旧,但强调了学习历史漏洞利用方法的重要性,因为了解过去可以帮助提升技术水平,通过吸取经验教训来应对现代的安全挑战。阅读本文之前,确保你具备上述列出的所有必要条件,尤其是对于初学者来说,掌握栈溢出的基本概念是前提。

本文将带你深入了解Windows平台堆溢出漏洞的原理与利用技巧,同时提醒读者要关注安全更新和新出现的威胁,以保持技术的与时俱进。

2021-02-26 上传

2021-10-12 上传

2022-08-04 上传

2011-01-20 上传

点击了解资源详情

点击了解资源详情

绝不原创的飞龙

- 粉丝: 4w+

- 资源: 1083

最新资源

- iirc:IRC服务器,如果我没记错的话

- Environment-Friend:一个旨在向大众传播废物管理意识的网站。 与与用户交互的聊天机器人集成

- bitbucket-companion-crx插件

- 笨蛋

- matlab二值化处理的代码-LAUCalTagWidget:BradAtcheson的CalTag摄像机校准方案的实时实施。这项工作得到了G

- 毕业设计&课设-基于MATLAB的FIR滤波器设计.zip

- 带C和Shell的操作系统:具有Shell和C编程的操作系统

- anti-csrf:功能齐全的反CSRF库

- pex:用于生成 .pex(Python EXecutable)文件的库和工具

- 盖斯玛斯

- Frogger_VG_Programming:一个Frogger克隆游戏机,用于练习为GAME 3150 05 SP2021进行编码@ Webster U

- ignite-challenge01

- 赫德梅塔卡普

- Check Adblocker-crx插件

- -COMP1521-计算机系统-基础知识:有关低级别系统内容的第一年课程

- 毕业设计&课设-该团队的直接模拟蒙特卡罗工作和模拟环境的脚本和数据。.zip