XML实体攻击详解:从内网探测到命令执行

需积分: 9 194 浏览量

更新于2024-07-22

收藏 1.56MB PDF 举报

"XML实体攻击是一种利用XML文档类型定义(DTD)中的外部实体来获取敏感信息或执行恶意操作的安全威胁。这种攻击方式由于其多样性、复杂性和潜在的危害性,近年来逐渐引起了安全领域的重视。"

XML实体攻击是针对使用XML进行数据交换的应用程序的一种攻击手法。XML是一种标记语言,广泛用于数据传输、配置文件和Web服务等场景。攻击者可以通过构造恶意的XML文档,利用XML解析器处理XML实体时的特性,来读取系统文件、执行命令,甚至进行DoS(拒绝服务)攻击。

攻击的基本形态通常涉及定义一个外部实体,该实体引用系统文件或远程资源。例如,下面的XML片段展示了如何通过定义一个SYSTEM实体来访问`/etc/passwd`文件:

```xml

<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE UserInfo [

<!ENTITY name SYSTEM "file:///etc/passwd">

]>

<UserInfo>

<name>&name;</name>

</UserInfo>

```

在这个例子中,当XML解析器处理`&name;`时,它会尝试解析`/etc/passwd`文件的内容,如果解析器没有正确配置以防止外部实体引用,攻击者就可以获取到系统的用户信息。

XML实体攻击的现状表明,虽然这种攻击方式已经存在了很长时间,但由于其复杂性和多变性,很多开发者和组织对此并未给予足够的关注。目前,几乎没有专门的扫描工具能完全检测出XML实体攻击。此外,攻击的成功往往取决于目标系统所使用的操作系统、组件库以及编程语言的版本。

一些知名的服务和应用,如RSS、ATOM、OpenDocument、XML-RPC、SOAP、SAML、SVG、XML import等,都可能成为XML实体攻击的目标。比如,Mailchimp允许发送自定义的RSS内容,如果不进行适当的安全过滤,可能会被利用。SVGConverter在转换SVG图片时,如果处理不当,也可能导致安全问题。Zabbix,一个流行的分布式系统监控工具,支持XML配置文件的导入导出,如果不加以防护,也可能成为攻击的入口。

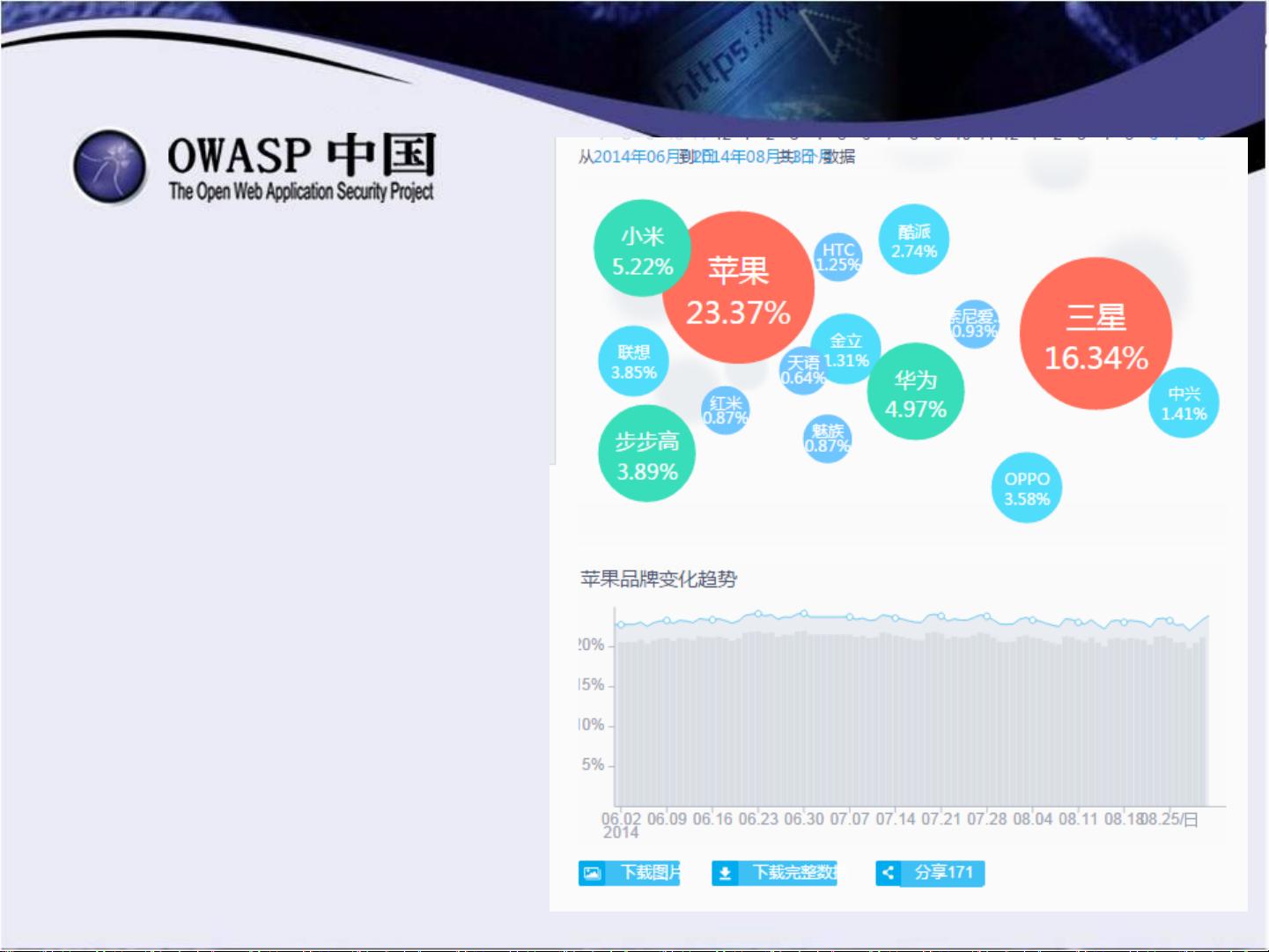

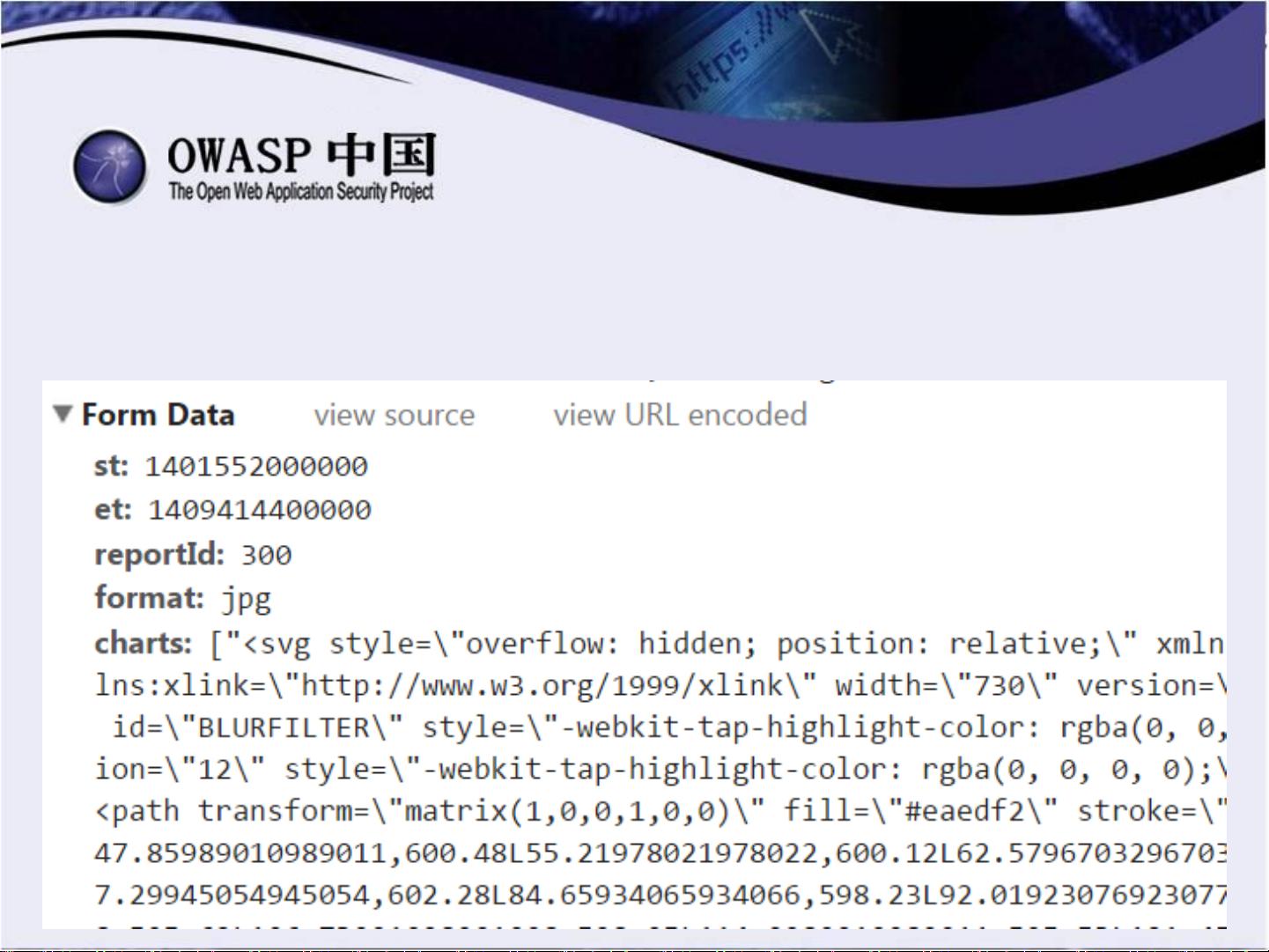

在中国的漏洞报告平台上,例如百度统计也曾被曝出存在XXE(XML External Entity)外部实体攻击的漏洞。攻击者通过构造特定的XML请求,可能能够获取服务器上的敏感信息。

防御XML实体攻击的关键在于限制XML解析器对外部实体的访问,并且进行输入验证和输出编码。开发者应该避免在不安全的上下文中使用DTD,启用XML解析器的安全模式,禁用外部实体加载,同时对所有接收和生成的XML数据进行严格的过滤和检查。对于依赖XML的系统和服务,定期的安全审计和更新也是必要的,以确保及时修复可能存在的安全漏洞。

2012-04-17 上传

2021-09-11 上传

2018-07-17 上传

点击了解资源详情

点击了解资源详情

2024-01-07 上传

2021-02-24 上传

2022-08-04 上传

2021-03-31 上传

mute_pig

- 粉丝: 4

- 资源: 9

最新资源

- WPF渲染层字符绘制原理探究及源代码解析

- 海康精简版监控软件:iVMS4200Lite版发布

- 自动化脚本在lspci-TV的应用介绍

- Chrome 81版本稳定版及匹配的chromedriver下载

- 深入解析Python推荐引擎与自然语言处理

- MATLAB数学建模算法程序包及案例数据

- Springboot人力资源管理系统:设计与功能

- STM32F4系列微控制器开发全面参考指南

- Python实现人脸识别的机器学习流程

- 基于STM32F103C8T6的HLW8032电量采集与解析方案

- Node.js高效MySQL驱动程序:mysqljs/mysql特性和配置

- 基于Python和大数据技术的电影推荐系统设计与实现

- 为ripro主题添加Live2D看板娘的后端资源教程

- 2022版PowerToys Everything插件升级,稳定运行无报错

- Map简易斗地主游戏实现方法介绍

- SJTU ICS Lab6 实验报告解析