揭秘MIFARE Classic:智能卡安全分析

需积分: 14 15 浏览量

更新于2024-07-23

收藏 568KB PDF 举报

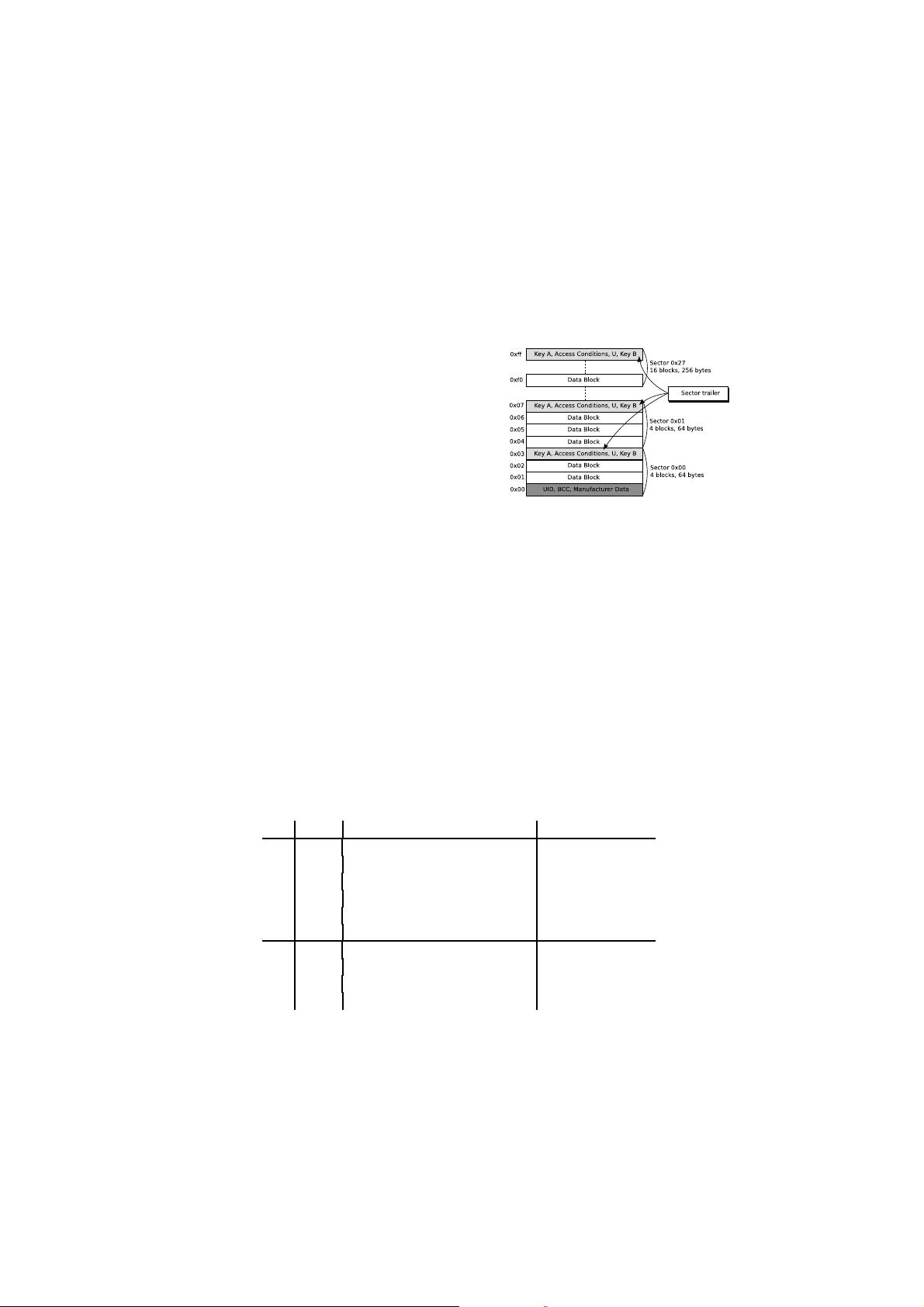

"MIFARE Classic是一款广泛应用在无接触式智能卡领域的芯片,常用于办公大楼的门禁系统、公共交通的支付系统等场景。本文详细分析了MIFARE Classic的安全机制,包括认证协议、对称密码算法以及初始化过程,并揭示了其中存在的安全漏洞。作者通过实施两种攻击手段,展示了如何从合法读卡器获取秘密密钥,其中一种方法甚至能在一秒钟内,仅用一到两次认证尝试,就从普通硬件上恢复密钥,无需预先计算。此外,攻击者还能利用这些方法监听标签与读卡器之间的通信并解密内容。"

MIFARE Classic是一种基于RFID技术的非接触式智能卡,其主要特点是便捷性和广泛的应用范围。然而,这篇研究揭示了MIFARE Classic在安全性上的不足。首先,研究人员逆向工程了卡片的认证协议,这个协议是保证卡片和读卡器之间安全交互的基础。他们发现,该协议存在可以被利用的安全漏洞。

其次,文章深入探讨了MIFARE Classic使用的对称密码算法。这种算法是卡片加密和解密数据的关键,但研究显示它并不像预期的那样安全。研究人员发现了能够绕过安全保护的策略,这可能允许攻击者获取卡片的秘密密钥,从而能模仿卡片或者解密敏感信息。

再者,初始化机制也未能幸免于安全审查。初始化通常涉及设置卡片的初始状态和密钥,但研究指出这一过程中的某些步骤可能被攻击者利用,以获取或篡改卡片数据。

文章提到的两种攻击方式都具有实际威胁性。第一种攻击可以在极短的时间内,仅凭少量的认证尝试,就能从合法读卡器中提取出密钥。这种方法对于实时攻击尤其危险,因为它几乎不留下痕迹。第二种攻击则是针对通信过程的窃听,这可能导致用户的交易信息和个人隐私泄露。

这些发现提醒我们,即使在广泛采用的技术中也可能隐藏着安全风险。对于MIFARE Classic这样的系统,需要定期进行安全更新和强化,以防止潜在的攻击。同时,这也强调了在设计和实施任何安全系统时,必须进行彻底的安全评估和测试的重要性。

181 浏览量

360 浏览量

2024-06-18 上传

110 浏览量

2022-09-24 上传

320 浏览量

2025-01-12 上传

2025-01-12 上传

2025-01-12 上传

bighead_uestc

- 粉丝: 2

- 资源: 11

最新资源

- cv2.0

- 老化

- matlab开发-BesselDerivativeZeros

- 商业计划书格式样例

- android-slidingsheetbehavior:Android BottomsheetBehavior的增强端口,具有其他功能,例如从任何边缘滑动,边缘跟踪和ViewPager支持

- Quadeca New Tab Music Theme-crx插件

- lab-02a-name-tag:https:shaneup1.github.iolab-02a-name-tag

- Lab-03--Shellshock.zip

- GT9xx系列C语言程序.rar

- One_Tenth_Scale_Road_Side_Unit:该存储库包含用于控制110比例测试台中所有traxxis rc车的代码。 代码可以在仿真中运行,也可以在真实车辆中运行

- active-开源

- Java动画图标源码(显示GIF图像)

- USA_shp.zip

- portfolio-fernandamakihirose

- 2048经典-crx插件

- YM! Spy-开源