C语言缓冲区溢出原理及实战实例

需积分: 5 113 浏览量

更新于2024-08-03

收藏 1.83MB PDF 举报

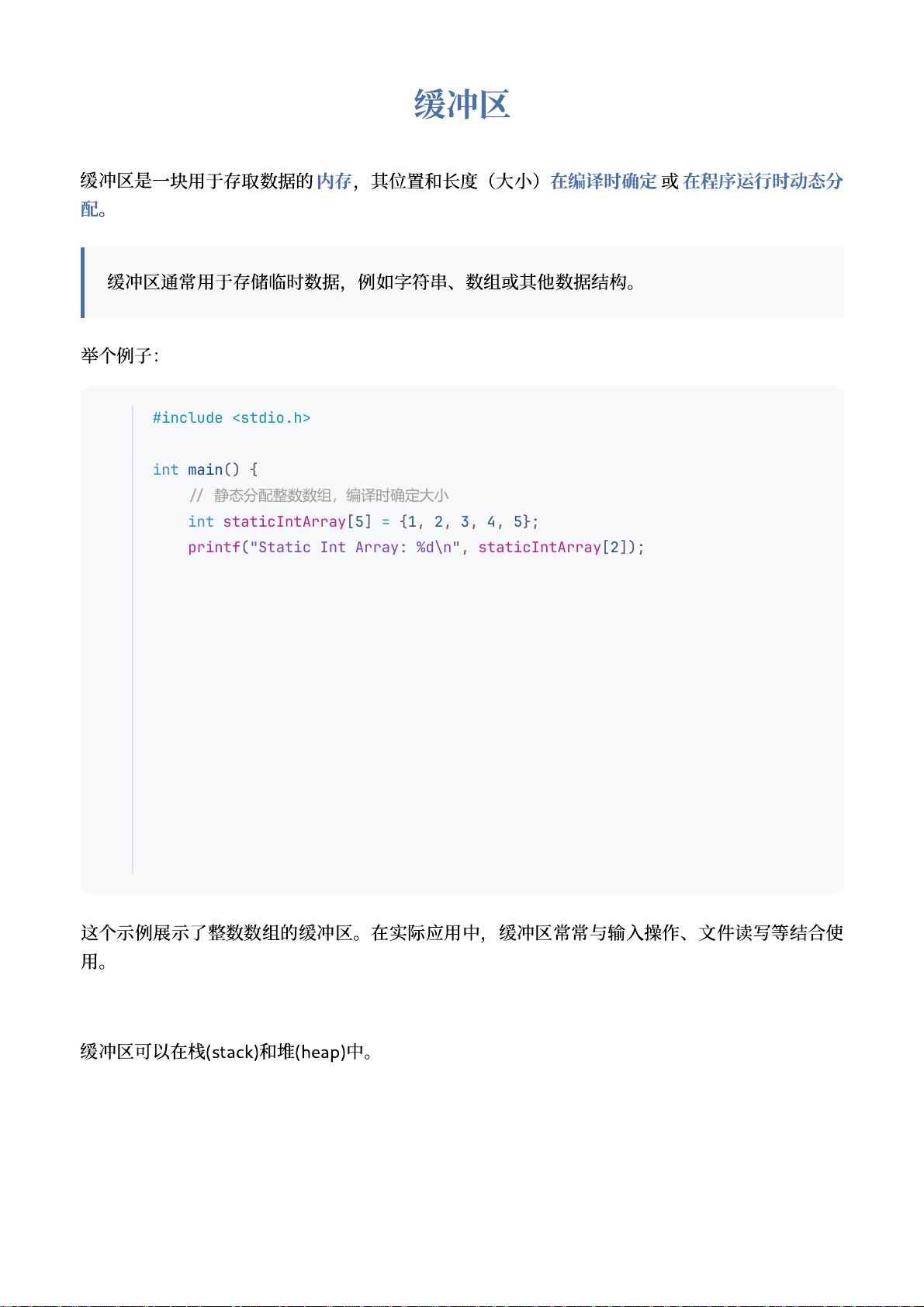

缓冲区溢出攻击是一种常见的计算机安全漏洞,源于程序员在处理数据时未能正确管理内存空间。缓冲区是指程序中专门用于临时存储数据的一段内存区域,它的大小在编译时固定或在运行时动态分配。这些区域包括栈上的缓冲区和堆上的缓冲区,它们分别用于存储函数调用过程中的局部变量和动态申请的内存。

栈上的缓冲区,如示例中的`staticIntArray`,其大小在编译时就确定了。然而,当程序试图将超出预定大小的数据写入这个缓冲区时,可能会导致数据溢出。例如,在C语言中,字符串拷贝函数`strcpy()`如果没有检查源字符串长度,就可能导致目标缓冲区溢出,因为目标缓冲区可能无法容纳源字符串的所有字符,多余部分会覆盖栈上其他变量。

堆上的缓冲区,如动态分配的`dynamicIntArray`,虽然大小可以在运行时决定,但同样存在溢出风险。如果在分配内存时估计错误,或者没有正确释放已分配的内存,也容易引发溢出问题。这种情况下,溢出的数据可能会覆盖临近的堆内存,甚至造成程序崩溃或被恶意利用进行攻击。

缓冲区溢出攻击的实例可以通过编写C程序来展示,如上面提供的代码所示。通过`strcpy()`函数尝试将大字符串复制到一个小的固定大小的缓冲区中,结果会导致目标缓冲区溢出,显示出来的结果超出了预期范围。这个例子中的溢出不仅影响程序的正常行为,还可能成为攻击者利用的入口点,通过精心构造的恶意输入数据,攻击者可以修改程序的控制流,执行未授权的操作,严重时可能导致安全漏洞。

为了防止缓冲区溢出,编程时应遵循一些最佳实践,例如:

1. **检查输入数据的长度**:确保在将数据写入缓冲区之前,先验证输入的数据大小不超过缓冲区的容量。

2. **使用安全的字符串复制函数**:例如,C++的`std::copy_n()`或`std::string::append()`等,这些函数可以自动处理长度检查。

3. **限制内存分配**:避免无限制地请求内存,确保在分配时留有一定的余量以防止溢出。

4. **使用安全库**:很多现代编程语言提供了安全的内存管理机制,如Java的`StringBuilder`或C++的`std::vector`。

缓冲区溢出是程序员必须重视的安全隐患,了解其原理并采取适当措施可以有效降低其带来的风险。同时,对编程语言特性有深入理解,并遵循良好的编程习惯,是避免这类问题的关键。

2016-07-28 上传

2007-12-28 上传

点击了解资源详情

点击了解资源详情

2009-10-12 上传

2010-04-30 上传

2014-03-14 上传

2017-11-06 上传

点击了解资源详情