Tomcat内存马技术解析与防御策略

需积分: 0 44 浏览量

更新于2024-07-01

收藏 6.47MB PDF 举报

"Tomcat Filter类型的内存马是一种无需在服务器上创建实体文件的Webshell,它通过将恶意代码注入到应用程序的内存中,利用Filter拦截特定请求,从而实现对服务器的非法控制。本文主要探讨了内存马的工作原理、一个简单的PHP内存马示例以及相关的查杀技术。"

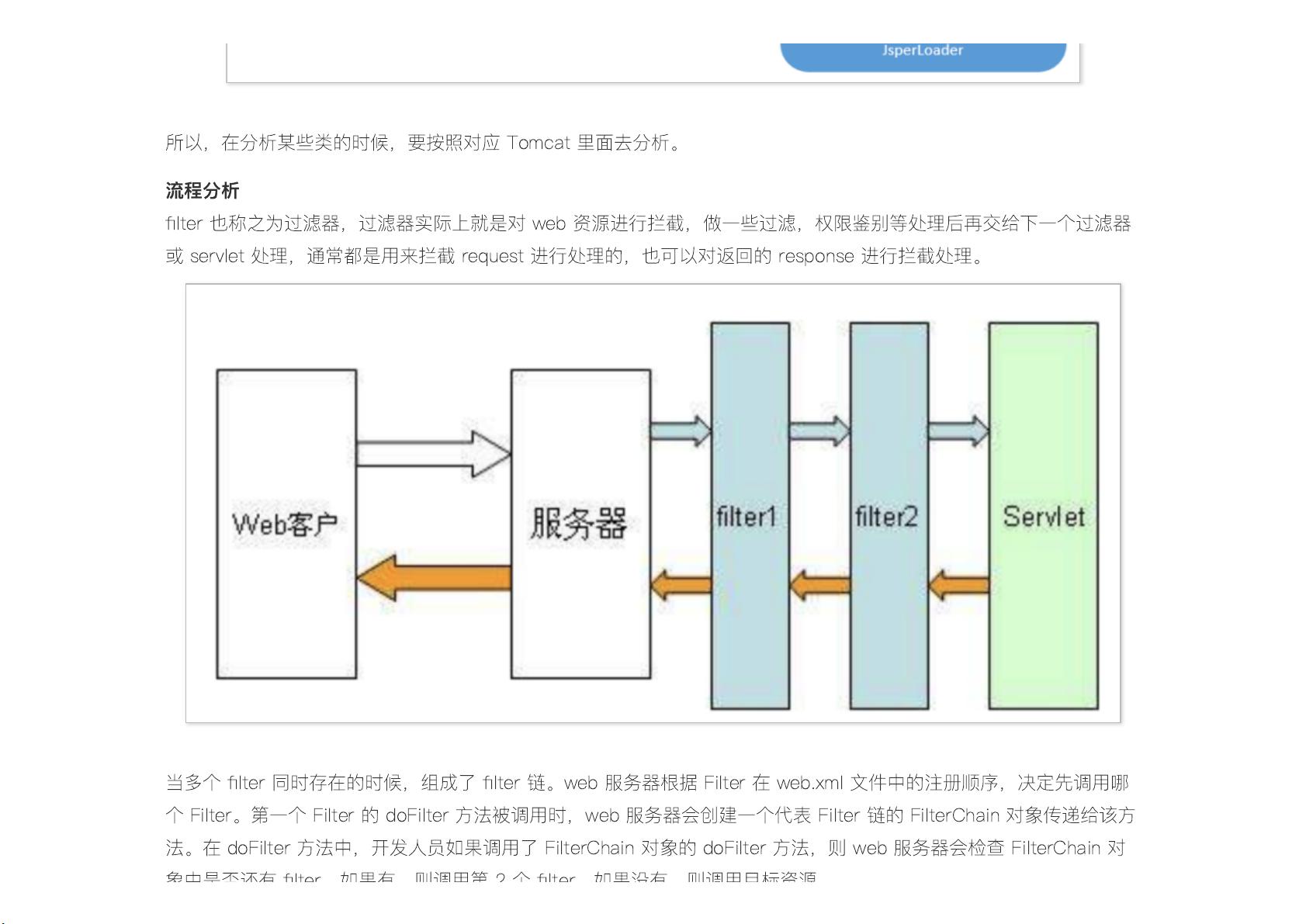

在网络安全领域,内存马已经成为了一种绕过传统安全防护手段的新型攻击方式。由于内存马不依赖于服务器上的文件,因此更难被检测和清除。在Java Web应用中,特别是Tomcat服务器,内存马可以通过Filter组件来实现。Filter是Servlet规范的一部分,允许开发者在请求到达目标Servlet之前或之后进行拦截处理。

Tomcat Filter类型的内存马工作原理如下:

1. 攻击者首先构造带有恶意代码的请求,这些代码通常以特定的参数形式传递。

2. 在服务器端,攻击者编写的Filter会捕获这些请求,并在内存中执行恶意代码,而不是将其写入磁盘。

3. 为了保持持久性,内存马可能会尝试模拟文件系统操作,例如创建隐藏文件并定期更新,使得即使服务器重启,也能重新加载内存中的恶意代码。

4. 通过这种方式,攻击者可以远程控制服务器,执行任意系统命令,如重启服务、读取或修改敏感数据等。

文章中还提到了一个PHP内存马的简单示例,展示了如何利用PHP的`ignore_user_abort()`和`set_time_limit(0)`函数使脚本在用户断开连接后继续执行,并且无限循环创建和更新`.config.php`文件。`unlink(__FILE__)`用于删除自身,防止留下痕迹。`file_put_contents()`函数用于写入恶意代码,而`system()`调用则执行系统命令,如创建一个具有特定时间戳的文件,以实现某种形式的持久化。

对于内存马的查杀技术,通常包括以下几点:

1. 日志监控:通过对服务器日志的深入分析,寻找异常的请求模式和行为。

2. 沙箱环境测试:将可疑代码在受控环境中运行,观察其行为,以确定是否包含恶意活动。

3. 防火墙和入侵检测系统(IDS/IPS):配置规则以阻止特定的请求模式和参数,防止内存马的触发。

4. 安全扫描工具:使用专门的Web应用扫描工具,检查可能的内存马和漏洞。

5. 更新和加固服务器:及时更新软件,修补已知漏洞,同时限制不必要的网络访问权限。

6. 应用白名单和沙盒技术:只允许已知安全的代码执行,任何未列入白名单的行为都将被阻止。

理解并防范内存马的关键在于加强服务器的防护策略,包括但不限于强化Web应用的安全配置、实时监控系统行为、定期进行安全审计和漏洞扫描,以及提高开发团队的安全意识。

2022-08-03 上传

2021-02-18 上传

点击了解资源详情

点击了解资源详情

点击了解资源详情

点击了解资源详情

点击了解资源详情

点击了解资源详情

坐在地心看宇宙

- 粉丝: 32

- 资源: 330

最新资源

- node-silverpop:轻松访问Silverpop Engage API的Node.js实现

- 最小宽度网格图绘制算法研究

- 多数据源事务解决方案:统一管理单应用中的多数据库

- 利用Next.js匿名浏览Reddit子板块图片

- SpringBoot+H5官网模板,覆盖多种网页资源播放

- Gitshots-server:简化开源贡献的提交记录服务

- Scrapy-Dash工具:轻松生成Scrapy文档集

- Node.js v18.12.0发布,优化Linux PPC64LE服务器性能

- 蚂蚁设计专业版快速使用指南与环境配置

- Vue.js 2.3.4源码解读及开发环境配置指南

- LDBase:Lazarus开发者的dbf数据库管理开源工具

- 高效部署WordPress的VENISON脚本教程

- Saffron Bahraman-crx插件:控制产品线的栽培与培养

- Gitpod中运行前后端应用程序的指南

- Node.js v20.3.0新版本发布 - 开源跨平台JavaScript环境

- 掌握非线性方程根的迭代求解-Matlab方法实现