CentOS7.6下OpenSSH与OpenSSL安全升级指南

需积分: 9 39 浏览量

更新于2024-07-09

收藏 1.51MB DOCX 举报

"该文档提供了一种在CentOS 7.6系统上升级OpenSSH到8.6版本和OpenSSL到1.1.1版本的详细步骤,旨在修复安全漏洞。文档首先介绍了如何检查系统信息,包括操作系统版本、内核版本和OpenSSH当前版本。然后,它讲解了设置telnet服务作为备用远程连接方法,以防升级OpenSSH过程中出现连接中断。此外,还提供了启动和验证telnet服务的方法,以及如何测试telnet连接。最后,文档详述了在完成OpenSSH升级后关闭telnet服务,并离线下载相关依赖包的步骤。"

在升级OpenSSH和OpenSSL之前,首先要确保系统环境稳定且兼容新版本。在CentOS 7.6上,可以通过`cat /etc/centos-release`查看操作系统版本,通过`uname -r`查看内核版本,而`ssh -V`则用于查看当前OpenSSH的版本。在升级前,了解这些信息至关重要,因为不兼容的版本可能导致系统运行异常。

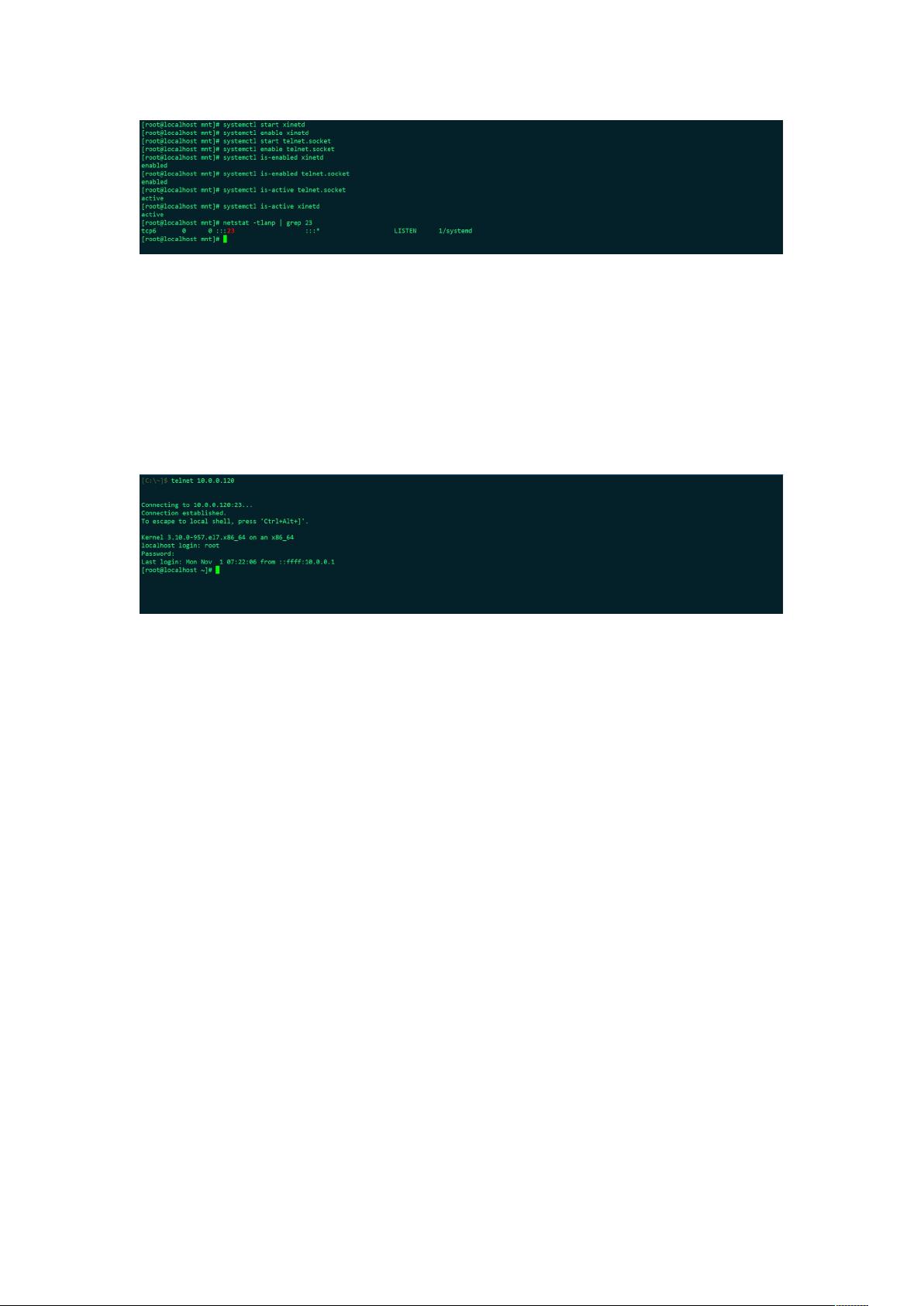

为了防止升级OpenSSH期间失去远程访问,文档建议配置telnet服务作为备份。这需要安装`xinetd`和`telnet-server`,然后编辑`/etc/securetty`文件,允许通过pts/0、pts/1、pts/2、pts/3等终端进行telnet登录。启动和启用`xinetd`和`telnet.socket`服务后,可以通过`netstat -antupl | grep :23`和`lsof -i :23`来检查telnet服务是否正常运行并监听23端口。

完成telnet配置后,可以开始升级OpenSSH和OpenSSL。由于文档没有提供具体升级过程,通常需要下载新版本的RPM包,然后使用`yum install`命令进行升级,例如`yum install openssh-8.6 openssh-server-8.6 openssl-1.1.1`。升级过程中可能需要解决依赖关系,因此离线下载相关依赖包是一个好策略,如`yum install --downloadonly --downloaddir=/root/open/rpm gcc gcc-c++`。

升级完成后,需要关闭telnet服务以增强系统安全性。这涉及删除`/etc/securetty`中添加的telnet登录设备,移除telnet配置文件,以及停止并禁用`xinetd`和`telnet.socket`服务。同样,再次检查23端口是否还在监听,确认telnet服务已经关闭。

这个升级方案详细指导了如何在CentOS 7.6上安全地升级OpenSSH和OpenSSL,同时提供了telnet作为备用连接方式,以防止升级过程中出现任何连接问题。在进行这类操作时,确保遵循最佳安全实践,例如在完成升级后立即禁用telnet,以保持系统的安全性。

280 浏览量

2022-10-12 上传

2022-11-15 上传

2021-07-12 上传

2022-10-15 上传

243 浏览量

Littlesnailit

- 粉丝: 1

- 资源: 1

最新资源

- readandwrite

- Probabilidade_e_Estatistica:Atividade eConteúdodaMatéria

- DLT和Tsai两步法标定相机的Matlab代码 里面附带验证程序

- java-20210325:Java

- minto

- Grid源代码.rar

- solve(f,a,b):如果可能,解f(x)= 0。-matlab开发

- WBD:Oracle Database 11g + GUI上的电话数据库项目

- springboot基础demo下载.zip

- 黑色闹钟3D模型

- HSKA-App:如果您在卡尔斯鲁厄应用科学大学学习INFB,MNIB,MKIB或INFM,则可以使用此应用程序获取有关成绩及更多信息的有用小部件。

- trigintpoly:函数 trigintpoly 使用 fft 来求三角插值多项式-matlab开发

- angular-gmohsw:用StackBlitz创建:high_voltage:

- Selenium网格拉胡尔

- MIPCMS内容管理系统 更新包 V2.1.2

- EventRepoRestApi:用Springboot和内存H2数据库编写的Rest API