DVWA漏洞指南:安装、测试与修复

需积分: 24 147 浏览量

更新于2024-07-17

7

收藏 3.39MB DOCX 举报

DVWA(Damn Vulnerable Web Application)是一个用于教学和安全培训的开源Web应用程序,它包含了一系列常见的Web安全漏洞。这份文档提供了一个DVWA安装、漏洞测试以及漏洞修复的指南,主要针对Windows和Linux环境下的应用。

首先,安装部分涉及到了两个选择:xpmpp(XMPP)或WampServer。xpmpp是一个轻量级的Web服务器,适用于PHP开发,而WampServer是一个集成的开发环境,包含了Apache、MySQL和PHP。你需要下载并解压DVWA-1.0.8版本到www目录下,然后按照文档指示配置服务器,如登录管理员账户(默认adminpassword)。

文档重点讲解了三个主要漏洞:

1. **任意命令执行漏洞 (Low Level)**: 该漏洞出现在未对用户提交的数据进行充分过滤的`shell_exec`函数中。在Windows上,攻击者可以通过`127.0.0.1&&netuser`执行命令,而在Linux上,可以利用`ping-c3`作为掩护执行其他命令,如`pinghttp://www.baidu.com.cn||netuser`。修复方法包括限制危险函数的使用,确保用户输入的数据经过验证和清理,并使用字符串替换功能移除特殊字符。

2. **高级任意命令执行漏洞 (Medium to High Level)**: 与低级漏洞不同,高级漏洞更复杂,它通过数据类型检查来限制命令执行。攻击者试图利用IP地址中的`.`来执行命令,但DVWA已经对这些字符进行了限制,导致目前无法绕过。开发者需要在代码层面增强输入验证,避免这种类型的漏洞。

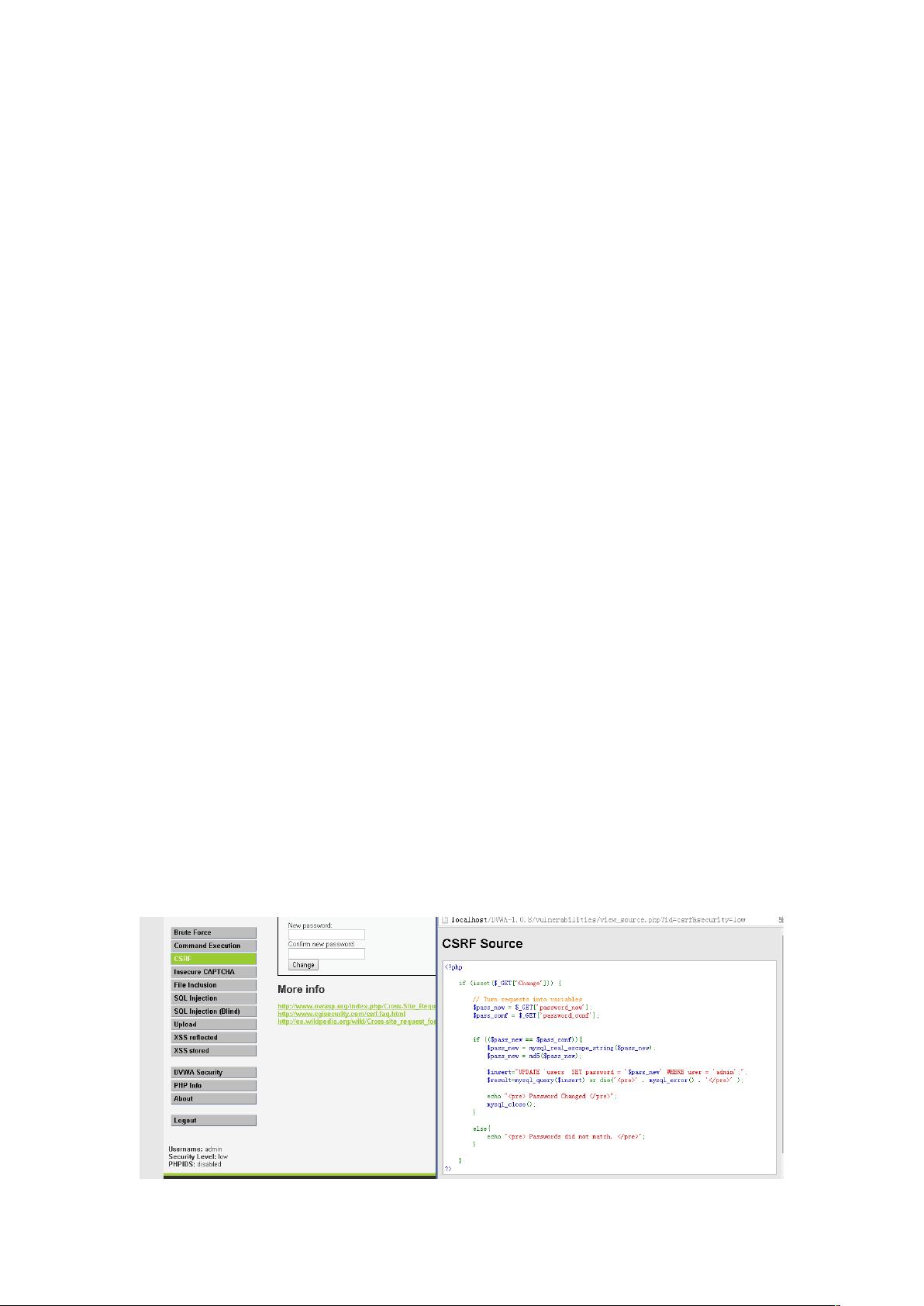

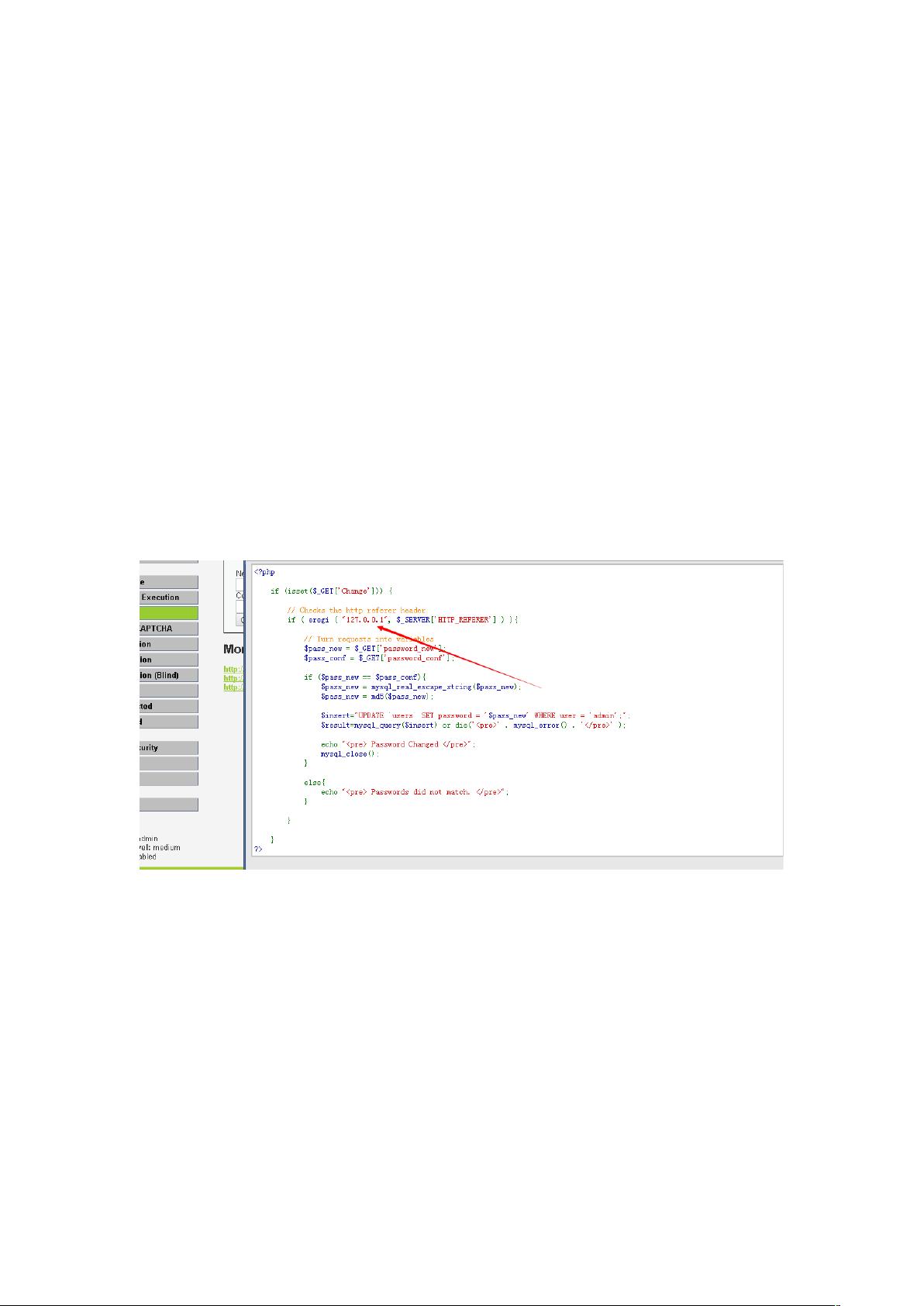

3. **跨站请求伪造 (Cross-Site Request Forgery, CSRF) 漏洞 (Low Level)**: 这个漏洞源于密码修改功能,它没有检查用户输入的原始密码,直接允许用户更改密码。为了防止CSRF,开发人员需要在处理表单提交时添加CSRF令牌或者进行原地址比对等验证机制。

这份指南提供了DVWA环境下的漏洞发现、理解以及防范策略,帮助学习者熟悉常见的Web安全问题,同时也提醒开发者在编程时注意对用户输入的严谨处理,以确保系统的安全性。对于教育和测试Web开发安全性的人员来说,这是一个非常实用的资源。

2021-01-04 上传

2023-09-14 上传

2021-06-29 上传

2013-09-14 上传

2022-03-15 上传

2023-05-17 上传

Ocsder

- 粉丝: 2

- 资源: 24

最新资源

- diagwiz:ASCII图作为代码

- userscripts:一些改善UI的用户脚本

- bsu:FAMCS BSU(专业计算机安全)上用于大学实验室的资料库

- krip:彻底的简单加密,在后台使用WebCrypto

- 费用追踪器应用

- 111.zip机器学习神经网络数据预处理

- 财务管理系统

- NNet:用于手写识别的神经网络

- 加州阳光咖啡书吧创业计划书.zip

- Pricy - Amazon Price Watch-crx插件

- AMONG_py-0.0.3-py3-none-any.whl.zip

- MIUI12.5-其他:MIUITR Beta其他语言翻译

- SnowCat:薛定谔的猫

- AMD-1.2.1-py3-none-any.whl.zip

- Slider popover(iPhone源代码)

- 实现一个3D转盘菜单效果