RDP漏洞CVE-2019-0708:从补丁到实战分析与缓解策略

需积分: 10 42 浏览量

更新于2024-07-16

收藏 8.1MB PDF 举报

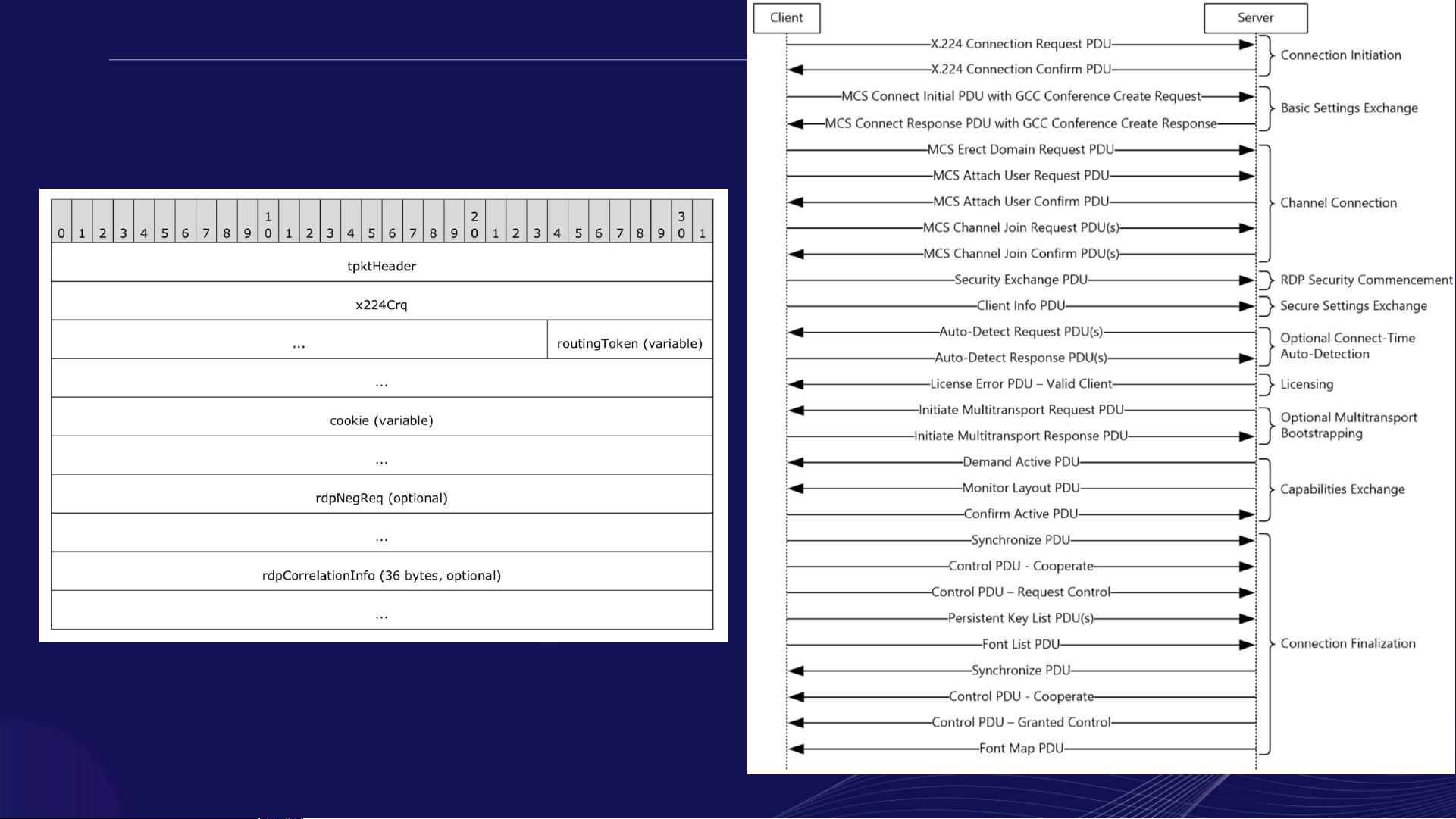

本文档深入探讨了RDP(Remote Desktop Protocol)协议及其与远程代码执行相关的安全问题。首先,作者概述了RDP协议的基础知识,介绍了其发展历程,从Windows XP到Windows 10,涉及的组件和架构,如终端服务、Svchost.exe、终端服务内核组件(如termsrv.dll、wtsapi32.dll等)以及用户态组件(如Rdpbase.dll、Rdpcore.dll等)。RDP协议的核心是多点通信协议(MCS),它支持静态和动态虚拟信道,用于数据交换和功能增强,如设备重定向、剪贴板重定向、音频重定向等。

其次,文档重点分析了CVE-2019-0708这个漏洞,这可能是一个与RDP协议相关的远程代码执行漏洞。通过对该漏洞的剖析,读者可以理解漏洞是如何利用RDP协议的弱点来获取系统的控制权,进而可能导致未经授权的访问或恶意代码的执行。

接下来,文章详细介绍了扫描器原理,即如何通过自动化工具检测系统是否存在此漏洞,并可能进行的漏洞利用过程。这部分内容对于安全专业人员理解和检测潜在威胁至关重要。

第四部分,作者深入讨论了内核漏洞利用技术,这部分内容可能包括漏洞的利用步骤、攻击向量以及如何通过漏洞触发远程代码执行。理解这一环节有助于防御者构建防护策略,阻止此类攻击的发生。

然后,文中包含了一个实战演示(Demo),可能展示了实际的漏洞利用过程或者修复后的系统行为,以便读者更好地理解和学习。

最后,缓解策略部分提供了应对RDP远程代码执行漏洞的方法,包括更新补丁、配置防火墙规则、实施安全策略以及使用安全工具来强化系统防护。这部分内容对企业和个人用户来说,是保障系统安全的重要指导。

这篇文档涵盖了RDP协议的各个方面,从理论到实践,旨在帮助读者全面了解RDP协议的安全风险以及如何管理和保护系统免受远程代码执行攻击。无论是开发者、安全研究人员还是IT管理员,都可以从中受益于对RDP安全的深入理解和实用建议。

2022-09-22 上传

2021-09-06 上传

2022-09-24 上传

2021-09-30 上传

娃哈哈321

- 粉丝: 30

- 资源: 58

最新资源

- zlib-1.2.12压缩包解析与技术要点

- 微信小程序滑动选项卡源码模版发布

- Unity虚拟人物唇同步插件Oculus Lipsync介绍

- Nginx 1.18.0版本WinSW自动安装与管理指南

- Java Swing和JDBC实现的ATM系统源码解析

- 掌握Spark Streaming与Maven集成的分布式大数据处理

- 深入学习推荐系统:教程、案例与项目实践

- Web开发者必备的取色工具软件介绍

- C语言实现李春葆数据结构实验程序

- 超市管理系统开发:asp+SQL Server 2005实战

- Redis伪集群搭建教程与实践

- 掌握网络活动细节:Wireshark v3.6.3网络嗅探工具详解

- 全面掌握美赛:建模、分析与编程实现教程

- Java图书馆系统完整项目源码及SQL文件解析

- PCtoLCD2002软件:高效图片和字符取模转换

- Java开发的体育赛事在线购票系统源码分析