教育SRC挖掘技巧:系统收集与漏洞挖掘策略

需积分: 5 46 浏览量

更新于2024-08-03

收藏 653KB DOCX 举报

"edusrc挖掘技巧1"

本文主要探讨了如何有效地挖掘教育行业的安全漏洞,特别是针对edusrc(教育行业SRC,即安全响应中心)的系统和信息收集方法。在开始挖掘之前,新手可能会花费大量时间在寻找目标系统和信息上。面对存在Web应用防火墙(WAF)的系统,如遇到SQL注入尝试时,一个简单的单引号测试就报错或无法闭合,那么应果断放弃,避免在这些地方浪费过多时间。对于XSS漏洞,虽然在edusrc模块可能不需要深度挖掘,但为了后续对企业SRC的理解,可以适当尝试一些控制台弹窗测试。

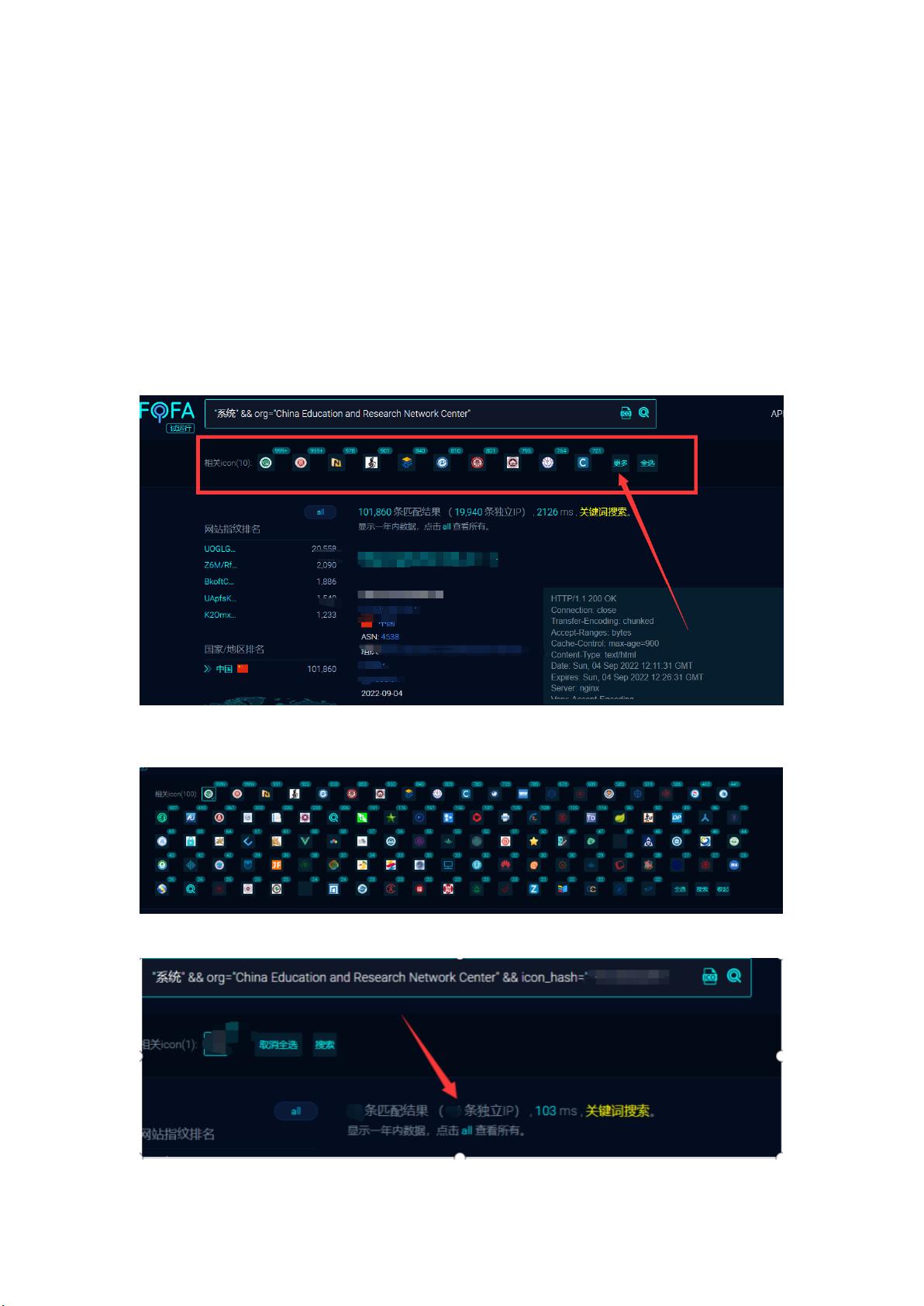

在收集系统信息方面,可以利用fofa搜索引擎,通过特定语句如"系统"&&org="ChinaEducationandResearchNetworkCenter"来定位可能的系统指纹。找到的目标系统可以通过逐一访问并使用标准渗透测试顺序进行检查,例如检查是否有暴露的用户手册。

挖掘过程中,首先尝试的是弱口令攻击,如admin/admin、adminadmin/123456等常见组合,同时建议自建常用字典或者在GitHub上寻找相关模板。如果这些尝试无效,可以考虑寻找管理员手册或公开资源。

其次,关注Top10漏洞,如SQL注入和XSS漏洞。对于SQL注入,可以先查看页面源代码,然后尝试数据包修改和接口绕过。如果遇到WAF,可以适度尝试绕过策略,因为教育系统的防护通常比企业系统更薄弱。深入理解SQL注入原理会提高发现此类漏洞的可能性。

逻辑漏洞分析是另一个关键步骤。可以查看页面功能,如密码重置,通过抓包修改数据包或分析JS来寻找未授权的重置接口。如果没有找到这样的功能,可以转向其他功能点,比如查询功能,检查是否存在SQL注入机会。

如果所有尝试都未果,可以进一步进行信息收集,寻找管理密码以进入后台。这里涉及的信息收集技术包括但不限于DNS解析、子域名枚举、端口扫描等。

案例中提到了利用fofa搜索的关键字技巧,强调了在实际操作中需要灵活调整和适应。成功挖掘edusrc的安全漏洞需要耐心、技巧和对各种漏洞类型的深入理解,同时也需要注意避免对系统造成不必要的影响。

2024-07-04 上传

2022-06-12 上传

黑战士安全

- 粉丝: 2694

- 资源: 81

最新资源

- 基于DSN(动态稀疏网络)的时间序列分类(Python完整源码和数据)

- Maveryx-开源

- Excel模板4-外贸进出口年中分析报告.zip

- eaze-alert:虚拟dom的样式警报组件

- STM32 232串口控制LED_STM32F103跑马灯_

- 行业分类-设备装置-便携式无线信息终端、信息通知方法、记录媒体以及微计算机.zip

- 基于Flask的实验楼后端设计源码

- oauth2-couchbase-token-store:用于Spring安全 oauth2 的 Couchbase 令牌存储

- 程序员,你能真正掌握多少编程技术?共2页.pdf.zip

- chglog:change一个关于拉取和指定提交的变更日志生成器

- 行业分类-设备装置-一种焊接平台的使用方法.zip

- WebSID64:访问移动设备api的简单HTML5 webaudio合成器

- 14_XN297L_Democode -250K(4线SPI)_V1p0_DACapp下载_xn297ldemo_DEMO_xn

- dropwizard-environment-config:Dropwizard ConfigurationFactory 允许将环境变量指定为 YAML 中的值

- 基于SSM框架的电影后台管理网站设计源码

- 程序共3页.pdf.zip