授权渗透实践:利用MS14-68漏洞操控内网域控

需积分: 5 86 浏览量

更新于2024-06-13

收藏 788KB PDF 举报

本文是一篇关于内网渗透技术的文章,由作者疯猫网络撰写,并且基于一次授权的渗透测试经历。文章主要探讨了如何在特定的内网环境中利用漏洞MS14068进行操作,其中涉及到的技术包括白盒攻击(即对目标系统有一定了解的情况下的攻击)和黑盒攻击(对目标系统知之甚少)。

首先,作者提到在一个未更新360防护的环境中,通过使用MSBuild工具实现了反弹shell到msf(Metasploit Framework)的攻击,这展示了利用软件包如msfvenom生成针对Windows x64平台的Meterpreter可逆TCP shellcode的能力。然后,shellcode被嵌入到XML文件中并通过webshell在服务器上执行,进一步控制了目标系统。

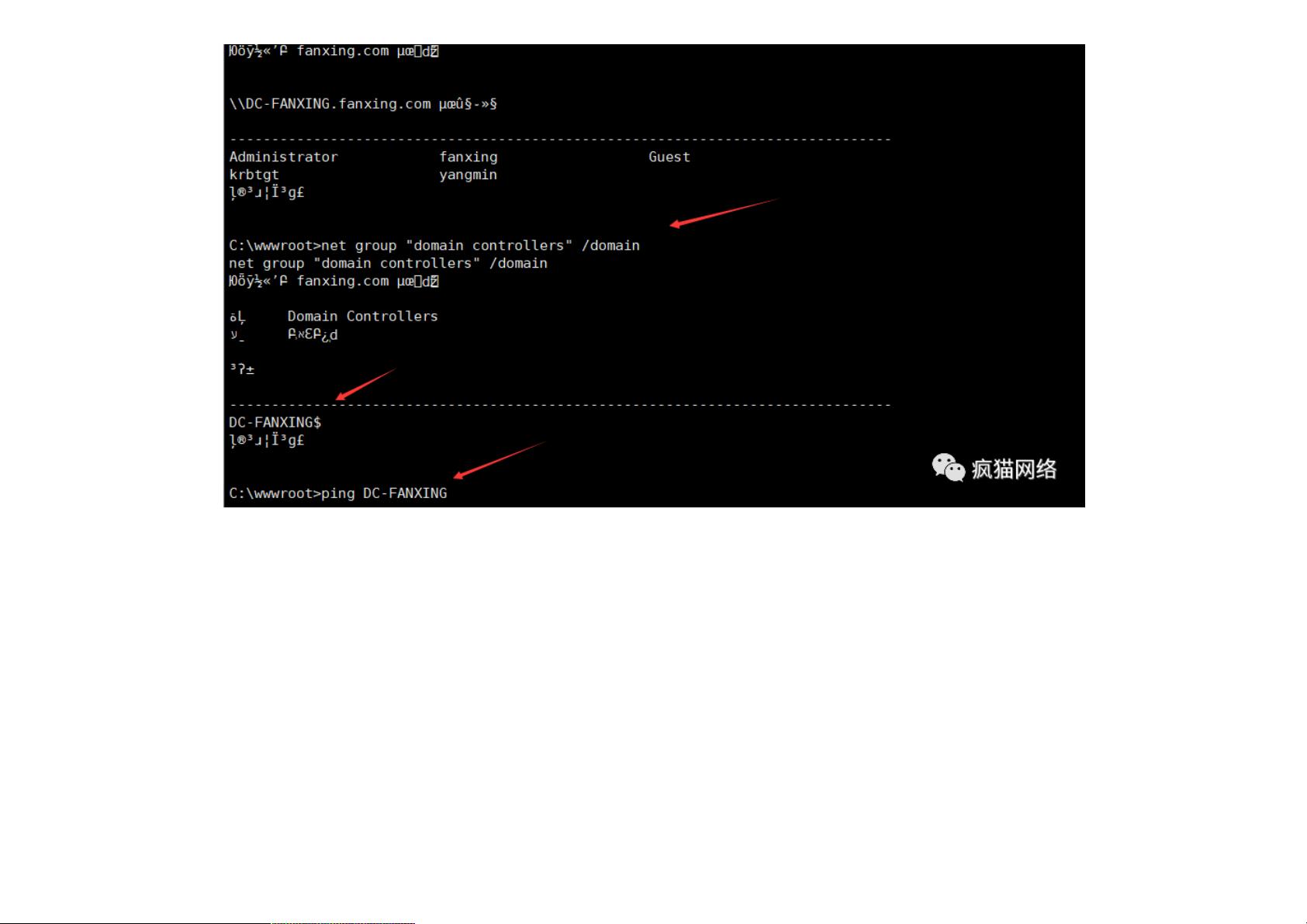

接着,文章介绍了如何利用内网信息收集来定位域控(Domain Controller),通过`netgroup`命令查找并ping来获取其IP地址。作者注意到域控未打上KB3011780补丁,因此利用Mimikatz工具(一个强大的Windows安全工具集)和MS14-068漏洞exploit来获取域控的系统信息,包括清除内存中的Kerberos票据。

接下来,作者通过执行`whoami/all`命令获取本地用户信息,并利用获取的凭证执行MS14-068的exploit,成功后在目标系统生成证书。利用Mimikatz导入这个证书,进一步增强了权限。随后,通过Kerberos协议,作者获得了Ticket-Granting Ticket (TGT)并将其保存为ccache文件,以便后续操作。

文章的核心部分展示了如何利用PowerShell脚本和IPC(Inter-Process Communication)技术,将恶意bat文件复制到域控系统上,然后通过计划任务执行包含powershell代码的bat文件,从而达到远程控制的目的。整个过程强调了在实际渗透测试中对漏洞的识别、利用以及权限提升的重要性,同时也显示了渗透者对于Windows系统内部操作的深入理解。

这篇文档提供了一个具体的渗透场景,展示了如何通过合法授权的方式,利用漏洞和工具链来执行一系列内网渗透操作,具有一定的实战参考价值。同时,它也提醒了组织和个人注意网络安全,及时修补系统漏洞,以防止此类攻击的发生。

2024-04-08 上传

2023-06-08 上传

2023-05-31 上传

2023-05-27 上传

2024-09-05 上传

2024-09-13 上传

2023-06-22 上传