DEP绕过技术:利用ROP链分析与构造

需积分: 0 135 浏览量

更新于2024-08-04

收藏 313KB DOCX 举报

"DEP绕过技术分析及利用ImmunityDebugger和mona.py构造ROP链"

DEP(Data Execution Prevention,数据执行保护)是一种安全机制,用于防止恶意代码在内存的非执行区域(如栈或堆)执行,以此来防御缓冲区溢出攻击。在Windows操作系统中,DEP默认开启,它可以阻止程序意外地执行存储在数据段的代码,从而增加系统的安全性。

然而,攻击者可以通过各种方法绕过DEP,其中一种常见技术是利用Return-Oriented Programming (ROP)。ROP允许攻击者通过拼接存在于已加载库中的小段合法指令(称为gadgets)来构建一个逻辑完整的恶意代码流,而不是注入新的机器码。在DEP启用的情况下,即使攻击者无法在栈上写入可执行代码,他们仍能利用已经存在于内存中的代码片段执行攻击。

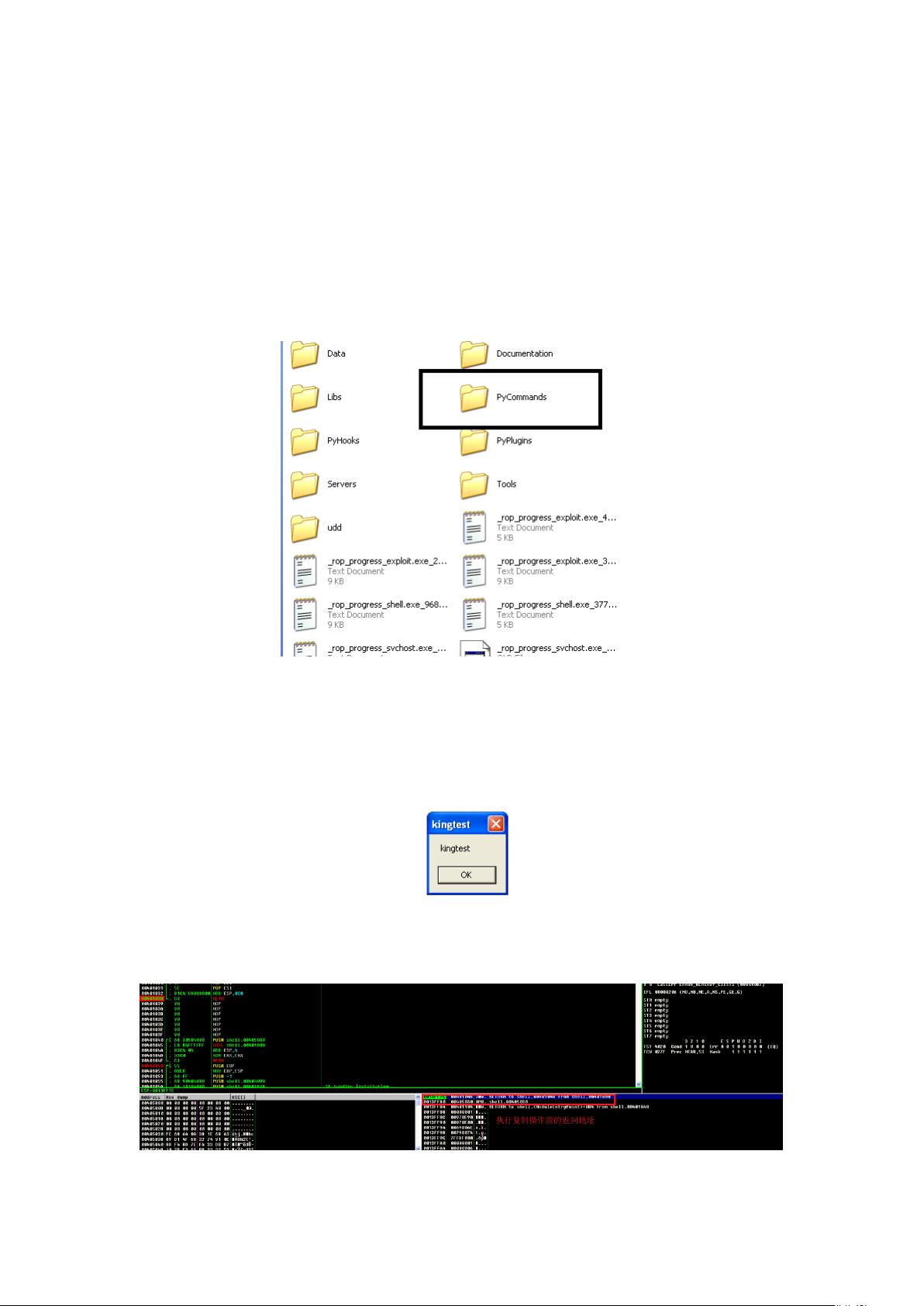

在本文中,作者使用了ImmunityDebugger,这是一个基于Python的调试器,它提供了一种方便的方式来构造和分析ROP链。在Windows XP SP2英文版和VC6.0环境下,作者首先创建了一个简单的exploit.c程序,该程序利用strcpy函数引发栈溢出,以展示DEP关闭时的情况。运行此程序时,可以看到程序正常执行并弹出对话框。

当开启DEP后,尝试执行相同的溢出操作会失败,因为DEP阻止了栈上的代码执行。为了绕过DEP,作者使用了mona.py工具,这是一款集成在ImmunityDebugger中的插件,用于自动化ROP链的构造。通过输入特定的命令,例如`!monarop-m*.dll-cpnonull`,mona.py会扫描所有已加载的DLL,并生成包含可用gadget的ROP链文件(rop_chains.txt)。攻击者可以从中选择合适的gadgets,将它们的地址覆盖到原本应返回到栈上地址的地方,这样在程序执行返回操作时,控制权会转移到ROP链中的代码,从而实现绕过DEP的目的。

总结来说,本文详细介绍了DEP的基本概念、其在防止缓冲区溢出攻击中的作用,以及如何利用ImmunityDebugger和mona.py工具在DEP保护下构造和利用ROP链进行攻击。这种方法虽然复杂,但对于理解DEP的安全机制和攻击者的绕过策略至关重要,同时也提醒我们,在软件开发和系统安全配置中,必须考虑到这些高级攻击技术,采取相应的防御措施。

2022-08-03 上传

2020-03-10 上传

2021-12-22 上传

2021-09-05 上传

2021-05-22 上传

2021-01-24 上传

2021-03-12 上传

2021-05-27 上传

2020-03-10 上传

本本纲目

- 粉丝: 31

- 资源: 293

最新资源

- 掌握Jive for Android SDK:示例应用的使用指南

- Python中的贝叶斯建模与概率编程指南

- 自动化NBA球员统计分析与电子邮件报告工具

- 下载安卓购物经理带源代码完整项目

- 图片压缩包中的内容解密

- C++基础教程视频-数据类型与运算符详解

- 探索Java中的曼德布罗图形绘制

- VTK9.3.0 64位SDK包发布,图像处理开发利器

- 自导向运载平台的行业设计方案解读

- 自定义 Datadog 代理检查:Python 实现与应用

- 基于Python实现的商品推荐系统源码与项目说明

- PMing繁体版字体下载,设计师必备素材

- 软件工程餐厅项目存储库:Java语言实践

- 康佳LED55R6000U电视机固件升级指南

- Sublime Text状态栏插件:ShowOpenFiles功能详解

- 一站式部署thinksns社交系统,小白轻松上手