自动化隐藏Linux服务器操作痕迹:Shell脚本策略

55 浏览量

更新于2024-08-31

收藏 478KB PDF 举报

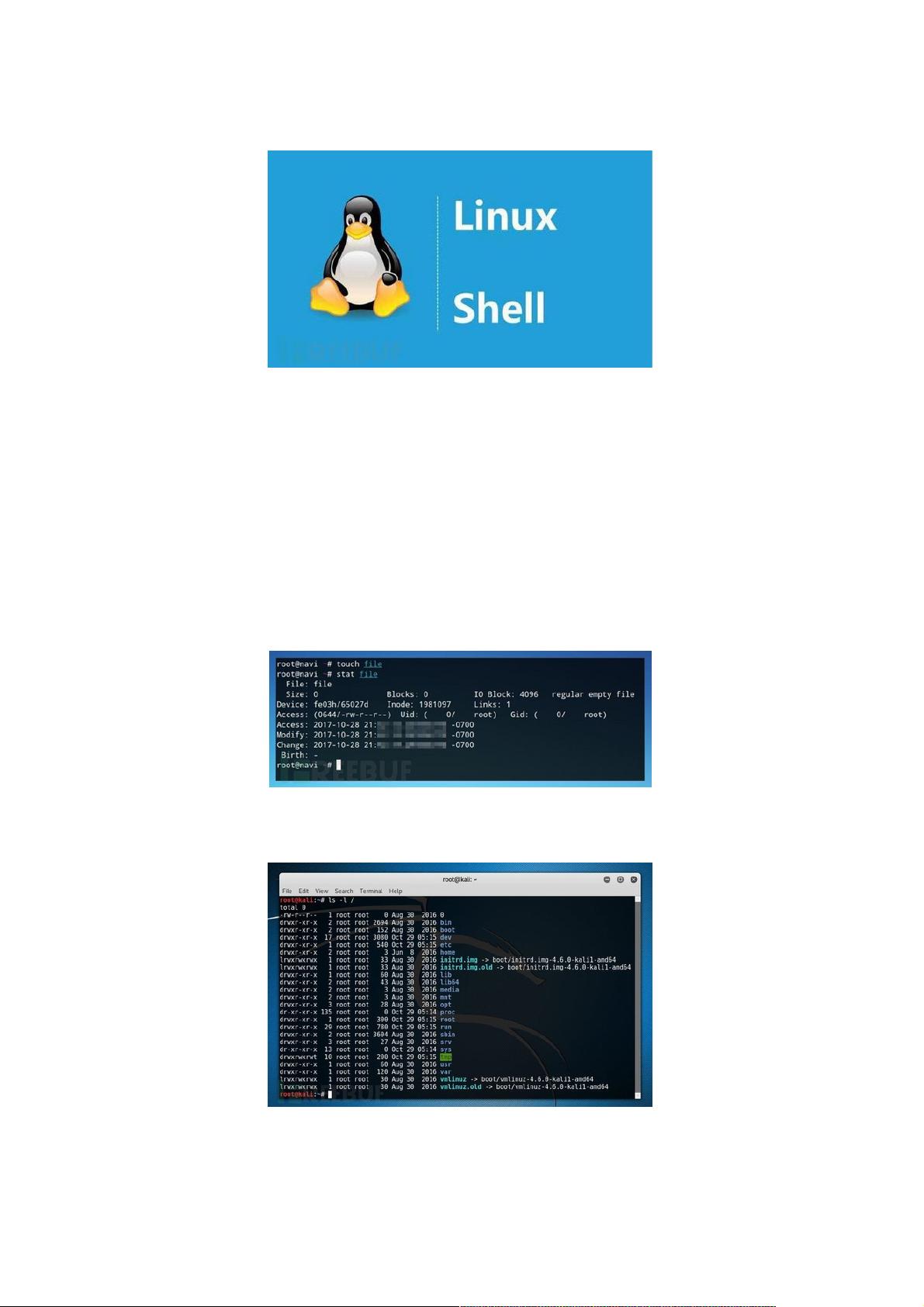

本文将详细介绍如何利用Shell脚本在Linux服务器上有效地掩盖操作痕迹,以应对潜在的安全威胁。首先,理解Linux系统中的时间戳至关重要,因为每个文件的修改日期通常会被视为安全事件的线索。Linux中的`touch`命令是修改时间戳的重要工具,它可以创建新文件或更新文件的最后修改时间。通过`stat`命令,可以获取文件的详细信息,包括时间戳。

文章提到,单靠手动修改时间戳不足以完全隐藏痕迹,因此,建议使用Shell脚本来自动化这个过程。以下是一般的操作步骤:

1. **查看和操作时间戳**:

- 使用`touch`命令创建或更新文件的时间戳,如`touch file`或`touch *`来批量操作。

- 使用`stat`命令查看文件详细信息,包括时间戳,如`stat file`,或配合`ls -l`查看多文件的时间戳。

2. **设置自定义时间戳**:

- `touch -d "YYYY-MM-DD HH:MM:SS" file`允许用户指定一个精确的日期和时间来替换当前时间。

3. **自动化隐藏痕迹**:

- 为了长期隐藏操作,需要编写Shell脚本,该脚本应包含以下逻辑:

- 遍历目标文件夹,获取原始时间戳。

- 将原始时间戳备份到另一个文件(如`.timestamp.txt`)。

- 用自定义时间戳替换目标文件的时间戳。

- 执行完这些操作后,可能还需要清除临时文件或日志,以进一步减小痕迹。

4. **脚本示例与执行**:

- 建立一个简单的bash脚本,例如:

```bash

#!/bin/bash

find /path/to/target -type f -exec touch -d "2022-01-01 00:00:00" {} \;

cp /path/to/original_timestamp.txt .timestamp.txt

```

- 请注意,实际应用中应根据具体需求调整路径和时间戳。

5. **验证和监控**:

- 定期运行脚本以保持伪装效果,并使用日志分析工具监控系统的异常活动,确保隐藏的痕迹不会暴露。

通过以上步骤,攻击者可以有效地使用Shell脚本掩盖在Linux服务器上的操作痕迹,提高隐蔽性。然而,这并不意味着安全防护就此失效,系统管理员仍然应该实施其他安全措施,如定期审计、防火墙规则和安全策略,以确保系统的安全性。

1143 浏览量

点击了解资源详情

点击了解资源详情

192 浏览量

点击了解资源详情

点击了解资源详情

776 浏览量

weixin_38690545

- 粉丝: 5

最新资源

- Actionscript3.0动画基础教程:从概念到实践

- 有限样本下的统计学习与核方法:支持向量机简介

- 中国联通Vasp接口技术详解:ParlayX与第三方协作指南

- Oracle9i查询优化深度解析:提升性能的关键技术

- 中国联通SP接口规范v1.3详解:业务订购与取消

- Nutch学习教程:从入门到精通

- C#实用教程:掌握正则表达式

- CMM1.1:提升软件开发能力的关键模型

- MyEclipse快捷键大全:提升编程效率的秘籍

- 使用load()或reload()加载数据库连接脚本

- CSS初学者指南:掌握基本知识与技巧

- C++设计新思维:泛型编程与设计模式应用

- 提升网站速度与美感:高手实战 Yahoo! 绩效优化策略

- PCIExpress深度解析:下一代高速I/O接口

- SQL Server 2005 Reporting Services 中文教程:创建报表服务器项目

- R语言数据导入导出指南