ThinkPHP3.2.3 反序列化链分析与漏洞挖掘

版权申诉

197 浏览量

更新于2024-07-01

收藏 8.79MB DOC 举报

ThinkPHP3.2.3反序列化链子分析是针对已停止维护的ThinkPHP框架3.2.3版本的一项安全研究。由于ThinkPHP官方不再提供技术支持,本文旨在对这一特定版本中的潜在安全漏洞——反序列化链攻击进行复现和分析,以便了解其工作原理和可能的利用方式。

在进行分析之前,需要在项目中设置合适的开发环境,如使用MAMP、PHPStorm等工具配合Xdebug进行调试。这个过程包括配置IDE以支持PHP调试,并确保能够跟踪代码执行路径和变量变化。

文章的核心步骤是创建一个反序列化入口,通常在控制器(如HelloController)中实现。作者举例了一个简单的入口,展示了如何通过魔术方法`__destruct()`触发可能的漏洞。这个魔术方法在许多情况下是攻击者试图注入恶意代码的地方,因为它在对象销毁时执行,可以作为链式反序列化的起点。

接着,作者在ThinkPHP的Image/Driver/Imagick.class.php文件中发现了一个潜在的构造函数`destroy()`,该方法存在可控制的参数。然而,作者指出在PHP7版本中,如果传递给带参数的方法缺少参数,ThinkPHP会抛出错误,这在PHP5版本中则不会。这意味着攻击者需要谨慎处理参数传递,以避免触发错误。

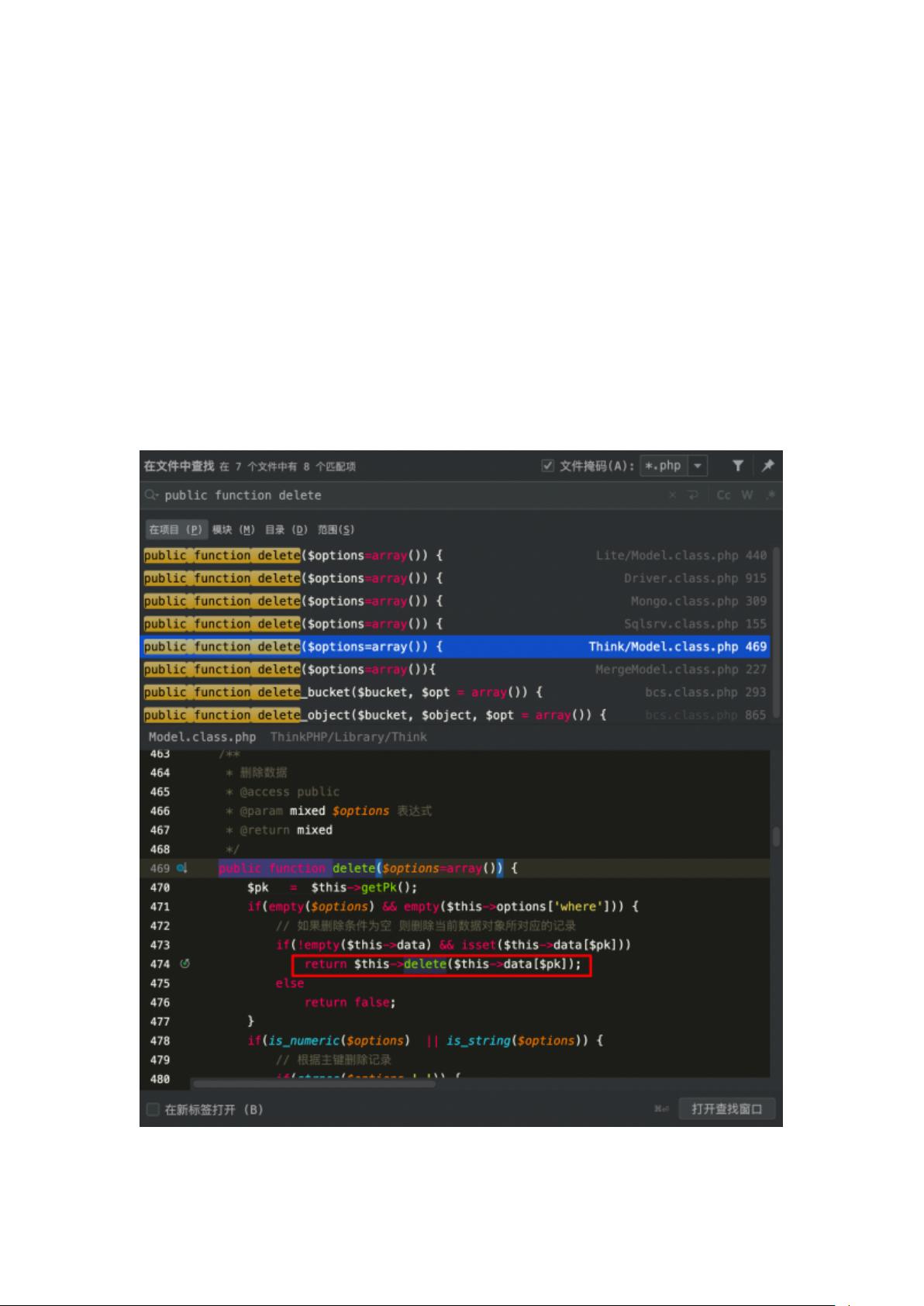

进一步分析显示,在ThinkPHP/Library/Think/Model.class.php中的`destroy()`方法调用了`delete()`方法,看似可控,但实际上由于`delete()`方法的参数类型限制,如需要数组形式的参数,而实际传入的是字符串形式,这意味着攻击者无法直接注入恶意代码,因为字符串与数组的连接会产生非预期结果。

总结起来,ThinkPHP3.2.3的反序列化链分析涉及到了魔术方法的使用、参数验证以及不同PHP版本的行为差异。理解这些细节有助于开发者识别潜在的安全风险,并采取相应的预防措施。尽管文章没有深入到修复或防御策略,但提供了一个理解此类漏洞行为的基础。对于仍在使用ThinkPHP 3.2.3的系统,应该考虑升级到更安全的版本或者采取其他补丁来增强系统的安全性。

2017-07-20 上传

2016-04-21 上传

2016-09-17 上传

2019-06-12 上传

2016-04-28 上传

2016-11-10 上传

2022-04-22 上传

2022-06-22 上传

书博教育

- 粉丝: 1

- 资源: 2837

最新资源

- MATLAB实现小波阈值去噪:Visushrink硬软算法对比

- 易语言实现画板图像缩放功能教程

- 大模型推荐系统: 优化算法与模型压缩技术

- Stancy: 静态文件驱动的简单RESTful API与前端框架集成

- 掌握Java全文搜索:深入Apache Lucene开源系统

- 19计应19田超的Python7-1试题整理

- 易语言实现多线程网络时间同步源码解析

- 人工智能大模型学习与实践指南

- 掌握Markdown:从基础到高级技巧解析

- JS-PizzaStore: JS应用程序模拟披萨递送服务

- CAMV开源XML编辑器:编辑、验证、设计及架构工具集

- 医学免疫学情景化自动生成考题系统

- 易语言实现多语言界面编程教程

- MATLAB实现16种回归算法在数据挖掘中的应用

- ***内容构建指南:深入HTML与LaTeX

- Python实现维基百科“历史上的今天”数据抓取教程