COMRaider入门:挖掘ActiveX控件安全漏洞与防范策略

需积分: 10 159 浏览量

更新于2024-09-11

收藏 825KB DOC 举报

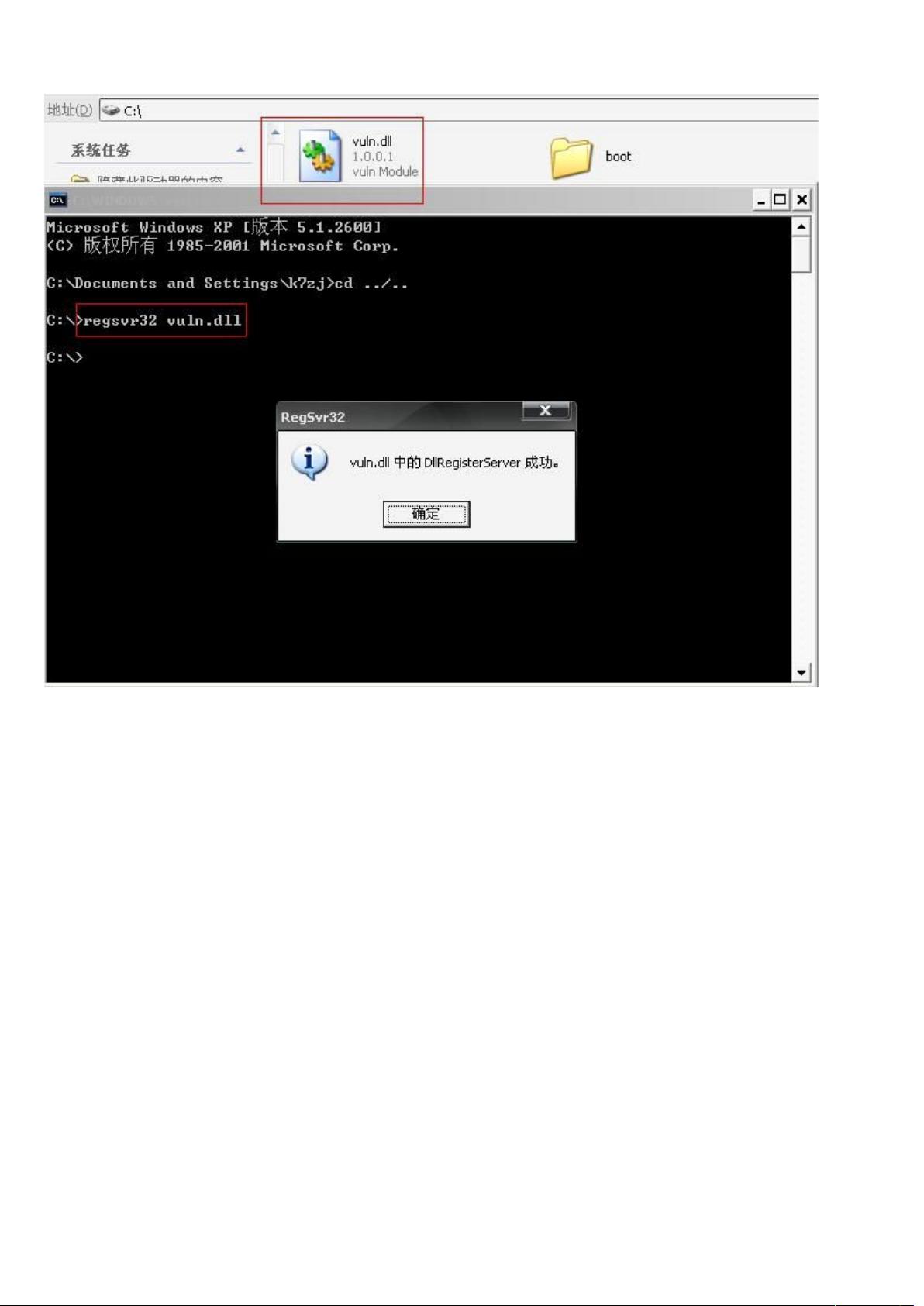

本文旨在为初学者提供ActiveX控件漏洞挖掘的入门指南,主要关注于COM组件的安全性和漏洞利用方式。ActiveX是微软在1996年推出的一种技术,基于COM(Component Object Model)和OLE(Object Linking and Embedding),主要用于简化代码重用和创建可在IE浏览器中运行的插件。然而,由于开发者水平参差不齐,ActiveX控件常成为恶意攻击者的目标,特别是那些存在未检查参数长度导致溢出漏洞的组件。

ActiveX控件漏洞主要体现在两个方面:一是隐蔽功能的滥用,如操作注册表、读写文件等,这些原本的设计意图可能被恶意网站利用;二是处理参数时的漏洞,如函数对输入参数的验证不足,可能导致代码执行超出预期,造成安全风险。若用户访问了安装了这类漏洞的ActiveX插件,就可能面临系统被入侵的威胁。

在检测ActiveX控件的安全属性时,可以通过检查注册表中的CLSID(Class ID)项下的ImplementedCategories来判断一个控件是否允许安全执行脚本(safe for scripting)。一般来说,如果该值存在,表示控件支持脚本执行。

本文重点推荐的工具是COMRaider,它是一款专用于FUZZ(Fuzzing,一种测试方法,通过提供随机数据来探测程序的错误和漏洞)ActiveX控件的实用工具。使用COMRaider可以帮助安全研究人员更有效地识别和分析ActiveX漏洞,包括其接口暴露和可能的漏洞路径。

在追踪COM组件的接口时,文章提到了IDispatch接口的基本结构,这是一个核心接口,许多ActiveX控件都实现了它。该接口定义了一系列方法,如获取类型信息、查找方法标识符等,这些方法在安全审计和漏洞挖掘过程中扮演着关键角色。通过对IDispatch以及其他相关接口的深入理解和操作,可以更好地探索控件的行为和潜在漏洞。

这篇入门文章为想要了解和应对ActiveX控件漏洞的人提供了基础知识和实践指导,强调了在开发和使用此类组件时需要注意的安全问题,同时也揭示了可用的工具和技术如何帮助安全专业人士进行有效检测和防护。

2011-09-11 上传

点击了解资源详情

2015-02-07 上传

2012-05-13 上传

2013-12-21 上传

点击了解资源详情

点击了解资源详情

点击了解资源详情

点击了解资源详情

bruclan

- 粉丝: 3

- 资源: 9

最新资源

- Android圆角进度条控件的设计与应用

- mui框架实现带侧边栏的响应式布局

- Android仿知乎横线直线进度条实现教程

- SSM选课系统实现:Spring+SpringMVC+MyBatis源码剖析

- 使用JavaScript开发的流星待办事项应用

- Google Code Jam 2015竞赛回顾与Java编程实践

- Angular 2与NW.js集成:通过Webpack和Gulp构建环境详解

- OneDayTripPlanner:数字化城市旅游活动规划助手

- TinySTM 轻量级原子操作库的详细介绍与安装指南

- 模拟PHP序列化:JavaScript实现序列化与反序列化技术

- ***进销存系统全面功能介绍与开发指南

- 掌握Clojure命名空间的正确重新加载技巧

- 免费获取VMD模态分解Matlab源代码与案例数据

- BuglyEasyToUnity最新更新优化:简化Unity开发者接入流程

- Android学生俱乐部项目任务2解析与实践

- 掌握Elixir语言构建高效分布式网络爬虫