VMware vCenter Log4Shell漏洞测试与缓解

需积分: 0 14 浏览量

更新于2024-06-30

收藏 3.13MB PDF 举报

"本文主要探讨了如何测试 VMware vCenter 的 Log4Shell 漏洞,该漏洞源于 Apache Log4j 库,影响了许多 VMware 产品,包括 vCenter Server。文章从 VMSA 安全通报开始,提供了 vCenter Server 的处置建议、漏洞利用流程、测试方法和缓解措施。"

在网络安全领域,Log4Shell 是一个极为重要的漏洞,它出现在 Apache Log4j 库中,允许攻击者通过精心构造的日志输入执行远程代码,可能导致严重的系统安全风险。VMware vCenter Server,作为管理虚拟化环境的关键组件,也受到了此漏洞的影响。

VMware 已经发布了多个 VMSA(VMware Security Advisories)来更新有关 Log4Shell(CVE-2021-44228 和 CVE-2021-45046)的信息,建议用户密切关注并采取行动。VMSA-2021-0028.5 是针对这一漏洞的最新安全公告,包含了受影响的 VMware 产品列表以及缓解措施。

针对 vCenter Server,官方给出了具体的产品版本、运行环境、CVE ID、CVSSv3 分数和严重性等级。所有列出的版本都存在高危漏洞,如果不进行修复,可能会遭受未授权的远程攻击。

测试 VMware vCenter 的 Log4Shell 漏洞通常涉及以下步骤:

1. **漏洞利用信息**:理解 Log4Shell 攻击的原理,即通过特定的输入字符串触发 JNDI 注入,执行远程代码。

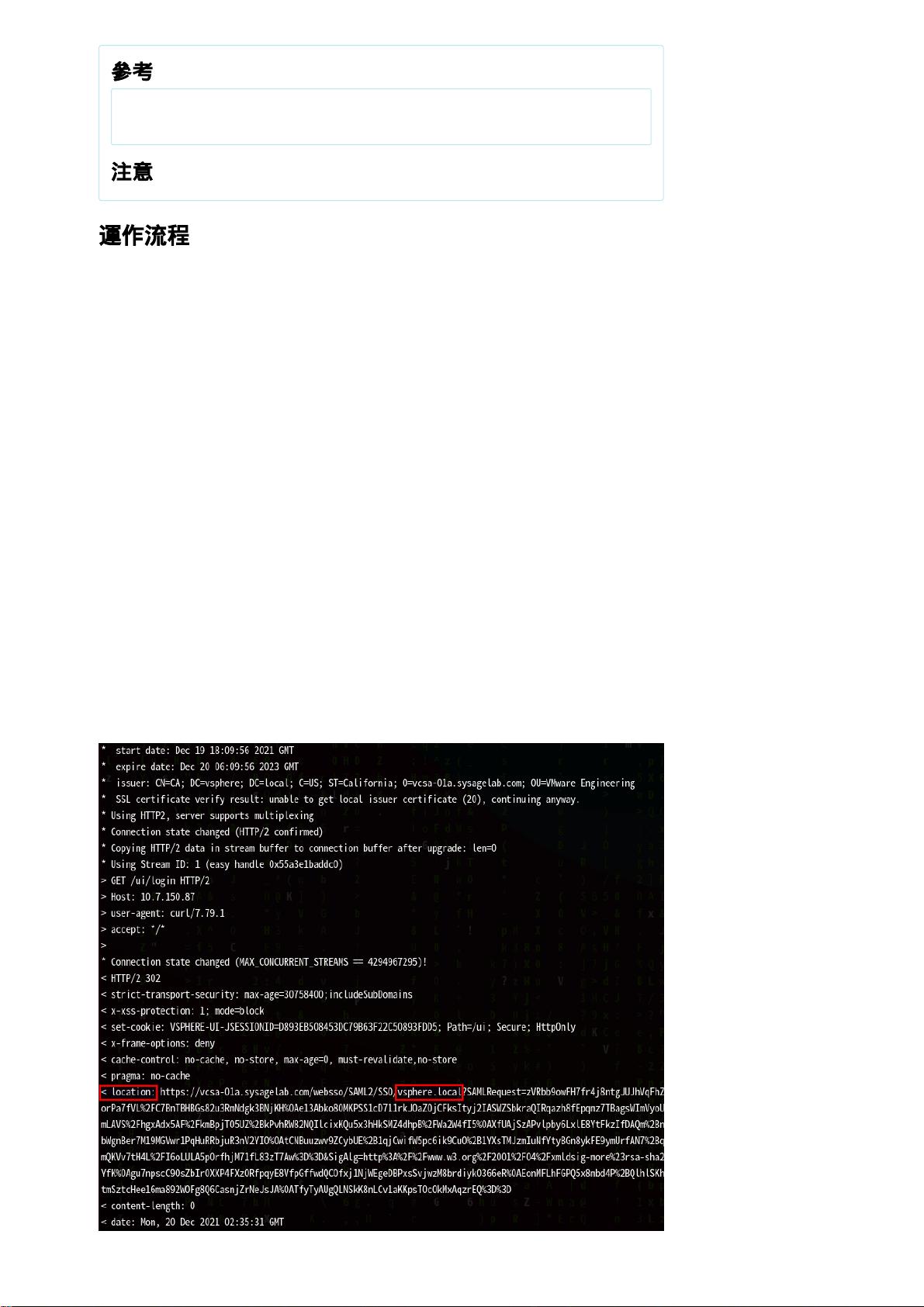

2. **使用 cURL 请求**:模拟攻击者,构造带有恶意 JNDI URL 的 HTTP 请求,尝试触发漏洞。

3. **入侵指标(Indicator of Compromise, IoC)**:识别可能的入侵迹象,如异常网络活动或日志条目。

4. **运作流程**:详细记录漏洞利用的过程,以便于分析和防御。

5. **测试脚本**:编写自动化脚本,系统性地测试 vCenter Server 是否易受攻击。

6. **执行测试**:运行测试脚本,监控响应,判断系统是否已被成功利用。

7. **测试结论**:基于测试结果评估系统的安全性,并确定是否需要进一步的缓解措施。

8. **使用 Postman**:作为另一种工具,Postman 可用于构造和发送 HTTP 请求,进行漏洞验证。

9. **执行 Collection Runner**:在 Postman 中使用 Collection Runner 运行一系列相关请求,实现批量测试。

为了保护 vCenter Server,管理员应遵循 VMware 提供的建议,如安装补丁、更新到不受影响的版本或应用临时缓解措施。这通常包括禁用 Log4j 日志处理或配置防火墙规则阻止恶意请求。确保及时执行这些操作,因为未修补的 Log4Shell 漏洞可能导致敏感数据泄露、系统破坏或被用作跳板进行其他攻击。

对于 IT 专业人士来说,理解和测试 VMware vCenter 的 Log4Shell 漏洞至关重要,以保护虚拟化环境免受潜在威胁。遵循最佳实践,保持系统更新,以及实施有效的监控和防御策略,是确保安全性的关键。

102 浏览量

点击了解资源详情

197 浏览量

123 浏览量

173 浏览量

617 浏览量

点击了解资源详情

点击了解资源详情

点击了解资源详情

书看不完了

- 粉丝: 27

- 资源: 364

最新资源

- django-js-reverse:对Django的Javascript URL处理没有影响

- WWW:Výukovástránka万维网

- 桌面Internet浏览器的“阅读器模式”

- HTML5 canvas使用简单噪音算法模拟星球耀斑动画效果源码.zip

- php-7.4.11.zip

- DevBox2.0.0.4.rar

- kiyoshi:ⓦ专为创意发布者设计的Edgy WordPress主题

- test1_test1_test1-_test1._食堂周末预约_gulfixh_

- RandomPickerApp随机抽取器(MAC OS系统下直接解压可用)

- Blackboard-Browser

- buildhub:已弃用:Mozilla Build元数据服务

- Hider

- simple_image_tools_flutter:图片抖动应用的简单裁剪和水平调整

- tech-test-wk10-Makers

- Kotlin 实战项目练习

- integration-test-with-docker