IDA逆向工程进阶指南(中):DEP, ROP与Windbg实战

需积分: 0 20 浏览量

更新于2024-06-30

5

收藏 56.24MB PDF 举报

"这篇教程是关于从零开始学习IDA逆向工程的中篇,涵盖了Windbg的安装配置、lm命令的使用、DEP(数据执行保护)和代码植入的介绍,以及ROP(返回导向编程)的实践。同时,还讲解了如何在启用DEP的情况下进行SEH(结构化异常处理)利用,通用shellcode的概念,堆栈中的不同类型的字符串,函数指针的利用,以及堆溢出的分析和防御机制。"

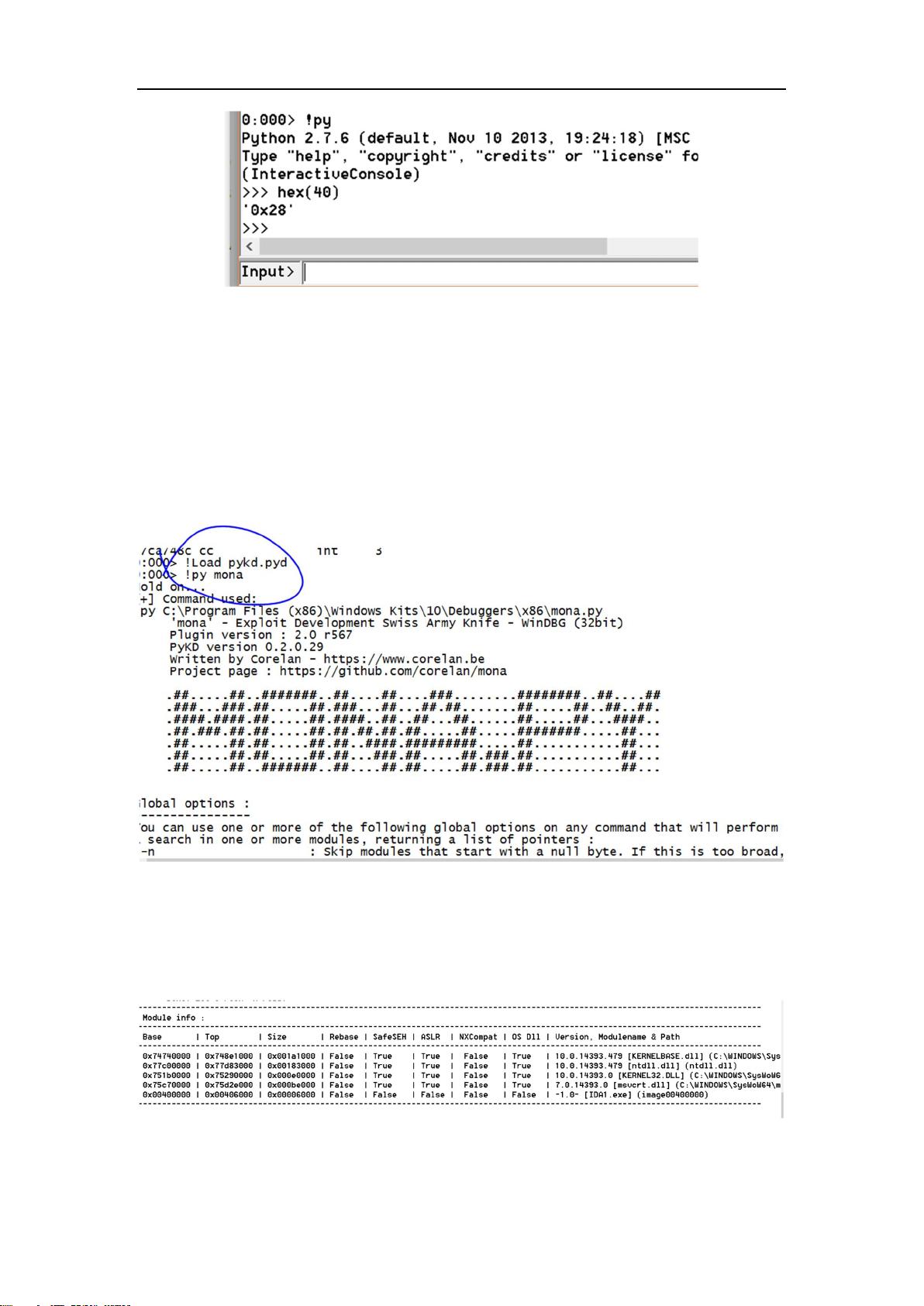

本文主要围绕逆向工程工具IDA和调试器Windbg展开,旨在帮助初学者掌握这两个工具的使用方法和逆向工程的基础知识。首先,文章介绍了如何下载安装Windows SDK和配置Windbg,包括使用`lm`命令查看模块信息以及设置符号文件路径,这些都是进行调试时的基本操作。

接着,文章探讨了DEP(数据执行保护)及其对逆向工程的影响。DEP是一种安全机制,防止恶意代码在内存中被执行。通过ProcessExplorer可以检查DEP的启用状态。然后,文章介绍了如何在DEP环境下利用技术如ROP(返回导向编程)来绕过限制。ROP允许在没有执行权限的页面上执行代码,通过控制栈上的返回地址来执行一系列预定义的指令序列。

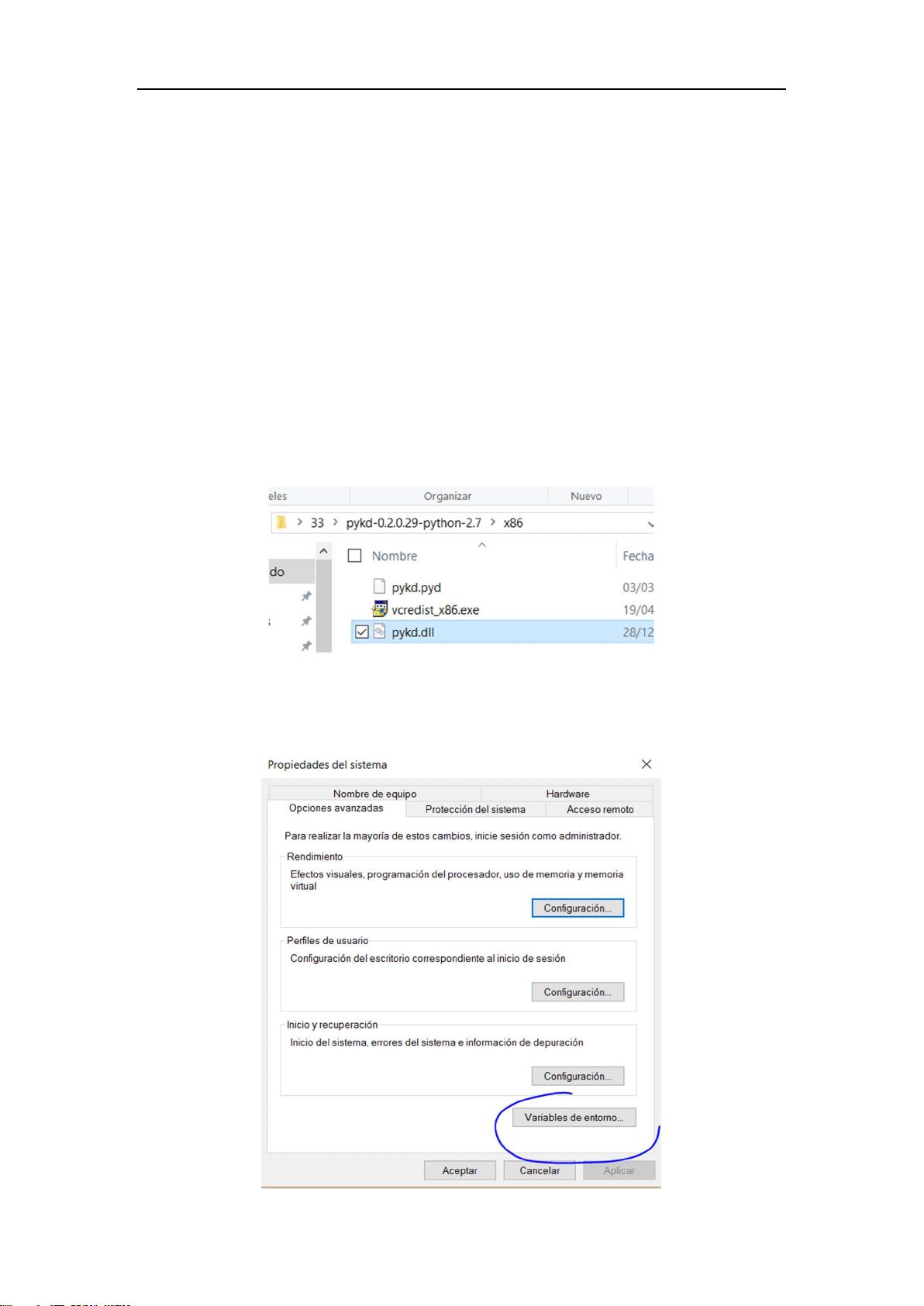

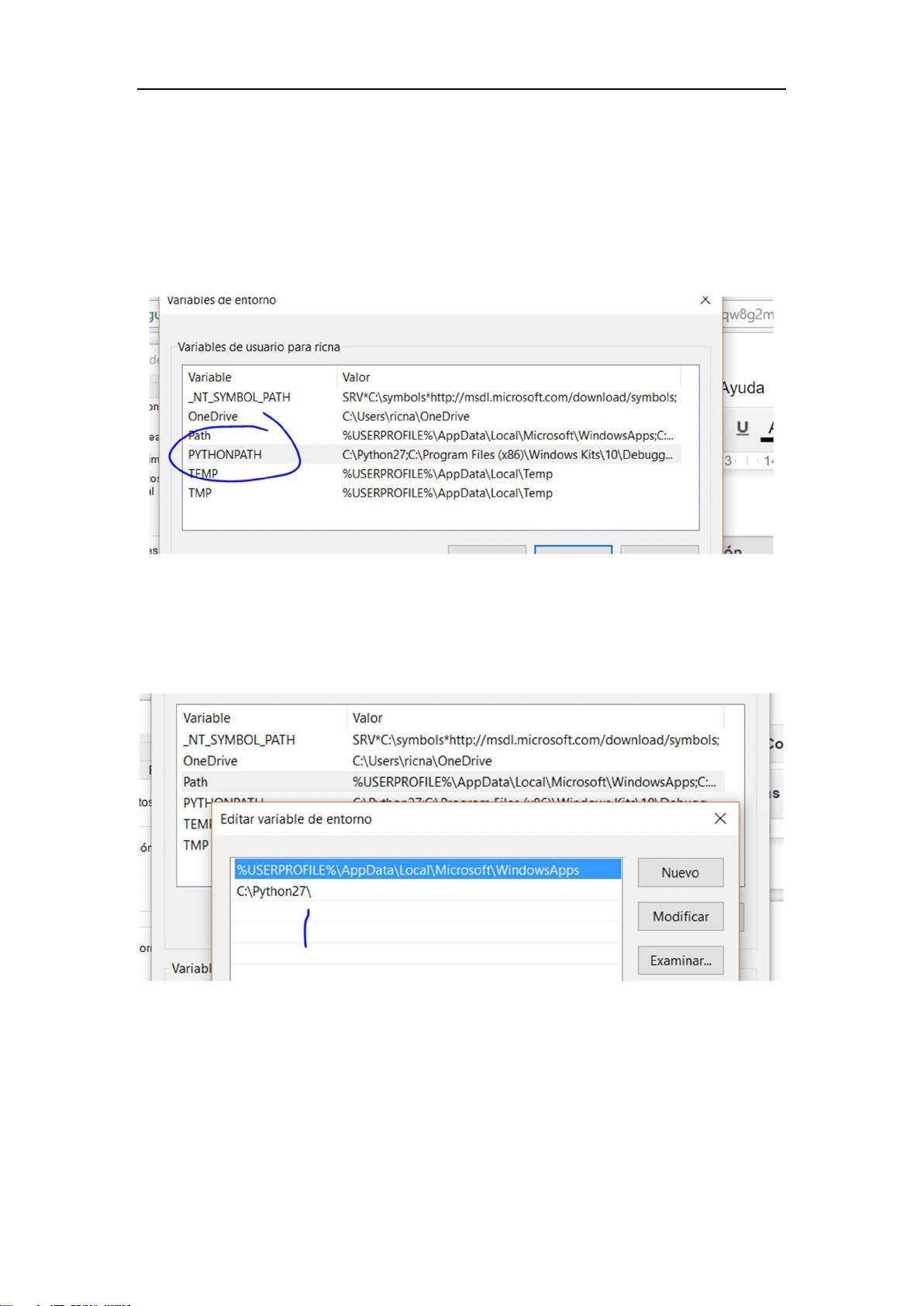

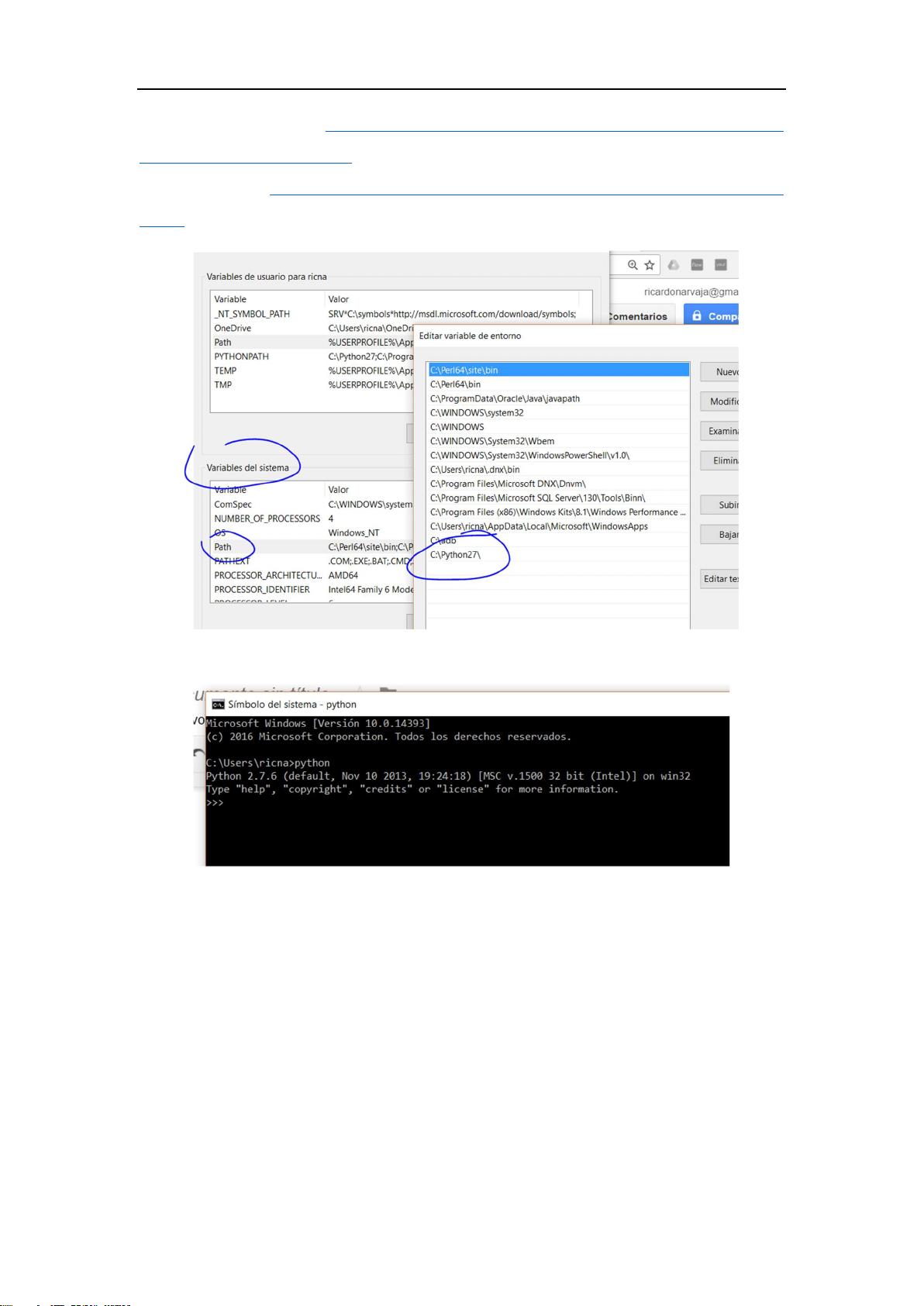

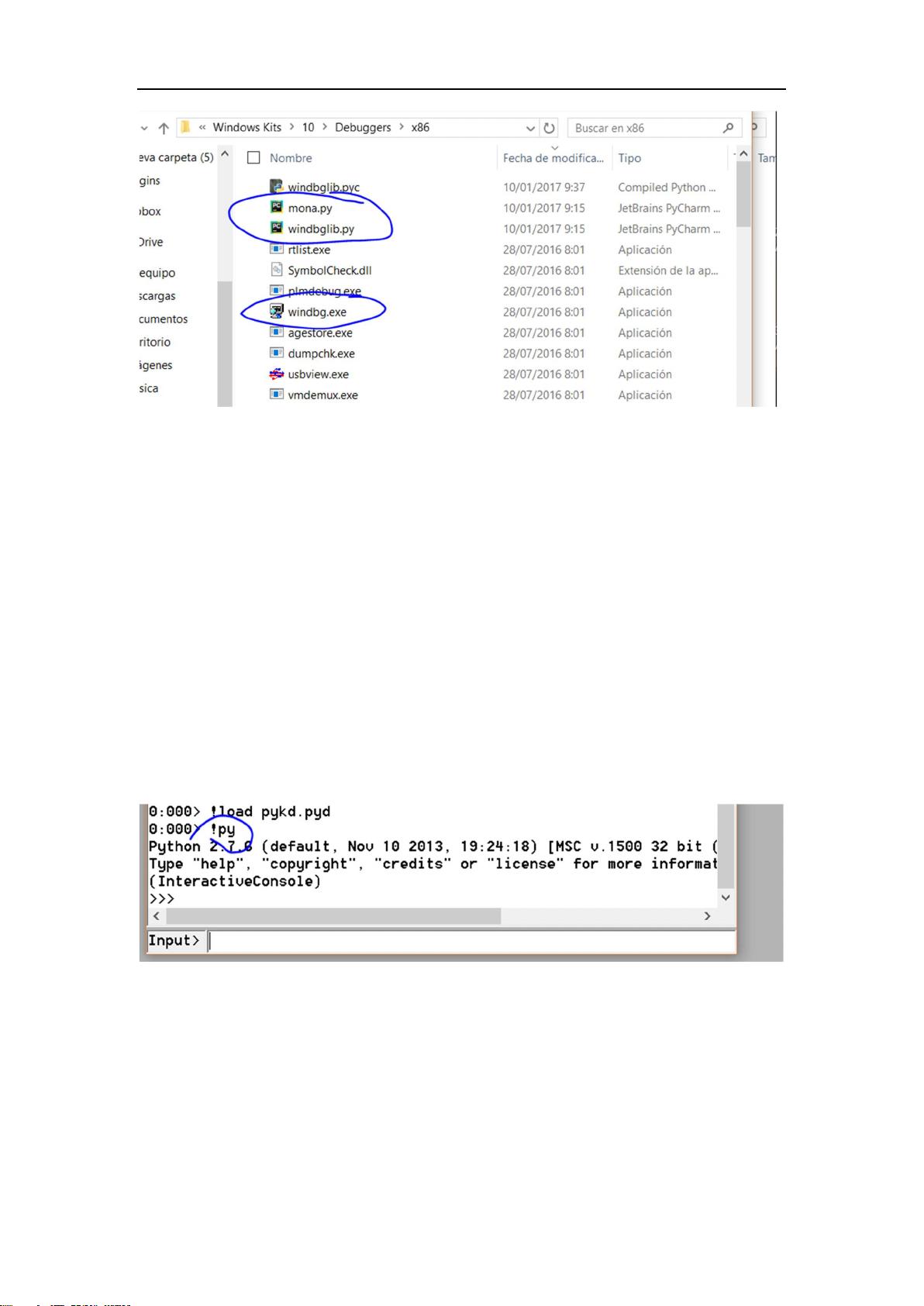

Windbg的插件安装部分,重点讲解了pykd和mona的安装和测试,这两个插件极大地扩展了Windbg的功能,尤其在分析和利用ROP链时非常有用。此外,还详细介绍了如何编写脚本来利用SetProcessDEPPolicy函数来控制DEP策略。

在后续章节中,文章深入到SEH(结构化异常处理)的概念,包括CANARY变量、StructuredExceptionHandling的工作原理,以及如何在启用DEP时进行SEH利用。这些内容对于理解高级的漏洞利用技术至关重要。

最后,文章讨论了通用shellcode的创建和使用,shellcode是黑客常用来实现远程代码执行的二进制代码。同时,详细分析了堆栈中不同形式的字符串,如char[]、char*、全局变量字符串和堆字符串,以及如何利用它们进行攻击。此外,还讲解了函数指针的利用技巧,包括如何覆盖函数指针以执行恶意代码,并通过实例展示了堆溢出的检测和利用。

这篇教程全面地介绍了逆向工程中的关键概念和技术,是学习逆向工程和安全分析的宝贵资源。

2021-05-16 上传

2022-08-04 上传

2023-12-21 上传

2023-06-30 上传

2023-07-29 上传

2021-07-15 上传

点击了解资源详情

chenbtravel

- 粉丝: 29

- 资源: 296

最新资源

- Python中快速友好的MessagePack序列化库msgspec

- 大学生社团管理系统设计与实现

- 基于Netbeans和JavaFX的宿舍管理系统开发与实践

- NodeJS打造Discord机器人:kazzcord功能全解析

- 小学教学与管理一体化:校务管理系统v***

- AppDeploy neXtGen:无需代理的Windows AD集成软件自动分发

- 基于SSM和JSP技术的网上商城系统开发

- 探索ANOIRA16的GitHub托管测试网站之路

- 语音性别识别:机器学习模型的精确度提升策略

- 利用MATLAB代码让古董486电脑焕发新生

- Erlang VM上的分布式生命游戏实现与Elixir设计

- 一键下载管理 - Go to Downloads-crx插件

- Java SSM框架开发的客户关系管理系统

- 使用SQL数据库和Django开发应用程序指南

- Spring Security实战指南:详细示例与应用

- Quarkus项目测试展示柜:Cucumber与FitNesse实践