实验吧WEB题目解析:代码审计与PHP函数应用

需积分: 31 76 浏览量

更新于2024-09-07

收藏 337KB PDF 举报

在本次提供的实验吧WEB题目WP中,主要涉及到了几个关键的PHP编程知识点,包括代码审计、函数应用和安全漏洞利用。以下是详细的解读:

1. **代码审计与变量覆盖**:

题目中提到的一个代码审计挑战涉及到`extract`和`trim`函数的理解。`extract`函数用于将数组的键值对直接赋值给相应的变量,如果存在变量覆盖漏洞,攻击者可以通过输入恶意参数覆盖已有变量,如题目中通过覆盖 `$file` 变量来获取Flag。`trim`函数用于删除字符串两端的空白字符,这对于理解变量输入的边界条件很有帮助。

2. **文件操作函数`file_get_contents`**:

使用`file_get_contents`函数可以从文件中读取内容,并将其作为字符串处理。在这个场景中,攻击者利用了变量覆盖漏洞,将 `$shiyan` 变量设置为空值,从而达到获取Flag的目的。

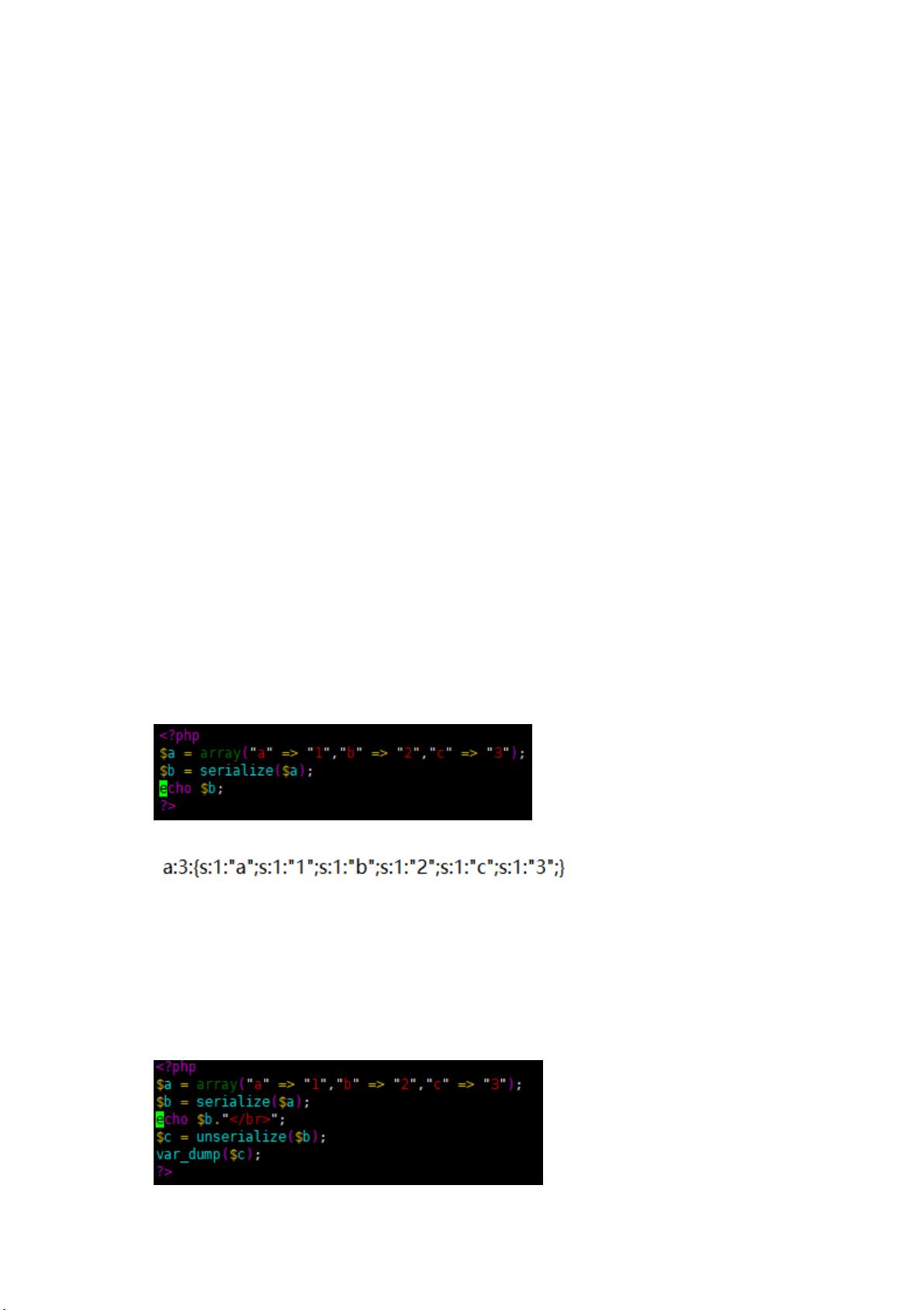

3. **序列化与反序列化**:

`serialize`函数在PHP中用于将复杂数据结构(如数组和对象)转化为可存储或传输的字符串。在web2部分,通过序列化一个包含键值对的数组,了解了序列化的结构,如键类型(如`s`表示字符串)、值长度和值本身。反序列化则是通过`unserialize`函数恢复原始数据结构,这对于理解如何构建和解析HTTP请求可能十分重要。

4. **类型比较与payload构造**:

在web3中的题目中,攻击者利用了PHP的弱类型比较机制,通过`==`操作符对布尔值进行判断时,非零会被视为真。因此,构造payload时,只需要传递一个`true`值,利用这个逻辑漏洞绕过安全检查。payload的示例`?info=a:2:{s:8:"username";b:1;s:8:"password";b:1;}`展示了如何构造满足特定规则的字符串,如包含用户名和密码字段,且满足长度和字符限制。

这些题目不仅测试了学生的编程技能,还考察了他们对PHP内置函数的理解,特别是与安全相关的函数使用,以及在实际环境中如何利用这些功能进行问题解决和漏洞利用。此外,通过序列化和反序列化,学生还能了解到数据存储和传输的安全问题,这对于实际的Web开发工作来说是非常实用的知识。

2022-08-03 上传

2021-02-21 上传

2021-05-02 上传

2022-02-06 上传

2020-06-14 上传

2011-12-17 上传

2021-02-12 上传

qq_38638495

- 粉丝: 9

- 资源: 3

最新资源

- Java集合ArrayList实现字符串管理及效果展示

- 实现2D3D相机拾取射线的关键技术

- LiveLy-公寓管理门户:创新体验与技术实现

- 易语言打造的快捷禁止程序运行小工具

- Microgateway核心:实现配置和插件的主端口转发

- 掌握Java基本操作:增删查改入门代码详解

- Apache Tomcat 7.0.109 Windows版下载指南

- Qt实现文件系统浏览器界面设计与功能开发

- ReactJS新手实验:搭建与运行教程

- 探索生成艺术:几个月创意Processing实验

- Django框架下Cisco IOx平台实战开发案例源码解析

- 在Linux环境下配置Java版VTK开发环境

- 29街网上城市公司网站系统v1.0:企业建站全面解决方案

- WordPress CMB2插件的Suggest字段类型使用教程

- TCP协议实现的Java桌面聊天客户端应用

- ANR-WatchDog: 检测Android应用无响应并报告异常