使用MSF进行渗透测试:Web传递获取靶机权限教程

需积分: 33 121 浏览量

更新于2024-08-05

收藏 1.16MB PDF 举报

"E004-渗透测试常用工具-使用MSF实现Web传递获取靶机权限"

在网络安全领域,渗透测试是一种授权的攻击方法,用于检测系统和网络的安全漏洞。该课程主要讲解如何利用Metasploit Framework (MSF)进行渗透测试,通过Web传递的方式获取靶机权限。Metasploit是一款开源的安全测试工具,广泛应用于安全研究、漏洞验证以及安全培训。

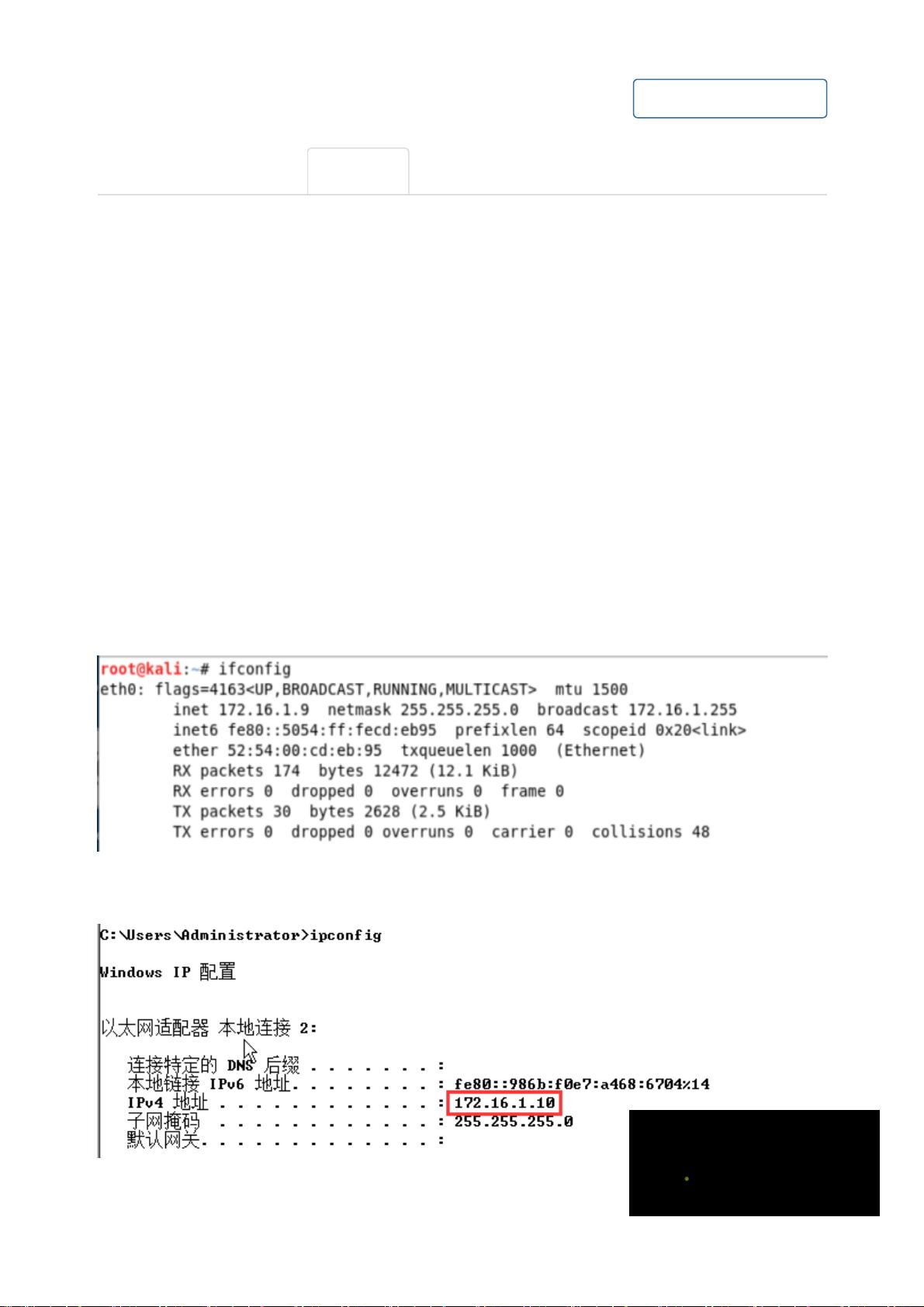

课程首先介绍了实验环境,包括两台服务器:一台渗透测试机(Kali Linux,IP:172.16.1.9,用户名:root,密码:toor)和一台靶机(Windows Server 2008,IP:172.16.1.10,用户名:administrator,密码:P@ssw0rd)。确保两台机器之间的网络连通性是进行渗透测试的前提,可以通过`ifconfig`(Linux)和`ipconfig`(Windows)命令查看各自的IP地址,并使用`ping`命令测试网络可达性。

接下来,课程展示了如何利用靶机上的Web服务进行攻击。首先,通过Firefox浏览器访问靶机服务器的地址,登录Web应用,这里使用的是默认的用户名admin和密码password。然后降低Web应用的安全级别至"low",这样可以更容易地进行注入攻击。

课程的重点在于利用命令注入漏洞。在这种情况下,通过在Web表单中输入特定的命令,如127.0.0.1|ipconfig,可以将管道符号"|"后的命令(例如Windows系统的`ipconfig`)在靶机上执行。进一步,输入127.0.0.1|type C:\Windows\System32\drivers\etc\hosts,可以尝试读取靶机的主机文件,这通常包含了系统的关键网络配置信息。

一旦确认能够执行命令,渗透测试者就可以利用Metasploit框架构建更复杂的攻击链,例如上传木马文件、创建后门、或者利用已知的系统漏洞。Metasploit提供了大量的模块和payload,可以帮助测试者自动化这个过程。例如,可以使用Meterpreter payload,它是一种功能强大的交互式shell,允许测试者远程控制目标系统。

本课程旨在教授如何利用Web应用程序的漏洞,通过Metasploit来实现对靶机的权限提升。这对于安全专业人员来说,是提高安全意识和技能的重要训练,同时也是确保网络环境安全的有效途径。理解并掌握这些技术,有助于防御潜在的恶意攻击,及时发现并修复系统中的脆弱性。

2024-05-30 上传

2021-12-02 上传

2021-12-02 上传

2021-12-02 上传

武恩赐

- 粉丝: 56

- 资源: 332

最新资源

- 单片机温度控制系统的设计

- 基于AT89C52智能温度控制器的设计

- LPCVD设备的高精度串级温度控制系统

- 设计模式DesignPattern

- Effective C++

- Inside The C++ Object Model

- auto_ptr指针介绍(智能指针).

- __stdcall调用约定、C调用约定和__fastcall调用约定

- 无线传感器网络的数据融合技术

- S3C2410 data sheet

- Linux_Kernel_CN linux 内核中文版

- 相控阵雷达仿真技术研究

- ArcIMS的Weblogic配置

- java编程规范编程原则

- 图书馆系统分析与实现

- 常用Unix command for Oracle DBAs