跨域SSO实现:ASP.NET架构设计解析

45 浏览量

更新于2024-08-28

收藏 262KB PDF 举报

"跨域SSO的实现之一:架构设计"

SSO(Single Sign-On),即单点登录,是一种允许用户在一个认证域内登录后,无需重新认证即可访问多个相互信任的应用系统的技术。在这个场景中,客户希望用户在任意一个他们拥有的网站登录后,能够自动在所有关联的网站上保持登录状态,且在任何一处注销时,其他所有网站的登录状态也随之注销。然而,由于浏览器的安全限制,Cookie是基于域名的,不能跨域共享,这就意味着传统的ASP.NET Form Authentication方法无法直接应用于跨域SSO。

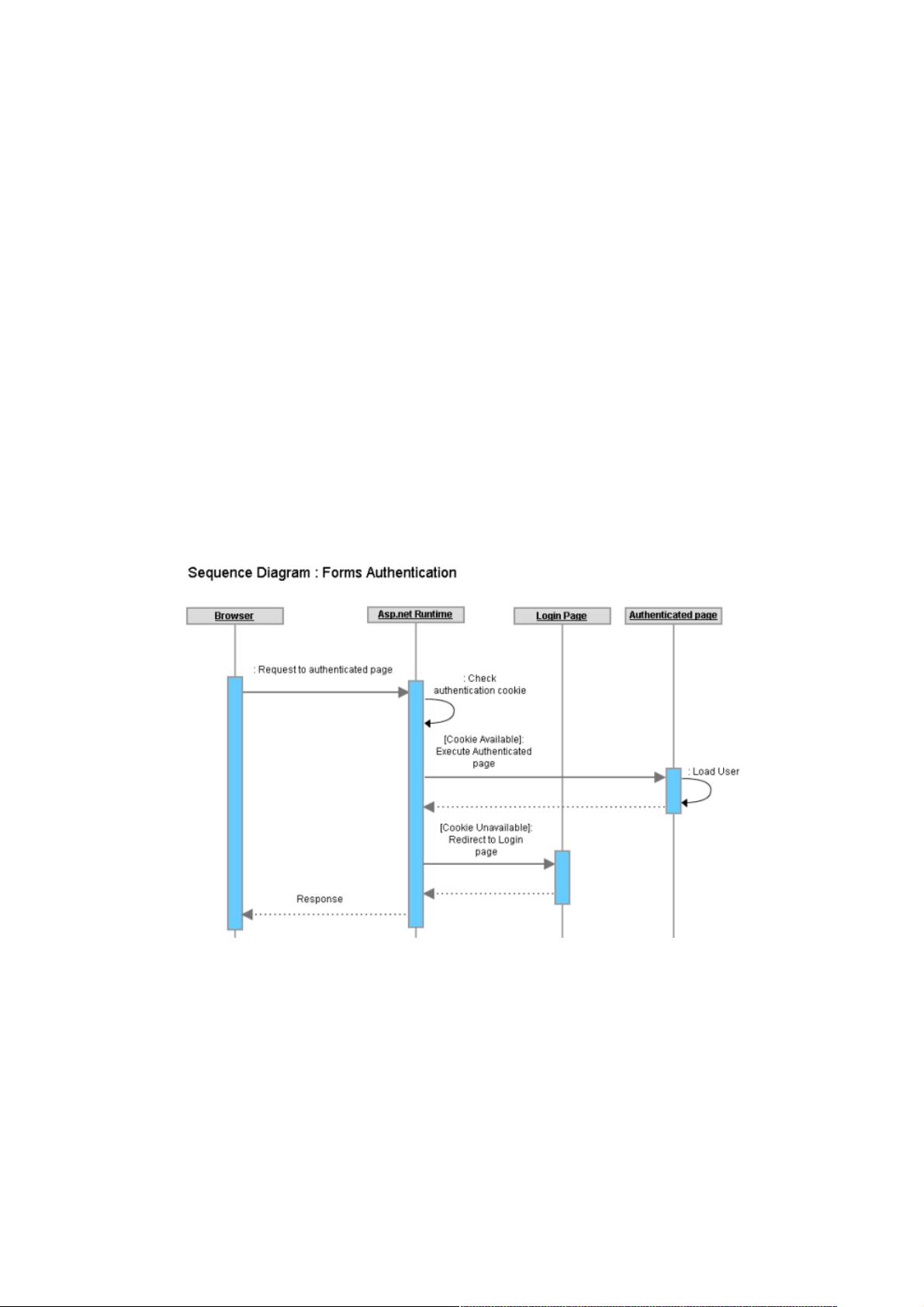

ASP.NET的表单验证机制主要依赖于Cookie进行用户身份验证。当用户访问受保护的页面时,系统会检查是否存在用于验证的Cookie。如果未找到,用户将被重定向到登录页面。在登录页面,用户输入凭据,系统验证通过后,会在响应中设置一个包含用户信息的Cookie,并重定向回原始请求的页面。此后,浏览器在后续的请求中会携带这个验证Cookie,使得用户在同一个域内的各个页面间自由切换,而无需再次登录。

面对跨域SSO的挑战,我们可以考虑以下解决方案:

1. **CAS(Central Authentication Service)**:这是一个开源的身份验证框架,可以作为中央认证服务器,用户只需向CAS服务器验证一次,然后获得一个票据(Ticket),这个票据可以在所有信任CAS的系统中通用,实现跨域登录。

2. **OAuth或OpenID Connect**:这两种协议允许第三方应用通过用户的授权获取访问令牌,用户在授权服务器上登录一次,即可在多个服务提供商之间共享身份信息。

3. **JWT(JSON Web Token)**:JWT是一种轻量级的身份认证标准,可以在客户端和服务器之间安全地传输信息。服务器可以颁发一个包含用户信息的JWT,客户端在访问其他子系统时携带此JWT,各子系统通过验证JWT来确认用户身份。

4. **自定义解决方案**:创建一个共享的验证服务(Identity Provider),所有网站都信任这个服务。用户在共享服务上登录后,服务会返回一个特定的标识,各网站通过这个标识来验证用户身份,通常可以通过查询HTTP头部或使用IFrame通信实现。

5. **Cookie劫持/代理**:通过在服务器端设置代理,将验证Cookie从一个域转发到另一个域,但这涉及到更多的安全考虑,例如需要防止CSRF攻击。

在实施跨域SSO时,必须注意以下几个关键点:

- **安全性**:确保通信过程中的数据加密,防止中间人攻击和数据泄露。

- **用户体验**:设计流畅的登录流程,避免用户感知到复杂的验证过程。

- **性能**:优化身份验证服务的性能,以应对大量并发请求。

- **可扩展性**:方案应具备良好的扩展性,方便未来添加新的网站或服务。

- **合规性**:遵循相关的隐私法规和行业标准,如GDPR、CCPA等。

实现跨域SSO需要深入理解身份验证机制,选择合适的解决方案,并在设计时充分考虑安全性和用户体验。无论是采用现成的解决方案如CAS,还是自建系统,都需要确保整个SSO架构的健壮性和可靠性。

2021-06-07 上传

2018-10-29 上传

点击了解资源详情

点击了解资源详情

2021-03-08 上传

2021-06-03 上传

2021-06-04 上传

点击了解资源详情

点击了解资源详情