C3P0反序列化漏洞:Fastjson与ROME利用示例

需积分: 0 29 浏览量

更新于2024-08-05

收藏 1.64MB PDF 举报

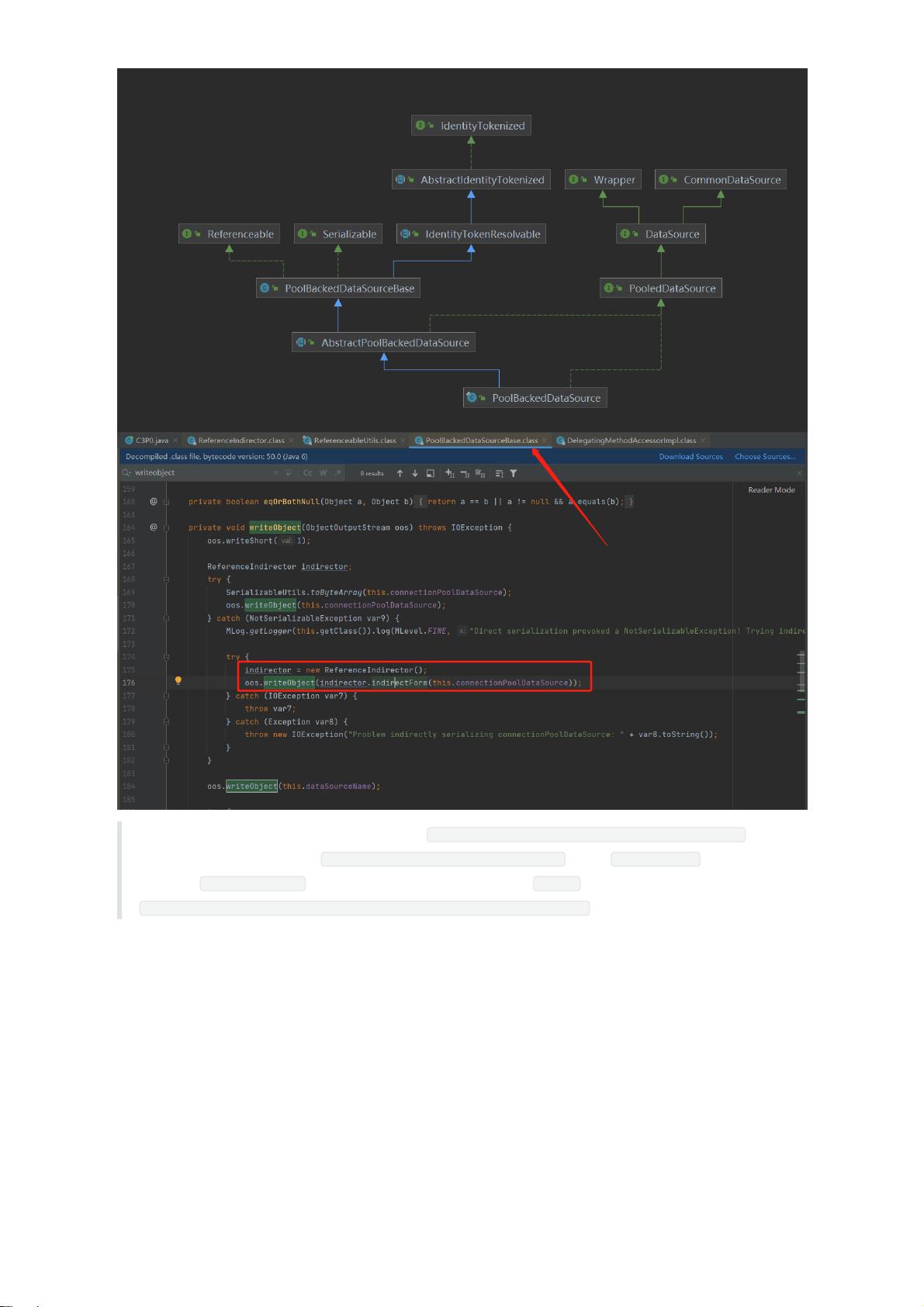

在本篇关于S24-C3P0反序列化的文章中,主要探讨了Fastjson与C3P0库结合时存在的安全问题。Fastjson是一个流行的Java库,用于处理JSON数据,而C3P0则是一个数据库连接池,两者在特定场景下可能被恶意利用进行攻击。文章的核心是介绍了一个针对C3P0的反射性远程代码执行漏洞(RCE)利用方法,即通过序列化和反序列化过程实现内存注入。

漏洞原理主要涉及以下几个步骤:

1. **构造链分析**:攻击者利用了C3P0的`PoolBackedDataSourceBase`类的`readObject`方法,这是一个反序列化过程。接着,通过`com.mchange.v2.naming.ReferenceIndirector$ReferenceSerialized`的`getObject`方法,将恶意payload注入到JNDI (Java Naming and Directory Interface) 的`RegistryContext`中,进一步触发`lookup`操作。

2. **Payload设计**:payload是由 ysoserial项目提供的,它是一个专门用于演示Java序列化漏洞的工具。在这个案例中,payload是一个名为`RegistryContext`的类,通过`com.sun.jndi.rmi.registry.RegistryContext`包装,隐藏了其恶意目的。

3. **依赖和注解**:payload依赖于特定的库,如Fastjson和C3P0,并且标注了作者和测试用例。`@Authors`和`@Dependencies`注解分别提供了有关作者和所需依赖的信息。

4. **Reflections与PayloadRunner**:攻击者使用`Reflections`库来动态地创建和调用payload中的方法,`PayloadRunner`则是用来运行这些恶意payload的工具。

5. **攻击目标**:这个漏洞允许攻击者在受影响的应用程序中执行任意代码,因为攻击者可以间接地控制`PooledConnection`对象,进而获取对数据库的控制权,或者在应用程序内存中执行恶意操作。

为了防止这类攻击,开发人员应密切关注此类库的安全更新,确保其版本是最新的,并对输入验证进行严格的检查,以防止未经验证的数据导致意外的序列化。此外,禁用不必要的反序列化功能或使用安全的序列化策略也能减少风险。当遇到类似问题时,进行彻底的安全审计并及时修补潜在漏洞是至关重要的。

365 浏览量

165 浏览量

2009-12-10 上传

2021-03-23 上传

122 浏览量

XiZi

- 粉丝: 733

- 资源: 325

最新资源

- 酒店大堂装饰模型设计

- delivery-upptime:Math Mathieu Leplatre的正常运行时间监控器和状态页面,由@upptime提供支持

- ComputationalPhysics2019

- 神领物流 微服务项目实战-课程学习

- 非光学太阳能跟踪器(东塔2.4KW)-项目开发

- SpinConv:从旋转表示类型转换为另一种-matlab开发

- 现代简约沙发模型设计

- 临时岗位津贴申请单excel模版下载

- Calculadora

- Benchworks

- redis-lesson:我的laravel教程“带有Socket.io的实时Laravel”版本

- 圣诞节的漂亮小程序圣诞节漂亮的小程序

- trab_calc_num_ufsc:TrabalhoPrático1 deCálculoNúmerico

- 绿色田园家居模型

- 1D、2D 或 3D 中的拉普拉斯算子:具有精确特征对的矩形网格上的稀疏 (1-3)D 拉普拉斯算子。-matlab开发

- 正常运行时间:Jul Julien Jourdain的正常运行时间监控和状态页面,由@upptime提供支持