Ralink WiFi WPA-PSK认证流程详解

"本文主要分析了Ralink WiFi驱动在实现WPA-PSK认证过程中的具体步骤,并结合源代码进行了详细解析。同时,文中还涵盖了802.1x访问控制、802.11i密钥层次结构以及EAPOL-Keyframes的相关知识。通过实例展示了正常和异常的认证日志分析,帮助读者深入理解Ralink WPA-PSK认证流程。"

1. WPA-PSK

WPA-PSK(预共享密钥)是WPA(Wi-Fi Protected Access)和WPA2(Wi-Fi Protected Access 2)的个人版,主要用于家庭和小型企业网络,它不需要昂贵的802.1X认证服务器。在WPA-PSK模式下,所有设备需要共享同一个预共享密钥(PSK),这个密钥用于初始化安全连接,确保只有知道该密钥的设备能够接入网络。

2. 802.1x访问控制和认证协议

802.1x是一种端口级的网络访问控制协议,通常与EAP(可扩展认证协议)一起使用,提供更强的身份验证。在WPA-PSK模式中,802.1x被简化,因为认证过程直接基于预共享密钥。

3. 802.11i的密钥层次结构

802.11i是为了解决WEP的安全问题而制定的标准,其中引入了密钥层次结构。主要包括: Pairwise Master Key (PMK) - 预共享密钥;Pairwise Transient Key (PTK) - 对每个连接的设备单独生成的临时密钥;Group Temporal Key (GTK) - 用于广播和多播流量的组密钥。

3.1 四次握手更新成对密钥

在WPA中,设备之间的安全连接建立通过四次握手完成,这个过程中会生成PTK。四次握手确保了双方都拥有正确的PMK,并且能够安全地交换和验证密钥。

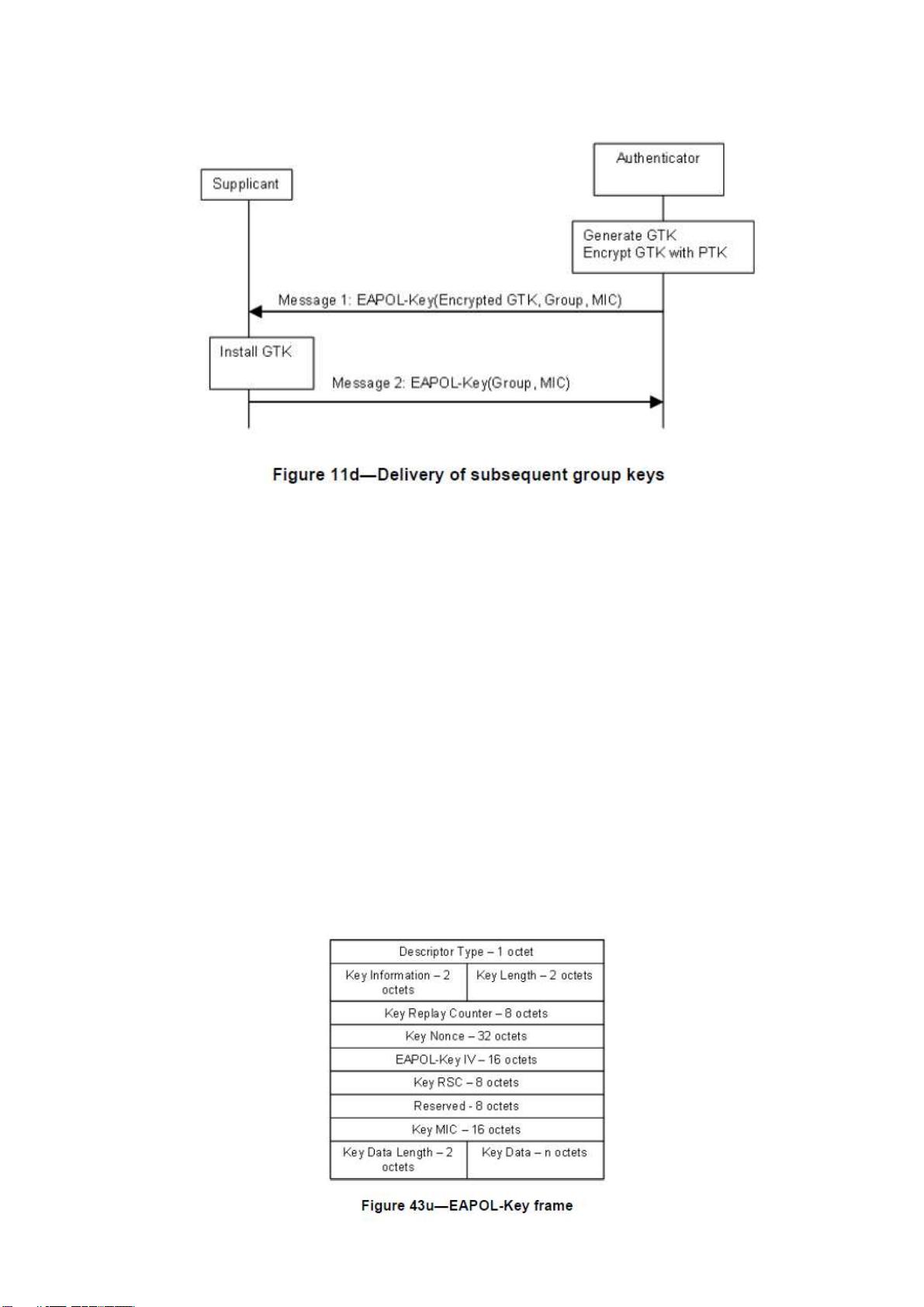

3.2 两次握手更新组密钥

更新GTK的过程比四次握手简单,只需要两次消息交换。GTK的更新是为了保护广播和多播流量的安全。

3.3 EAPOL-Keyframes简介

EAPOL-Keyframes是802.11i标准的一部分,用于在无线设备间传输密钥数据,包括认证、密钥确认、密钥材料和其他相关数据。

4. Ralink Wi-Fi驱动源码分析

Ralink Wi-Fi驱动在处理WPA-PSK认证时,会涉及到EAPOL-Keyframes的解析、密钥协商、超时处理等功能。通过源码分析,可以深入理解驱动如何实现这些功能。

5. 调整超时处理函数

在实际应用中,可能会遇到WiFi连接失败的问题,这可能与驱动的超时设置有关。通过调整超时处理函数,可以优化连接稳定性,解决这类问题。

6. Ralink WPA认证Log实例分析

6.1 认证正常实例

正常认证的日志会显示完整的四次握手过程,以及有效的密钥交换和状态变更。

6.2 认证异常实例

异常认证日志则可能显示出握手失败、密钥验证错误或其他错误信息,通过分析这些信息,可以定位并解决网络连接故障。

这篇文章详细阐述了Ralink Wi-Fi驱动在执行WPA-PSK认证过程中的各个环节,结合源码和实际案例,为读者提供了深入理解WPA-PSK机制和排查无线网络问题的宝贵资料。

338 浏览量

153 浏览量

341 浏览量

212 浏览量

1958 浏览量

378 浏览量

飞越丛林

- 粉丝: 114

- 资源: 23

最新资源

- 基于JSF_Spring_Hibernate架构的研究与应用 “硕 士 学 位 论 文”

- jess-tutorial

- abap开发入门,很好的总结

- abap开发入门,很好的总结

- 网页游戏开发入门教程II(webgame游戏模式)

- abap开发入门,很好的总结

- 网页游戏开发入门教程(webgame design)

- 软件架构设计的方法论—分而治之与隔离关注面.pdf

- 数据库课程设计-网上购物系统

- oracle权限设置

- python 教程 详细教程

- Lucene_in_ Action

- Linux+使用技巧33条

- infoX-ISMP SP操作指南(V300R001.3D260).pdf

- eclipse 教程

- Linux系统的shell简介