网件R6300无线路由器深度解析:内部硬件大揭秘

"这篇文章主要介绍了Netgear R6300无线路由器的内部硬件结构和主要组件,揭示了这款路由器为何能成为当时速度最快的路由器之一。R6300采用了Broadcom的解决方案,包括BCM4706 CPU和BCM4331无线芯片,支持802.11ac标准,具有强大的无线性能。此外,路由器配备了6根天线,其中2.4G和5G频段各使用3条,确保了优秀的无线覆盖。散热设计上,R6300使用了4个硕大的散热片,保持设备稳定运行。内存方面,它搭载了Winbond的2颗64MB DDR2内存。网络接口部分,BCM53125芯片提供了千兆有线网络连接,而无线连接则由BCM4331芯片负责。R6300还配备了一个Mini-PCIe模块,可用于扩展功能。总体来说,R6300的内部设计考虑了性能、稳定性和布局优化,使其成为高端路由器的代表。"

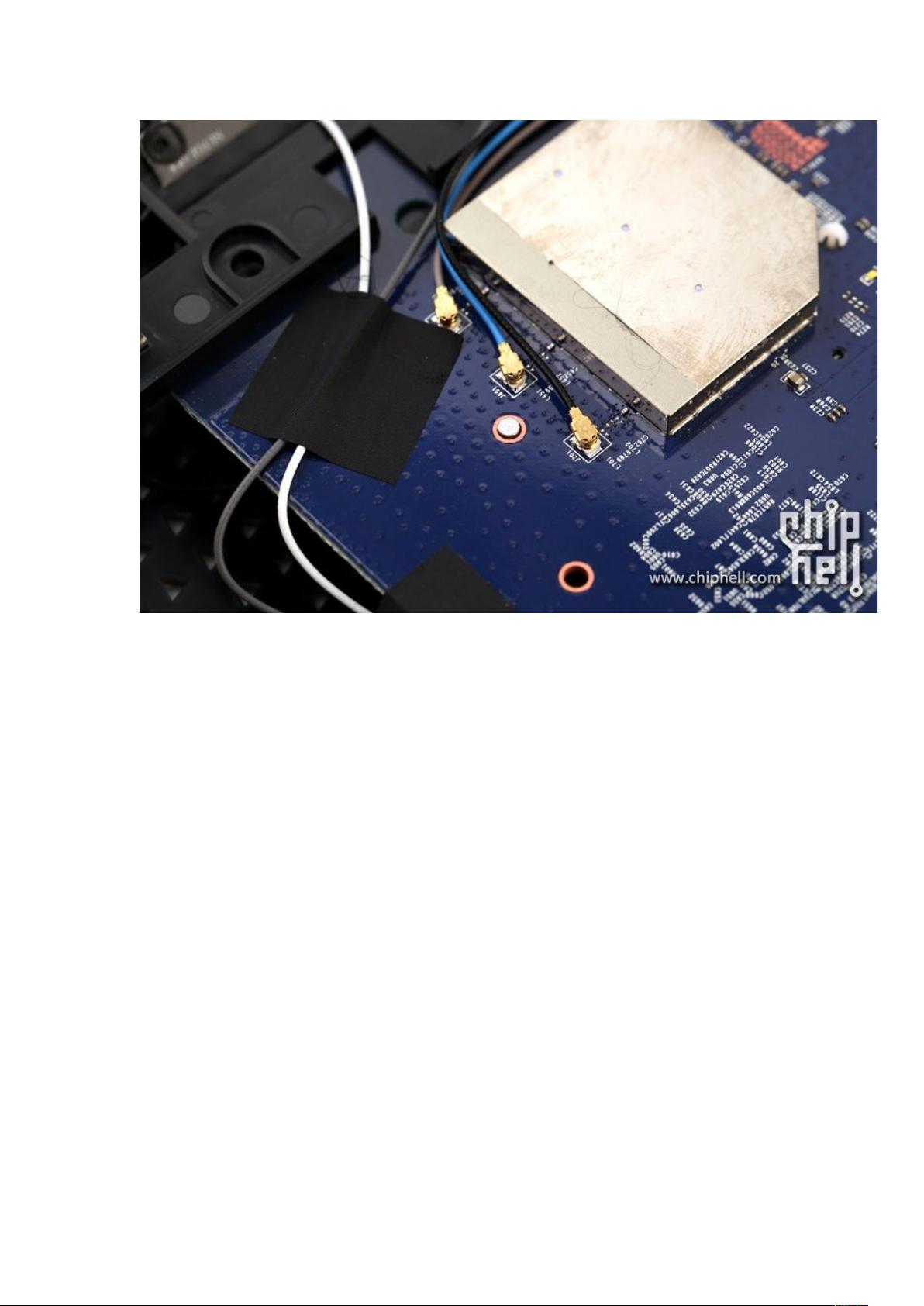

在深入解析中,我们看到R6300的拆解并不简单,但其内部构造展示了Netgear对性能的追求。6根天线的设计提升了无线信号的强度和稳定性,尤其是在使用2.4G和5G双频段时。PCB板背面的信号放大器是一个创新点,可能是为了优化内部空间布局。主板上的关键组件,如BCM4706 CPU和BCM4331无线芯片,是路由器高速性能的基础。BCM4706支持千兆网络,集成USB2.0,与BCM4331结合,提供了802.11n标准下的450Mbps连接速度。内存部分,采用Winbond的DDR2内存,尽管容量不大,但对于路由器的日常操作来说已经足够。此外,BCM53125芯片提供了强大的有线网络连接能力,确保了高速数据传输。

其他值得注意的组件包括Mini-PCIe模块,它可以扩展路由器的功能,如添加存储或额外的无线适配器。接口部分,Linkcom的组件确保了路由器与其他设备的兼容性。Netgear R6300的设计体现了高规格硬件和精心的工程设计,使其在当时成为一款顶级无线路由器。

2019-07-04 上传

2022-04-29 上传

2016-07-11 上传

2024-11-03 上传

2024-10-11 上传

2024-11-18 上传

2023-07-22 上传

2024-11-01 上传

2024-10-28 上传

mrguyong

- 粉丝: 0

- 资源: 2

最新资源

- 多步表单

- ADcontroller.rar_VHDL/FPGA/Verilog_VHDL_

- 适用于WebMessage客户端的iOS调整伴侣-Swift开发

- symhx-backstage

- pika:Pure Python RabbitMQAMQP 0-9-1客户端库

- SynchQt-开源

- wp的Web服务编程案例

- 你好,世界

- tic-tac-toe.rar_棋牌游戏_Java_

- typescript-api:使用打字稿制作的REST API服务器

- 金字塔:金字塔-一个Python网络框架

- transfer-.meta-to-.pb:把模型的ckpt文件和meta文件转化成pb文件

- Tabs To Batch-crx插件

- Swift的XML / HTML解析器-Swift开发

- index.php_QQ浏览器压缩包.zip

- 参考资料-FR-NK0115资金审批单(加编号).zip