CobaltStrike Beacon Staging Server 深度解析与扫描

需积分: 0 109 浏览量

更新于2024-08-05

收藏 2.58MB PDF 举报

"CobaltStrike Beacon Staging Server 扫描技术分析"

在网络安全领域,Cobalt Strike是一款广泛应用的渗透测试工具,它以其强大的Beacon模块著名。Beacon是Cobalt Strike在目标系统上运行的代理,允许攻击者进行远程控制和持续监控。本文将深入探讨Beacon Staging Server的扫描原理及其在网络空间测绘中的应用。

Beacon是Cobalt Strike的核心组件,它作为一个隐形的后门,能够在目标系统上执行各种命令,收集信息,并将数据回传给攻击者的命令与控制(C2)服务器。Beacon的工作机制类似于Metasploit Framework的Payload,可以被嵌入到不同类型的文件中,如可执行文件或文档,以实现隐蔽的持久性控制。

Beacon Staging Server的角色在于分阶段地传递Payload。由于完整的Beacon Payload可能过大,不适合一次性传输,因此首先发送一个较小的stager,stager随后会连接到Staging Server下载更复杂的完整Stage。这个过程确保了Payload能够适应不同的环境和条件。然而,Staging Server通常会隐藏在伪装的404页面后面,使得常规的扫描工具难以检测到它的存在。

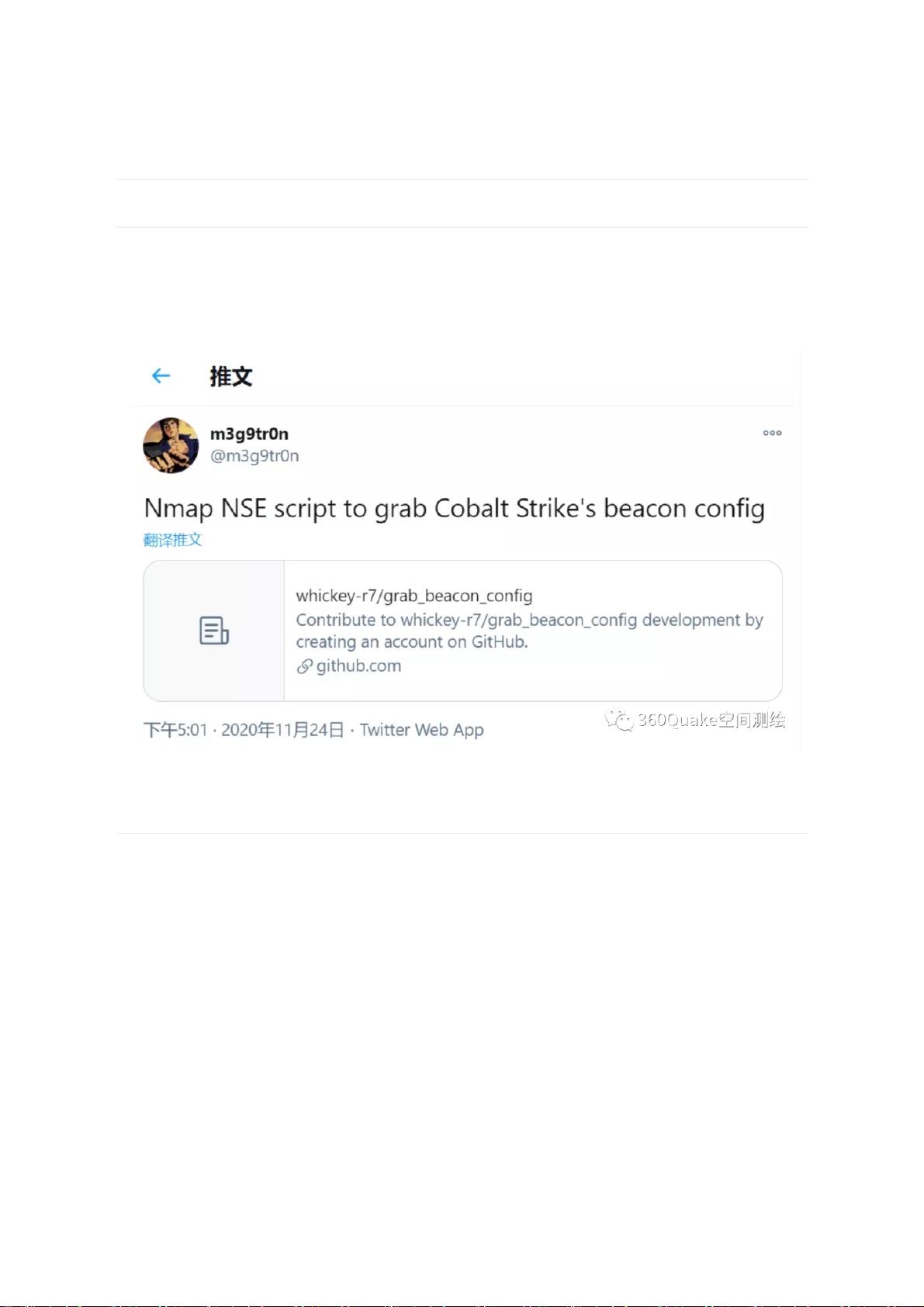

为了发现这些隐藏的Beacon Staging Servers,需要理解URL的生成算法。这个算法涉及到一个校验码的计算过程,该过程可以通过公开的NSE(Nmap Scripting Engine)脚本来实现。攻击者或安全研究人员可以使用这个脚本生成不同平台(如32位或64位)所需的校验码,然后拼接到URL中,从而直接下载Beacon Stage。

Quake团队在注意到这个扫描工具后,将其集成到自己的系统中,通过对网络空间的测绘,成功识别出多个Beacon Staging Server。这种方法提高了对潜在威胁的可见性,对于防御者来说,能够提前发现并阻止Cobalt Strike的活动,而对于红队和渗透测试人员,则提供了新的侦查手段。

Cobalt Strike Beacon Staging Server的扫描技术是一项重要的网络安全研究内容,它揭示了如何在高度隐藏的情景下发现恶意活动。通过理解和利用这种技术,可以提升对高级持续性威胁(APT)的防御能力,并有助于维护网络安全。

2021-09-05 上传

216 浏览量

2021-10-18 上传

2021-03-21 上传

2021-04-14 上传

2021-04-03 上传

2021-10-02 上传

2021-03-12 上传

UEgood雪姐姐

- 粉丝: 43

- 资源: 319

最新资源

- 掌握Jive for Android SDK:示例应用的使用指南

- Python中的贝叶斯建模与概率编程指南

- 自动化NBA球员统计分析与电子邮件报告工具

- 下载安卓购物经理带源代码完整项目

- 图片压缩包中的内容解密

- C++基础教程视频-数据类型与运算符详解

- 探索Java中的曼德布罗图形绘制

- VTK9.3.0 64位SDK包发布,图像处理开发利器

- 自导向运载平台的行业设计方案解读

- 自定义 Datadog 代理检查:Python 实现与应用

- 基于Python实现的商品推荐系统源码与项目说明

- PMing繁体版字体下载,设计师必备素材

- 软件工程餐厅项目存储库:Java语言实践

- 康佳LED55R6000U电视机固件升级指南

- Sublime Text状态栏插件:ShowOpenFiles功能详解

- 一站式部署thinksns社交系统,小白轻松上手