恶意移动代码:攻防全景与未来挑战

需积分: 9 119 浏览量

更新于2024-07-14

收藏 1.99MB PPT 举报

恶意移动代码主要研究内容涵盖了当今信息安全领域的核心挑战。随着信息技术的发展,恶意移动代码,如病毒、蠕虫和分布式拒绝服务攻击(DDoS)等,对全球基础设施构成了日益严重的威胁。研究内容主要包括以下几个方面:

1. **当前的安全状况**:1980年代初,第一代恶意移动代码,如引导病毒,开始出现并迅速扩散。进入1990年代,第二代病毒,如宏病毒和拒绝服务攻击,频繁发作。到了今天,威胁态势更加严峻,第三代恶意代码如分布式拒绝服务攻击和混合威胁变得更为复杂,而第四代则涉及闪存威胁和大规模蠕虫驱动的DDoS攻击,以及具有破坏性负载的蠕虫。

2. **攻防主体**:恶意移动代码的攻防双方包括攻击者利用漏洞制造威胁,以及防御者通过开发主动防护系统来检测和抑制这些威胁。然而,由于互联网的复杂性和动态性,现有的检测方法往往在威胁实际发生后才得出结果,导致应对滞后。

3. **防治周期理论**:针对这种快速升级的威胁,研究关注防治周期理论,探讨如何缩短从威胁发现到解决的时间,以降低风险。这涉及到实时监控、预警系统和应急响应策略的优化。

4. **主动防治系统**:研究人员致力于开发更为智能的主动防御系统,利用机器学习、行为分析等技术,提前识别和拦截恶意移动代码的行为,实现更有效的防护。

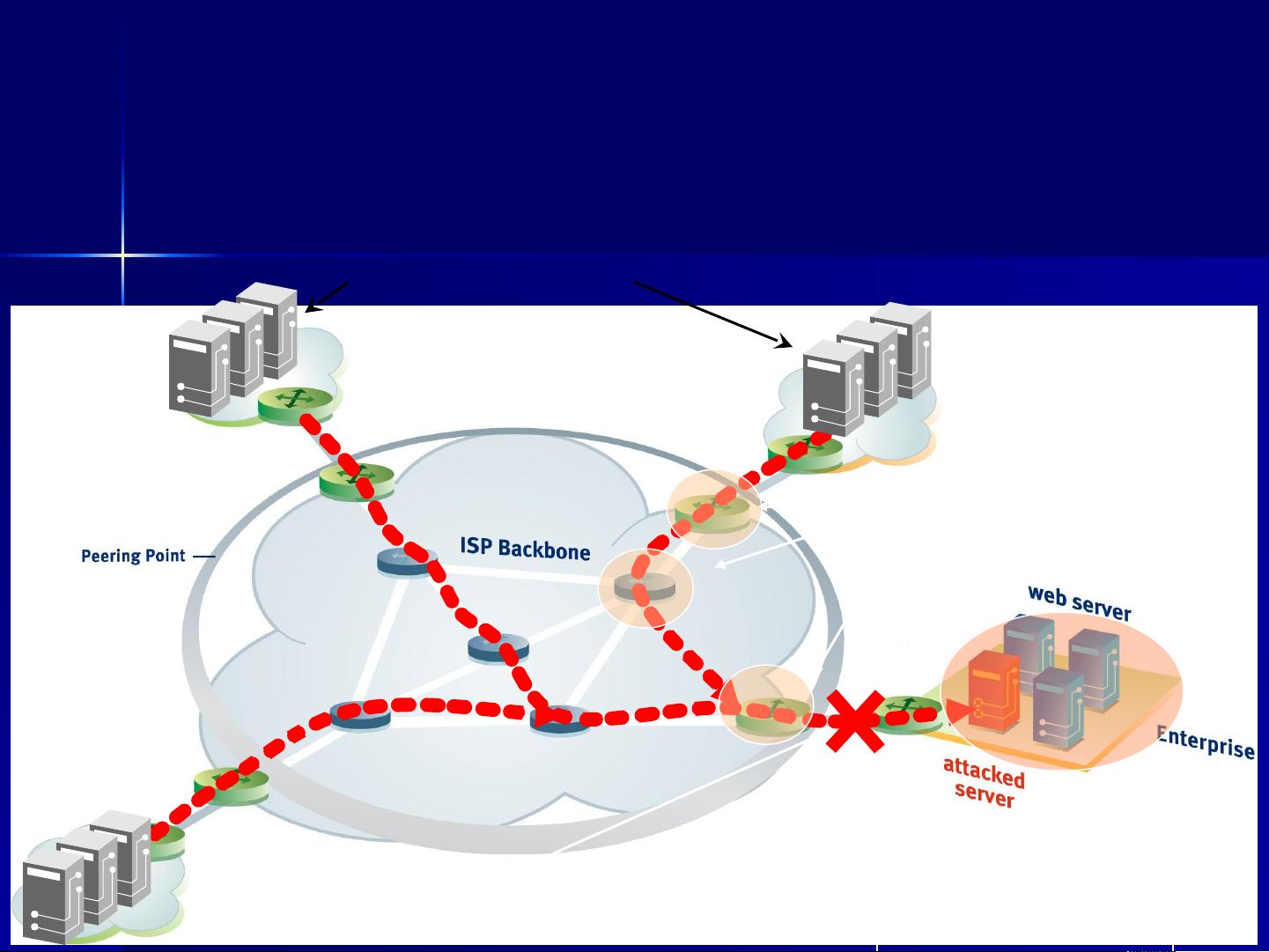

5. **Open Problems**:尽管取得了一些成果,但仍存在许多未解决的问题,如新漏洞的不断出现、攻击手段的不断进化,以及如何有效应对由多种威胁组合的攻击,如服务器级DDoS攻击和基础设施级的DDoS攻击。

6. **攻击目标与破坏程度**:恶意移动代码的目标不仅限于单台计算机或单一网络,而是可能影响整个区域网络甚至全球基础设施。攻击的破坏程度从简单的数据破坏到对业务运行的严重影响,甚至可能导致大面积的服务中断。

总结来说,恶意移动代码分析与研究旨在理解这一不断演变的安全威胁,并寻求创新性的解决方案来保护网络安全,确保企业和社会的信息资产免受持续升级的威胁。随着技术进步,未来的研究将继续聚焦于提升检测效率、预测攻击模式以及开发更具弹性和适应性的防护措施。

点击了解资源详情

点击了解资源详情

点击了解资源详情

2010-12-14 上传

点击了解资源详情

378 浏览量

2021-09-21 上传

涟雪沧

- 粉丝: 23

- 资源: 2万+

最新资源

- 发展

- 搜狗卫星地图 搜狗卫星地图器 v2.2.807

- ARC_Alkali_Rydberg_Calculator-2.0.2-cp27-cp27m-macosx_x86_64.whl

- Android broadcast电池电量显示源码.zip

- 狂龙智能关机程序v3.0

- 于博士CADENCE视频教程之相关配套资料

- LealPassword:密码管理器让生活更轻松

- Cognizance2020

- RocketPack:使用RocketSled框架在* nix上运行PHP 5.3应用程序的依赖管理系统

- offline-first-app:具有一些WebComponents和PouchDB的OfflineFirst演示应用程序

- Arduino:Esquemas facilitadores para arduino

- 【Java毕业设计】智慧高校学术报告系统(academic-report)是一个基于 SpringBoot 开发的标.zip

- Matlab随机数生成

- RealTimeAnalytics:POC 演示在网页浏览器上实时处理点击流事件和实时更新

- 远程处理事件(对于企业解决方案而言简单高效)

- InvokingAdapterProcedures