配置指南:Cisco Secure ACS + Radius + 802.1x 接入控制

需积分: 10 138 浏览量

更新于2024-07-26

收藏 2.3MB DOC 举报

"Cisco Secure ACS与Radius及802.1x的整合用于接入控制"

本文主要介绍如何利用Cisco Secure Access Control Server (ACS)、Radius服务器和802.1x协议来实现网络接入控制。这个方案常用于企业网络环境中,以确保只有经过身份验证的设备和用户才能访问网络资源。

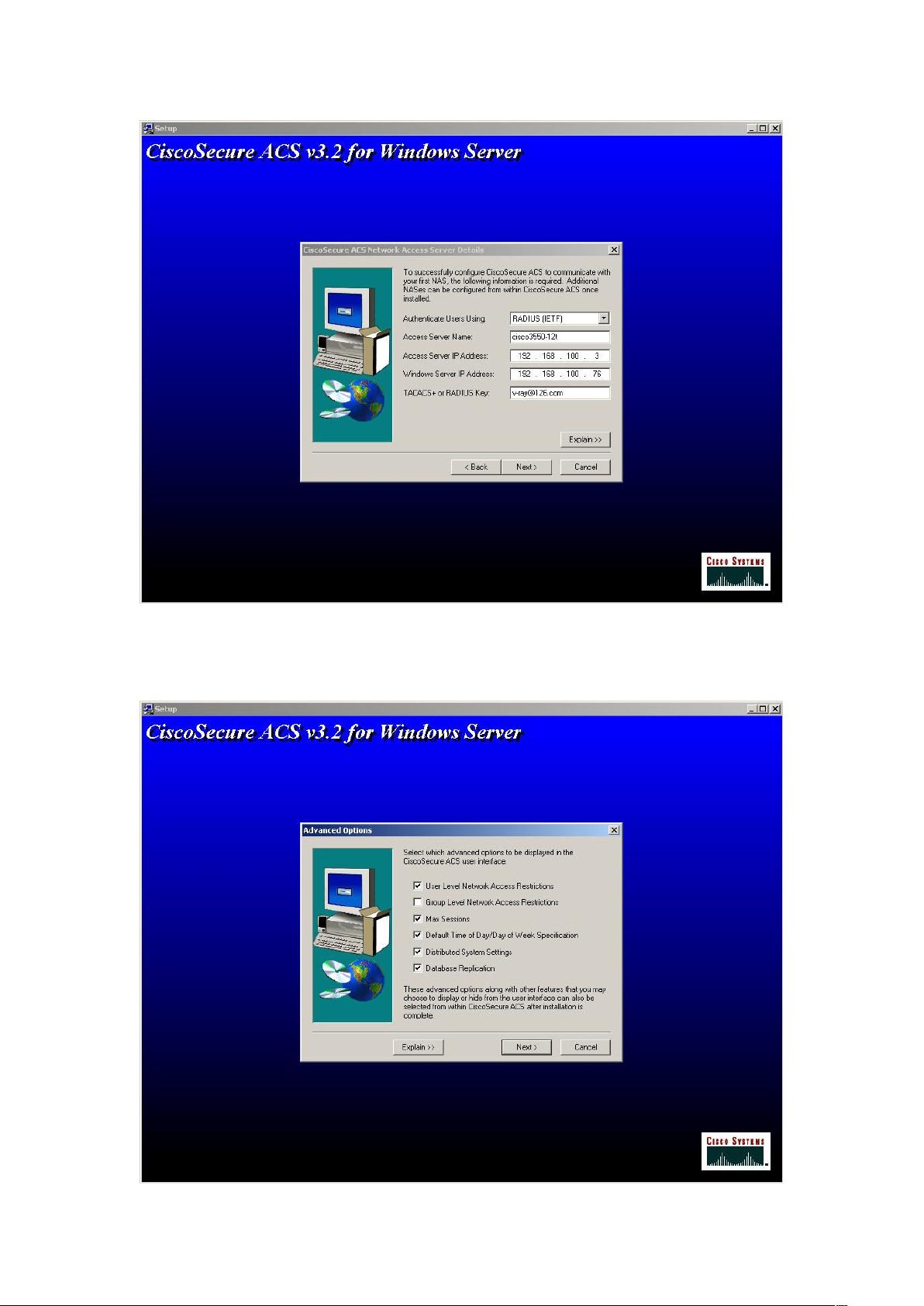

首先,我们来看一下服务器端的安装和配置。Cisco Secure ACS需要在英文版的Windows 2000 Server SP4操作系统上安装,并且需要IE6.0 SP1以及JAVA虚拟机。推荐使用至少是3.2(1)版本的ACS,因为更高版本可能包含更多的功能和安全性更新。Radius服务器使用的是ACS自带的IETF版本。在安装过程中,需要注意的是,Microsoft Internet Authentication Service (IAS)可能与ACS的Radius服务冲突,因此建议停用IAS服务。

配置阶段,ACS需要设置Radius协议为IETF,Access Server指的是接入网络的交换机,而ACS服务器是认证服务器。在配置时,需要设置共享密钥,这个密钥将在交换机上同样配置,以确保通信的安全性。

接着,我们来详细讨论ACS的基本配置:

1. 添加用户:在ACS中创建用户账号,只需要设定用户名和密码,可以为每个用户设置特定的限制,但更常见的是在"组设置"中进行统一配置,以简化管理。

2. 设置组:在"组设置"中,需要启用某些Radius属性,如[064]、[065]和[081],它们分别对应不同的功能。其中,[081]属性确定了验证用户接入的VLAN。

3. AAA(Authentication, Authorization, and Accounting)设置:这是认证、授权和审计的过程,是网络访问控制的核心部分。在ACS中,需要正确配置这些参数以确保用户能正确地进行身份验证并获得相应的网络权限。

客户端的配置也很关键。本示例中,测试了两种客户端:Microsoft的802.1x客户端和华为的802.1x客户端。对于Microsoft客户端,需要启动Windows的无线服务,然后在网络连接属性中配置802.1x验证,并输入在ACS中创建的用户名和密码。华为的802.1x客户端也有类似的配置过程,但具体设置可能因版本不同而略有差异。

802.1x协议是基于端口的网络访问控制标准,它允许网络设备(如交换机)对尝试接入的设备进行身份验证。当设备尝试连接时,交换机会启动802.1x会话,要求用户提供认证信息。如果认证成功,设备将被允许访问网络;否则,访问将被拒绝。

Cisco Secure ACS与Radius和802.1x的结合提供了强大的网络接入控制解决方案,能够有效管理和保护企业的网络安全,防止未经授权的访问。这个解决方案尤其适用于大型网络环境,需要精细控制用户和设备的网络访问权限。

点击了解资源详情

点击了解资源详情

点击了解资源详情

2012-01-10 上传

2009-02-03 上传

2011-08-29 上传

点击了解资源详情

2009-06-20 上传

2009-09-28 上传

dzvlan2008

- 粉丝: 0

- 资源: 1

最新资源

- reva-cplusplus:C ++ Rev.a示例

- flamedfury.com:在neocities.org上托管的flamedfury.com静态网站

- EPCOS铝电解电容规格书.rar

- dzpzy98.github.io:投资组合网站

- SDRunoPlugin_drm:SDRuno的实验性DRM插件

- 职称考试模拟系统asp毕业设计(源代码+论文).zip

- DatingApp

- tokenize:用于身份验证的通用令牌格式。 旨在安全、灵活且可在任何地方使用

- Heart Disease UCI 心脏病UCI-数据集

- A5Orchestrator-1.0.3-py3-none-any.whl.zip

- PyDoorbell:基于Micropython微控制器的门铃

- ohr-point-n-click:OHR社区点击冒险游戏

- 仿ios加载框和自定义Toast带动画效果

- sqlalchemy挑战

- 西门子S7300的十层电梯程序.rar

- tabletkat:KitKat 的真正平板电脑用户界面