利用msfvenom生成木马:E025渗透测试工具详解

需积分: 33 75 浏览量

更新于2024-08-05

1

收藏 7.92MB PDF 举报

本资源是一份关于渗透测试的教程,重点介绍了如何在E025课程中利用Metasploit Framework (msfvenom) 工具生成木马进行渗透测试。课程涉及的具体步骤和环境如下:

1. **课程背景与目标**:

这门课程旨在教授学生如何在实际的渗透测试环境中使用msfvenom工具。课程适用于初学者和进阶者,主要关注的是在Windows XP和Kali Linux服务器上执行渗透测试,并通过ms08_067漏洞进行演示。

2. **任务环境**:

- **服务器场景**:

- Kali Linux服务器(p9_kali-7): 使用用户名"root"和密码"toor"。

- Microsoft Windows XP服务器(p9_xp-6): 用户名"admin",密码"123456"。

- **实验设置**:

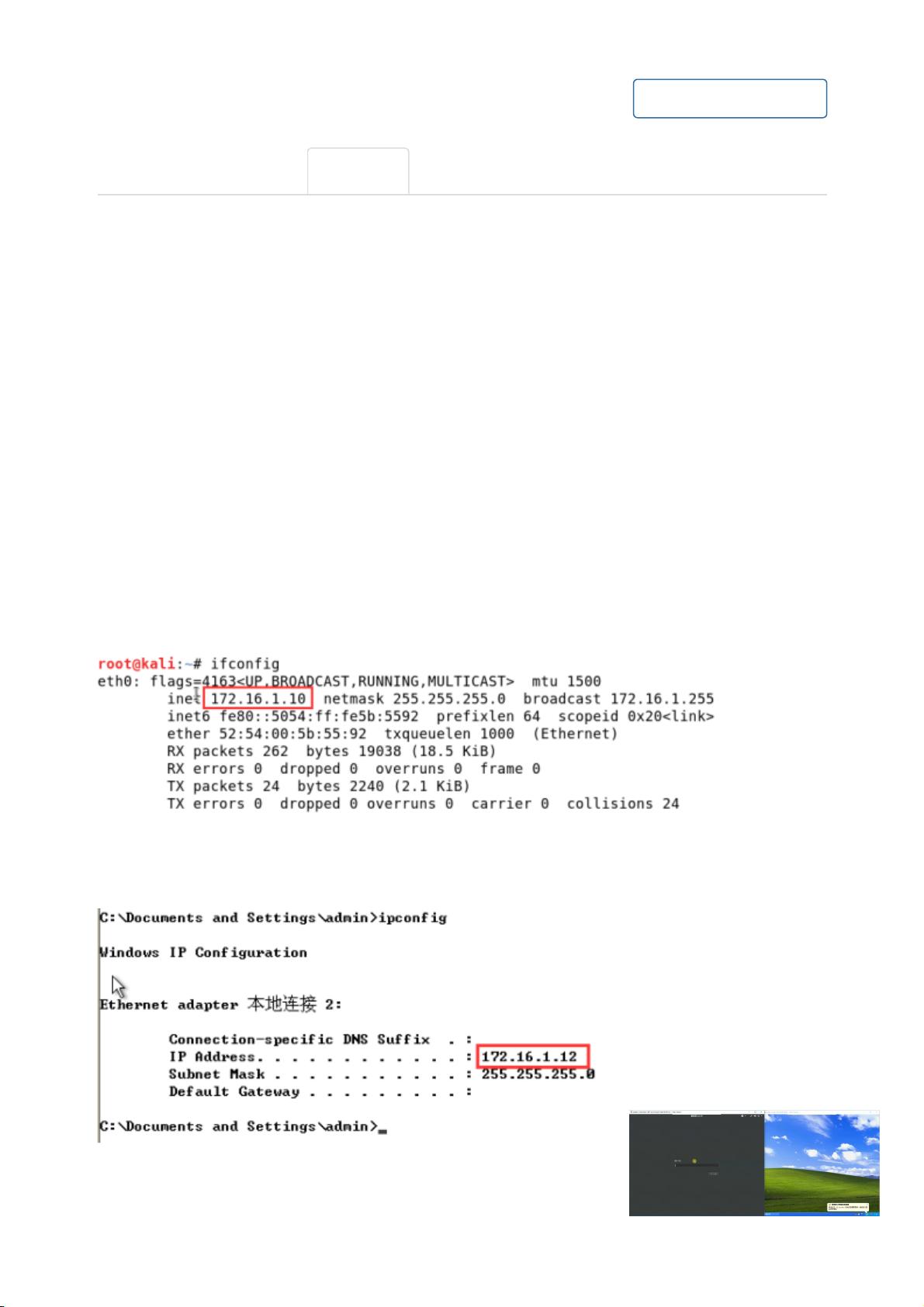

- 学生需启动实验虚拟机,并通过ifconfig和ipconfig命令获取渗透机(172.16.1.10)和靶机(172.16.1.12)的IP地址,以确认网络连接。

- 使用ping命令验证网络可达性。

3. **msfvenom工具介绍**:

msfvenom是Metasploit Framework中的一个强大工具,用于生成定制的payload,即恶意代码。它支持多种payload类型,如简单型、编码处理型、注入exe型等。使用时,学生需要了解基本参数,如`-p`指定payload类型,`-f`选择输出格式,`-o`指定输出文件路径。

4. **示例操作**:

在开始渗透攻击前,学生会被引导使用`msfvenom –h`查看命令行选项,以便于理解每个参数的作用。例如,生成一个编码处理型payload时,可能用到的参数有`-a`指定架构,`--platform`设置目标平台,`-e`指定编码器,`-i`设置编码次数,`-b`排除特定字符,`-n`添加NOP sled(无操作码垫片),以及指定输出文件格式和路径。

5. **课程实践**:

实验包括了从网络配置到利用msfvenom生成和部署payload的完整过程,旨在让学生熟悉渗透测试的基本步骤,并理解如何根据具体目标环境调整工具使用方法。

总结来说,这门课程是渗透测试入门级的技术指导,重点在于实操训练,帮助学员掌握使用msfvenom生成木马并应用于Windows和Linux系统,提升网络安全攻防能力。

2020-09-02 上传

2024-07-04 上传

2021-03-06 上传

2021-04-06 上传

2021-09-25 上传

2021-11-28 上传

2023-07-15 上传

武恩赐

- 粉丝: 56

- 资源: 332

最新资源

- aws-sso-credentials-getter

- Win32 API中的自定义控件:标准消息

- tugasvuejs2:Tugas ke 2

- ToolsCollecting:收集各种工具,例如,Android 或 Web 开发等等

- terragrunt_sample

- shoutbreak:一个使用游戏机制进行本地化匿名消息传递的android 2.x应用程序(想想YikYak)

- DS-Algorithms:该存储库包含与数据结构相关的程序

- 跳棋:用php test.php运行的跳棋游戏

- 生活服务网站模版

- 2024.5.29 catkin-ws2.0

- WebBase

- yourls_zh_CN

- iap-verifier:应用内购买收据验证 API 的简单包装器

- gv-risingvoices-child-theme:gv-project-theme的子主题

- strapi-provider-email-mailjet:Strapi Mailjet的电子邮件服务提供商

- 农林牧副渔网站模版